サイト内の現在位置

今求められる、OT機器・制御システムのサイバーセキュリティ対策

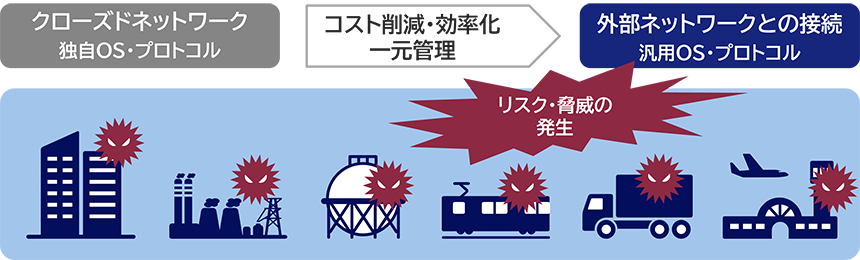

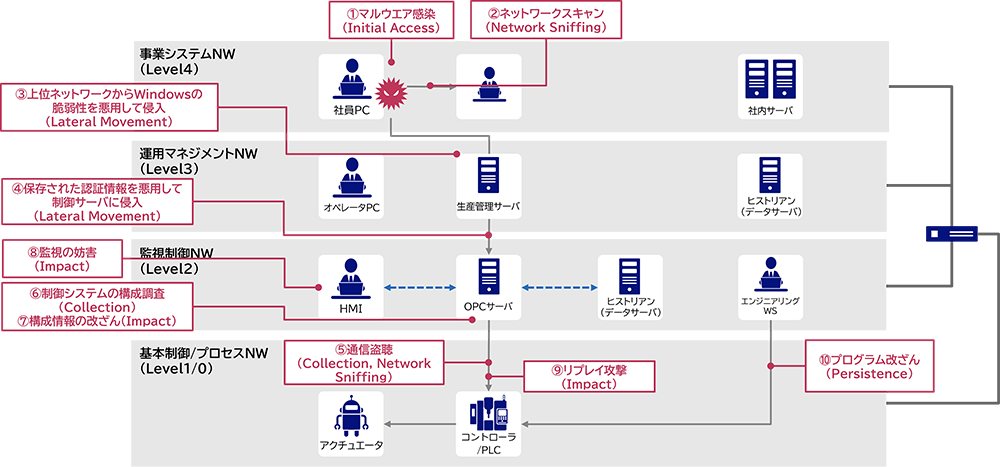

昨今、効率化や一元管理によるコスト削減や品質向上を目的として制御システムのオープン化 ※1 が進んでいます。それに伴い、今までクローズドネットワークだった制御系システムのネットワークが外部ネットワークへ接続するケースが増えてきており、OSやプロトコルも汎用的なものを使用するケースが多くなっています。

これにより、外部ネットワーク経由での侵入等のリスク・脅威が発生する可能性があります。NEC 制御システムペネトレーションテストでは、これらのリスクや脅威を模擬攻撃によって明確にし、適切な対策検討を支援いたします。

※1 引用:「令和3年版情報通信白書」(総務省) https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r03/html/nd105220.html

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r03/html/nd105220.html

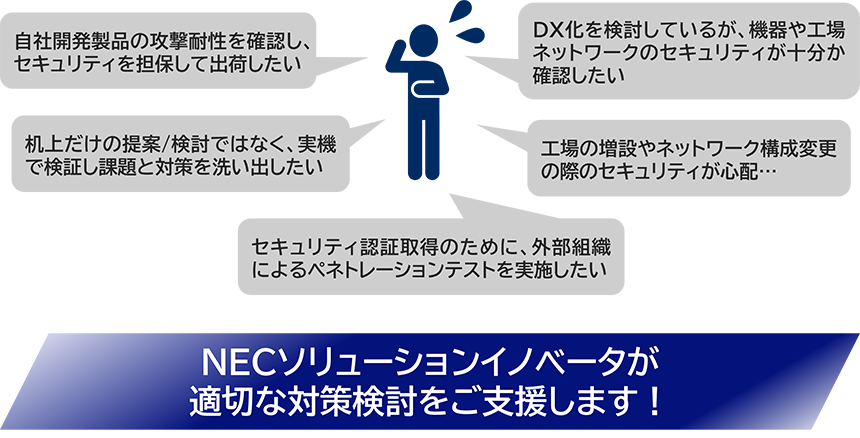

このような課題・お悩みをお持ちのお客様はいませんか?

ペネトレーションテストの結果からは以下のようなことがわかります!

- ・攻撃が成立した侵入経路、攻撃ステップ(以下は例)、攻撃の再現手順

- - オペレータPCからHMI ※2 へWindowsの脆弱性を悪用して侵入

- - HMI上で管理者権限を取得し、通信盗聴

- - 攻撃者用端末からPLC ※3 に対して不正な制御命令を送信し、設定値を不正に変更

- ・リスクレベル

- ・想定されるセキュリティリスク、想定されるアクチュエータ ※4 への被害

- ・対応する対策・対策が難しい場合の代替策や回避策

- ※2Human Machine Interface. 人間と機械が情報をやり取りするための手段や、そのための装置・ソフトウェア。ここではオペレータが監視や制御をするための監視運用端末を指す。

- ※3Programmable Logic Controller. 機器や設備などの制御に使われる制御装置(コントローラ)。

- ※4(物理世界に)物理的な作用を及ぼすもの。モーターや圧力装置など、エネルギーを動作に変換する装置。

特徴

特徴

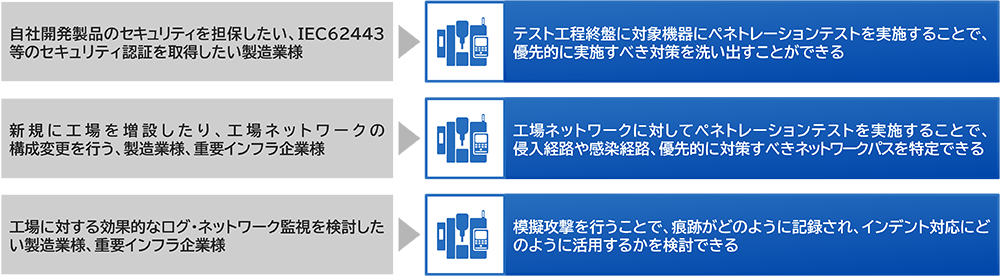

- システム・製品の仕様に適合したペネトレーションテストを提供します。

一般的なツールでは実施できない手動診断を実施することで、お客様のシステム・製品の環境にあったテストが可能です。過去の実績を踏まえ、制御システム固有のセキュリティリスクを洗い出し、サイバー攻撃を受けた時の物理世界への被害を明らかにします。 - 優先度をつけて、実施すべきセキュリティ対策を具体的に提案します。

- お客様と密にコミュニケーションを取りながらテストシナリオの検討・実施・報告を行うことで、ご要望に沿ったサービスを提供します。

- 製品・システムの修正や結果報告レビュー結果を受けた再テスト、レポートの英語化、再現手順のレクチャー、対策の実施支援等にも柔軟に対応します(費用は要調整)。

<テスト対象(例)>

- コントローラ、PLC

- OPCサーバ、OPCクライアント、HMI、エンジニアリングワークステーション、その他産業用機器等

- 上記に該当しない制御ネットワークや隣接ネットワークに存在する機器や端末、サーバ(ヒストリアン、生産管理サーバ、ファイルサーバ、ADサーバ、オペレータ端末など)

- 対応プロトコル

Modbus、Ethernet/IP、OPC DA、OPC UA、DCOM、FL-net、RS232C、DeviceNet、Bluetooth Low Energy、MQTT、CC-Link IE等

実施期間、価格

テスト対象のプロトコルやシステムの複雑性によって期間や価格は変わるため、ヒアリング後に個別見積もりをさせていただきます。

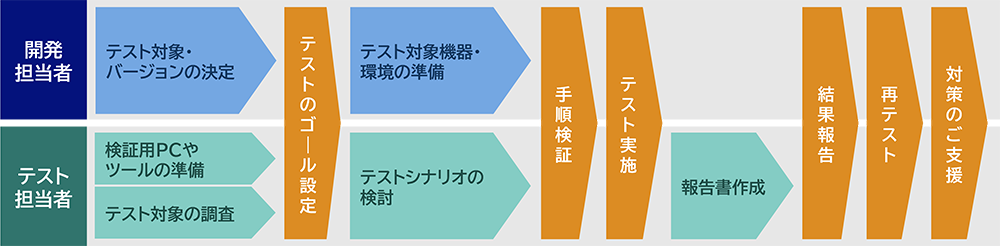

実施フロー

下記がペネトレーションテストの流れになります。

- 1)最初に、ペネトレーションテストのエントリ(攻撃開始)ポイント、前提条件、ゴール、終了条件などをお客様と合意します。

- 2)テスト対象(バージョン等)の決定、検証用PCやツールなどの準備、テスト対象の調査(構成、仕様、プロトコル等)を行います。

- 3)テストのゴール設定、およびテスト対象機器・環境の準備、テストシナリオの検討を行います。

- 3-1)リスクアセスメントや脅威分析を実施

- 3-2)3-1で洗い出されたリスクや脅威の一覧を元に、テストのゴールを設定

- 3-3)ゴールを実現するための攻撃シナリオを策定

ゴールの例:非正規端末からのコントローラの設定値変更、プロセス監視の恒久的妨害 - 3-4)攻撃シナリオを実現するための手法を検証

- 3-1)

- 4)作成したシナリオでテストを実施します。

- 5)テスト結果を報告書にまとめ、結果を報告します。再テストが必要な場合は再テストを行います。

テストシナリオ

テストシナリオ(例)

以下にテストシナリオの例を示します。

具体的なシナリオにつきましては、お客様のご要望に応じてカスタマイズすることが可能です。

<攻撃手法の例と発見できるリスク例>

| 攻撃手法例 | 発見できるリスクの例 |

|---|---|

| リモートコード実行の脆弱性を悪用し、システムに侵入 | サーバや端末にセキュリティ更新プログラムが適用されていない |

| 疑似マルウエアの実行によるシステム権限窃取 | アンチウィルスソフトや許可リストが有効化されていない |

| 保存した認証情報を悪用した不正アクセス (Pass-the-Hashなど) |

複数端末間で同じID・パスワードを使いまわしている |

| パスワードクラック | デフォルトパスワードから変更していない |

| 通信の盗聴、リプレイ(再送)攻撃 | 通信に認証、暗号化が適用されていない |

| セキュリティ設定の変更、構成情報の改ざん | 制御システムの設定・構成情報にアクセス制御がかかっていない |

| DoS攻撃等による通信やサービスの妨害 | 十分な通信帯域を備えていなかったり、異常系処理が十分実装されていない |

| 認証情報窃取との組み合わせによるリモートログイン試行 | リモートアクセスプロトコルが有効化されている |