サイト内の現在位置

攻撃者の視点から公開情報に潜むセキュリティリスクを調査

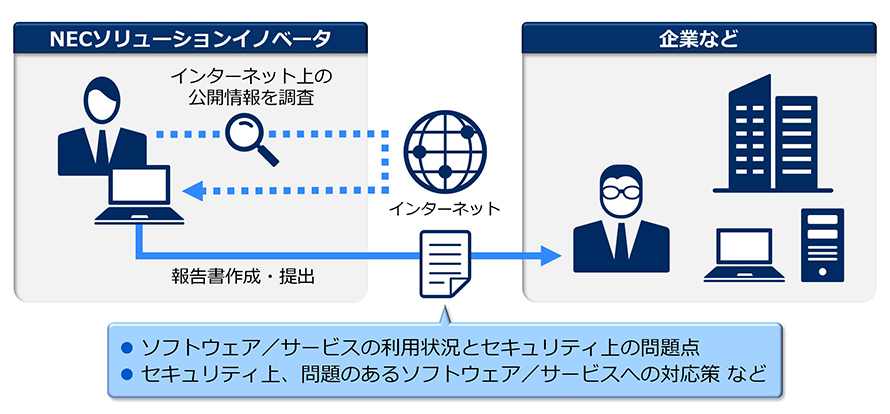

テレワークの導入を進める企業が急増する中、テレワークをおこなう企業のサーバを狙った攻撃も増加しています。本サービスは、攻撃者が攻撃手法を検討する前段階に実施する「偵察活動」を疑似的に行い、外部へ公開されている情報の中に攻撃の手がかりとなる情報が含まれていないかを調査し、セキュリティリスクと対策をレポートします。

特長

サービス範囲

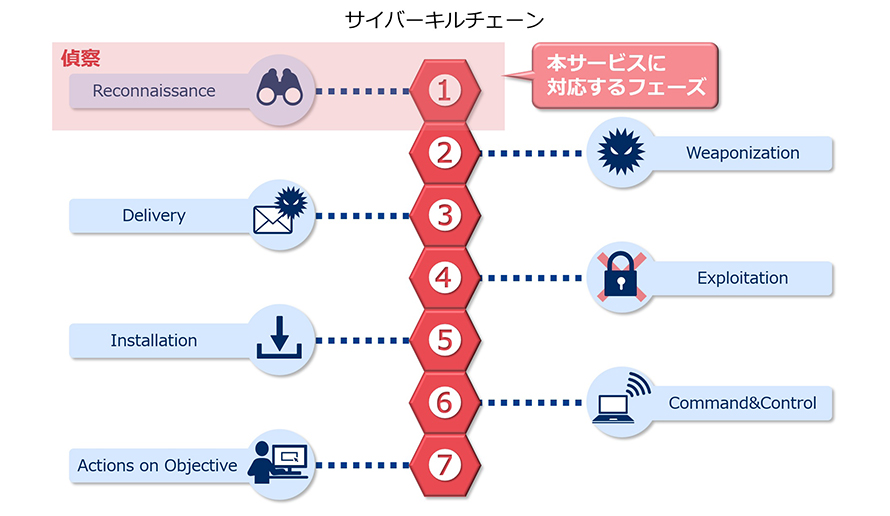

本サービスではサイバーキルチェーン(※)の「偵察」フェーズにおける調査を実施し、対策をご提案いたします。

(※) サイバーキルチェーンとは、敵の攻撃の構造を把握し、切断することで防御力を高める考え方。攻撃者が標的を決定し、実際に攻撃し目的を達成するまでの一連の行動を、「Reconnaissance(偵察)」、「Weaponization(武器化)」、「Delivery(配送)」、「Exploitation(攻撃)」、 「Installation(インストール)」、「Command&Control(遠隔操作)」、「Action on Objective(目的の実行)」の7フェーズに分類し、各フェーズの攻撃に対して有効な対策をとることが必要とされている。2009年にロッキード・マーチン社が軍事用語の”Kill Chain”をサイバー攻撃に適用。

サイバーキルチェーンにおける「偵察」とは、サイバー攻撃の初期段階に行われる公開情報の収集を指します。インターネット上で公開されている情報を元に、攻撃者は様々なツールを用いてターゲットの選定・情報収集を行います。

本サービスでは、攻撃者が収集することの多い情報のうち、Webサイト・公開サーバを調査範囲とします。

(ただし、必要に応じて弊社判断で他の情報も調査する場合がございます。)

調査内容

従来、一部のペネトレーションテストサービス(侵入テスト)で行ってきた情報探索作業の中から、リスク把握に欠かせない調査項目に絞り、セキュリティ強化に役立つ情報を迅速に提供できるようにサービス化しました。

インターネット上で公開されている情報に、サイバー攻撃のヒントを与えるような情報が含まれていないかを調査します。本サービスにおける主な調査内容は、次のとおりです。

■公開ドメイン情報の調査

- サブドメインの調査

■公開サーバ情報の調査

- 開放ポートの調査

- 稼働サービスの調査

- 脆弱性のあるソフトウェア/サービスの利用調査

- 古いバージョンのソフトウェア/サービスの利用調査

- 運用管理上セキュリティの問題があるサービスの調査 等

■アカウント名、メールアドレスの調査

脆弱性診断との違い

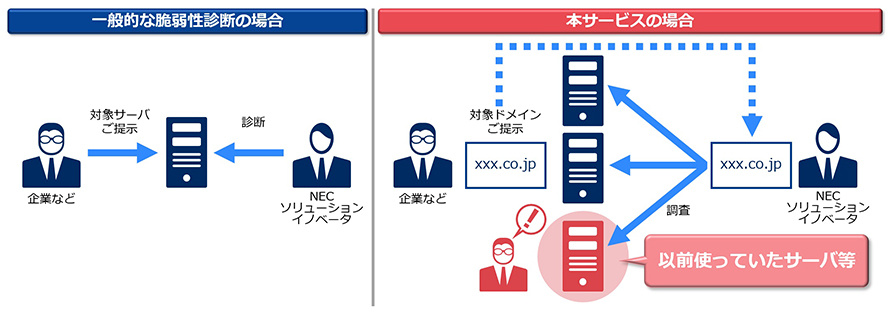

脆弱性診断は一般的に、提示された対象サーバを診断します。脆弱性の有無を把握したいサーバが明確である場合、脆弱性診断をおすすめします。

一方で、放置されたテスト環境や削除予定の環境が攻撃の糸口となったケースも確認されています。本サービスでは、当社技術者が疑似的なサイバー攻撃者としてインターネット上で貴社のサーバや情報を探索することで、問題のある環境が存在していないかご確認いただくことができます。

サービス内容

| サービス内容 | 納品物 | 想定期間 |

|---|---|---|

| サイバー攻撃疑似偵察 サービス一式

|

調査結果報告書(※3) | 1ヶ月 |

(※1)インタビューは、原則、メールで実施させていただきます。

(※2)お見積り時の調査対象数上限を超えるサブドメインやIPアドレスを発見した場合、弊社にて任意に抽出した件数についてのみ報告させていただくか、追加の作業費用をいただいて調査対象の上限を引き上げます。

(※3)調査結果報告書は弊社指定のフォーマットとさせていただきます。

(※4)報告会の開催は1回とします。関東近郊以外の場合、遠隔会議システムによる開催か交通費等の経費を別精算とした上での出張対応とさせていただきます。

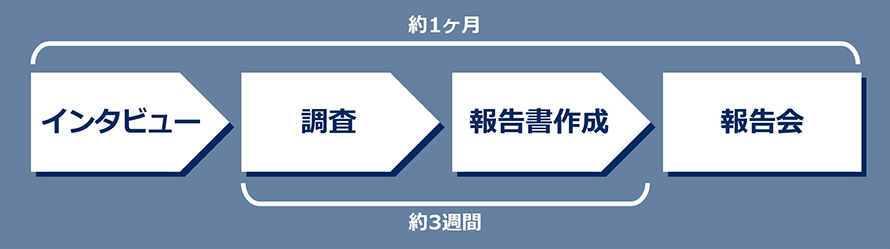

実施フロー

インタビューは原則メールにて実施します。お客様側の事前準備は一切必要ありません。

例えばドメイン数2件、サブドメイン数20件、IPアドレス数20件の場合、インタビューから1ケ月のうちにご報告します。

- フェーズ1:インタビュー

お客様から調査対象とするドメイン等の情報をご提供いただきます。 - フェーズ2:調査

お客様からいただいた情報を元に調査を実施します。 - フェーズ3:報告書作成

調査結果を元に報告書を作成します。 - フェーズ4:報告会

対面またはリモート会議にて報告会を実施させていただきます。

お問い合わせ