JAL・日本航空で約3.8億円被害。1件あたりの被害額は1,400万円を超える

2017年12月に起きたJAL・日本航空のビジネスメール詐欺被害は、テレビや新聞が大きく扱う衝撃的な事件でした。取引先に偽装して「振込口座を変更してほしい」とのメールが届き、JAL本社は約3億8,000万円、JALのアメリカ事務所は約2,400万円を振り込み、いずれも回収不能となっています。またスカイマークにも詐欺メールが届いて振り込んだものの、口座が凍結されていたために被害に遭わずに済んだという未遂事件も起きています。

図1:トレンドマイクロによるビジネスメール詐欺の被害まとめ。

日本国内の法人組織のうち13.4%がビジネス詐欺メールを受信している

このビジネスメール詐欺・BEC(Business E-mail Compromise)は、英語圏では2014年頃から大きな被害が出ています。アメリカでは2013年10月から2016年12月までの3年間で、4万件もの被害があり、被害総額は約6,000億円(5,300万ドル)、1件あたりの被害額は約1,500万円(約13万ドル)にもなります(アメリカ・インターネット犯罪苦情センターによる)。(図1参照)

国内でのビジネスメール詐欺被害事例

国内でのビジネスメール詐欺被害事例

| 時期 |

業種 |

概要 |

| 2016年3月 |

不動産管理会社 |

外国人オーナーを装った犯人に、ペンションの宿泊代金など約2,000万円をだまし取られる。 |

| 2016年11月 |

貿易会社 |

サウジアラビアの取引先に成りますし、ライバル会社にメールを送り見積もりを不正に入手、逮捕。 |

| 2017年2月 |

農機具販売会社 |

海外取引先に農機具を発注。300万円をだまし取られる。 |

| 2017年2月 |

貿易会社 |

フィリピンの農業用肥料販売会社から貿易会社への取引代金580万円が国内別会社に送金、逮捕。 |

| 2017年3月 |

農機具販売会社 |

海外取引先に農機具を発注。500万円をだまし取られる。 |

TREND MICRO

図2:日本国内でのビジネス詐欺メール被害事例(トレンドマイクロまとめ)

日本での被害例もあります。2016年3月には不動産管理会社が、外国人オーナーを装った犯人からのメールで約2,000万円をだまし取られました。また2017年3月には農機具販売会社が農機具の代金500万円をだまし取られる事件も起きています。日本国内の被害件数はまだ少ないものの、法人組織の13.4%がビジネス詐欺メールを受信したという調査もあります(トレンドマイクロ 「法人組織におけるセキュリティ実態調査」2017年9月)。(図2参照)

メールを監視して本物そっくりの請求書・本文を作成

なぜビジネスメール詐欺にだまされてしまうのでしょうか。それは犯人が企業間のメールを監視、つまり盗み読みして、そっくりのメールを送ってくるためです。

たとえば2016年12月のJALの被害では、正規の取引先から請求書が届いた直後に、「訂正版」として振込口座を変更する偽のPDF請求書が届いています。請求書の書式は正規のものと同じで、担当者名や本文も正規のものそっくりでした。ここまで完璧な偽造ができるのは、メールを盗み読みしているからとしか考えられません。

ではどうやってメールを監視し、本物そっくりの偽装請求書を送ることができるのでしょうか。犯人は大きく分けて2つの手口を使っています。

STEP1 キーロガーやHTMLメールでメール認証情報を盗み取る

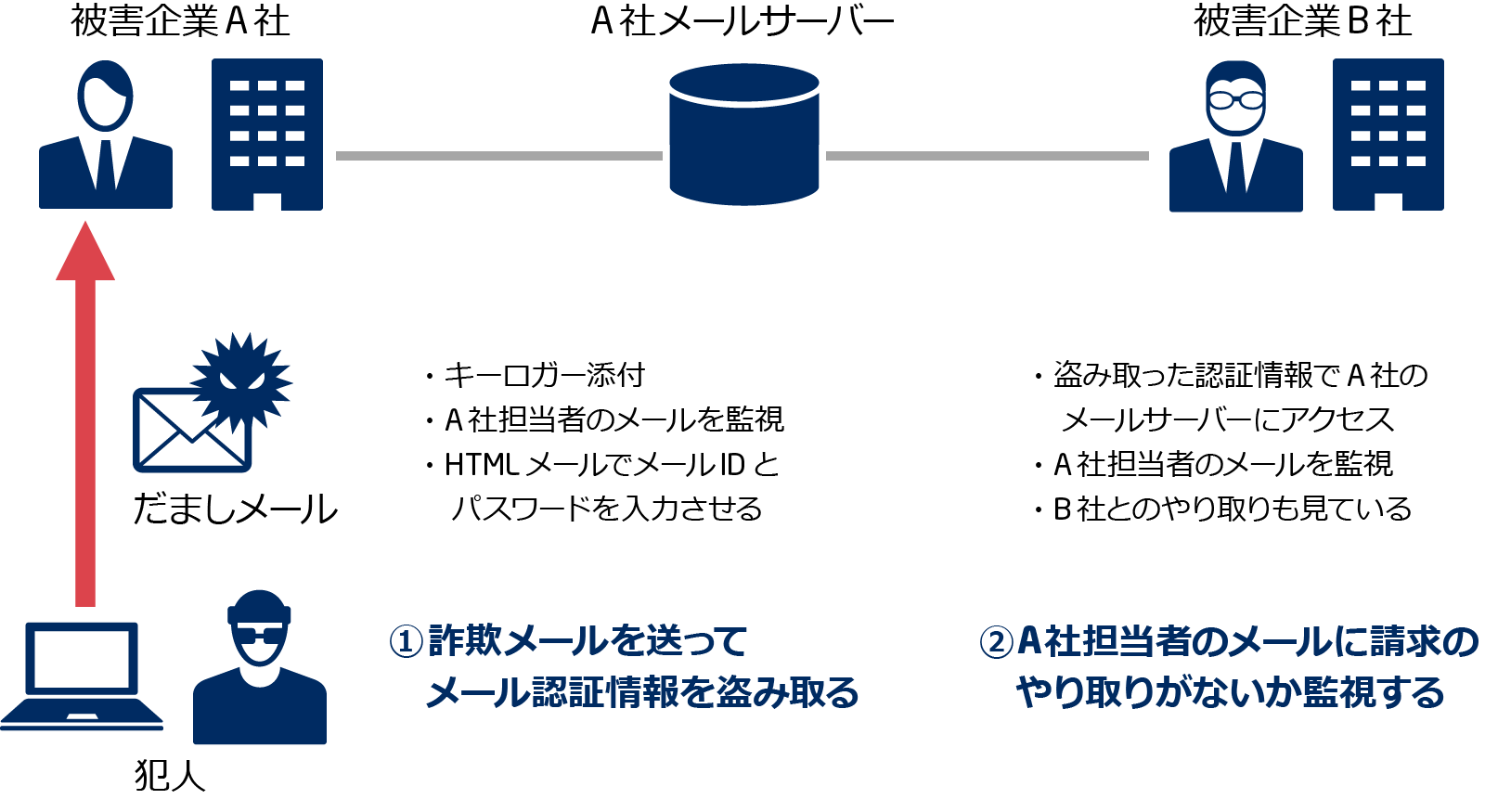

犯人は何らかの方法で、メールを盗み読みしています。手口は大きく分けて「被害者のパソコンをマルウェア感染させて監視する」、もしくは「メール認証情報を盗み取る」の2つの方法が考えられます。トレンドマイクロの調査によれば、ビジネスメール詐欺のために「メール認証情報を盗み取る」手口が2014年頃から使われているとのこと。メール認証情報を盗み取る方法を下の図にまとめました。(図3、4参照)

(参考記事:多額の損失をもたらすビジネスメール詐欺「BEC」:トレンドマイクロ)

図3:ビジネスメール詐欺の手口 STEP1「メール認証情報の盗み取り」

まず犯人は詐欺メールを無差別にばらまくか、標的型攻撃メールを企業に送ります。目的は被害者のメール認証情報を盗み取ること。具体的にはメールにキーロガー(キーボード入力を盗み取って送信するマルウェア)を添付するか、メール自体にだましのHTMLを入れてメールのID・パスワードを入力させる手口です。

これにより犯人は、A社担当者のメール認証情報を知り、メール内容をすべて監視します。正規の取引先であるB社とのやり取りも見ることができるでしょう。

STEP2 本物とまったく同じ偽請求書で口座変更→代金窃取

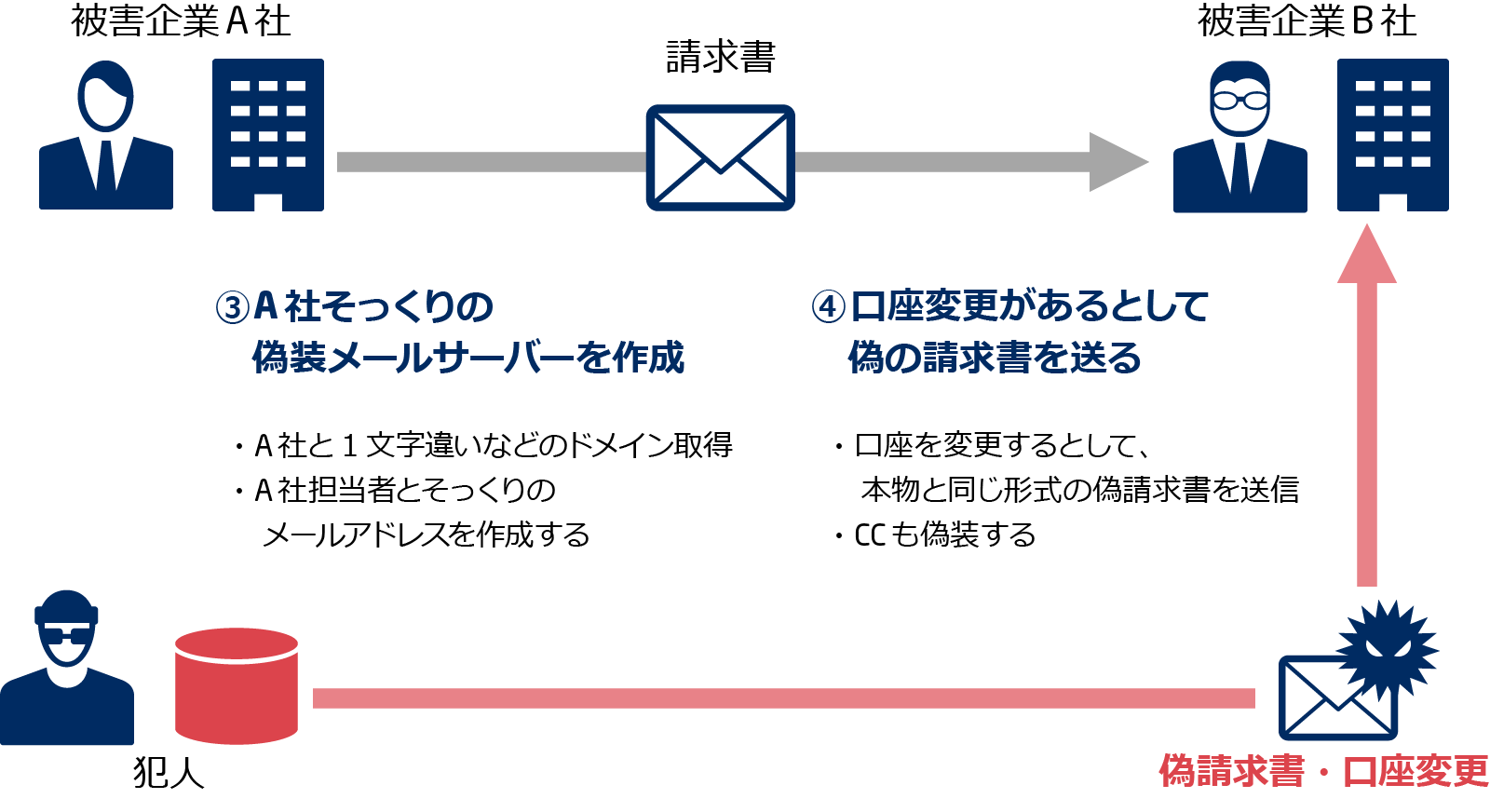

図4:ビジネスメール詐欺の手口 STEP2「偽装請求書で口座変更」

次に犯人は被害企業であるA社とそっくりのドメインを取得します。被害企業と一文字違いなどのドメインを取り、メールサーバーを立てて、担当者と同じ名前でメールアドレスを作成。ドメインが一文字違いのそっくりなメールアドレスになるため、気づくことは難しいでしょう(フリーメールを使って送るパターンもあります)。

犯人は被害企業A社担当者のメールをすべて監視していますから、B社に送った正規の請求書を盗み読みできます。正規の請求書が送られた後に、「口座を変更したい」としてまったく同じ形式の請求書を送るのです。

請求書の場合、担当者だけではなく上司や経理担当者にCCするのが一般的ですが、犯人はこれも偽装します。犯人は偽装メールサーバーを持っていますので、上司や経理担当社のメールアドレスも作って、CCに含めればいいわけです。CCがあるので安心と思わせる手口です。

(参考記事:PDF文書 ビジネスメール詐欺「BEC」に関する事例と注意喚起:情報処理推進機構)

本物そっくりの請求書・担当者メールアドレスでだまされる

このように巧妙な手口によって、被害企業B社の担当者には本物そっくりの請求書が届きます。正規の請求書と同じ形式であり、担当者名やメールの文章・署名も同じ、メールアドレスはそっくりでCCの担当者名も同じ、しかもタイミングは「正規の請求書が届いた直後の口座変更依頼」です。これでは被害企業B社の担当者がだまされたとしても、責めることはできないでしょう。

しかも怖いことに、被害企業B社側のセキュリティ対策では、メール盗み読みを防ぐことができません。被害企業A社側で不正アクセス・不正ログインがおこなわれメールを盗み読みされ、ビジネス詐欺メールが送られているからです(もちろんB社側で不正アクセス・不正ログインがおこなわれている可能性もあります)。

被害企業B社がすべきなのは、請求書メールや口座変更依頼メールを疑ってかかること。メールアドレスは正規のものかチェックし、電話などによる二重チェックも欠かせません。

ここで紹介しているビジネスメール詐欺は、請求書を偽装するものでしたが、この他にも社長や経理担当取締役、弁護士や会計士を装うパターンもあります。

社長の名前で経理担当者に「至急送金しろ」などと偽メールを送る手口です。また弁護士などの名前で「緊急に必要だから」と送金依頼するパターンも見つかっています。IPA・情報処理推進機構が、ビジネスメール詐欺のパターンをくわしく解説する文書を出していますので、経理担当者は一度目を通しておくと良いでしょう。

(参考記事:PDF文書 ビジネスメール詐欺「BEC」に関する事例と注意喚起:情報処理推進機構)

対策は「送金前に二重チェック」「メール感染対策」

このようにビジネスメール詐欺では、本物そっくりで判別がしにくい、メールを盗み読みされている、取引先でのマルウェア感染が原因で不正アクセス・不正ログインがあるなど、対策すべきポイントがいくつもあります。詐欺だとバカにせず、総合的なセキュリティ対策を施す必要があります。

ビジネスメール詐欺への対策

ビジネスメール詐欺への対策

- 1:口座変更と急な送金依頼メールは疑う

- 口座変更を依頼する請求書メールと、急な送金依頼メールは疑う。メールアドレスが正規の取引先かチェックした上で、電話などで二重チェックをすること。偽装の電話番号が使われるパターンもあるので、メールに書かれた番号ではなく事前にわかっている電話番号で「この請求は本物か?」と確かめる。

- 2:特に海外との取引先とのやり取りは慎重に

- 日本国内のビジネスメール詐欺被害は、海外の取引先とのメールで多く発生している。海外との取引先では時差や言語のために、電話で確認しにくいという事情もある。海外との請求書メールは特に慎重に扱い、必ず二重チェックをおこなうこと。

- 3:エンドポイントでのマルウェア対策をしっかり

- ビジネス詐欺メールの根本的な原因のひとつは、どこかでメール認証情報が漏れていること。社員の端末がキーロガーなどのマルウェアに感染している可能性がある。まずはエンドポイントのセキュリティ対策をしっかりおこないたい。基本的な対策は標的型メール対策と同じだ。

- 4:メールとWebセキュリティ製品の利用

- キーロガーなどのマルウェア添付メールを阻止するために、メールセキュリティ製品を導入する。またメール認証情報を盗むために、フィッシングサイトへ誘導するパターンもあるので、Webセキュリティ製品の導入も検討したい。

ビジネスメール詐欺は「急がせる」「登録していない口座に送金依頼」という特徴があります。そのため「緊急」「口座変更」のメールは特に警戒することを覚えておきましょう。

もしビジネス詐欺メールが届いた場合には、取引先か自社のどちらかでメールの盗み読みがおこなわれていることになります。原因究明をしっかりおこなってください。合わせて標的型攻撃メール対策をしっかりおこなうことも重要です。

掲載日:2018年3月23日

ビジネスメール詐欺の現状

ビジネスメール詐欺の現状

国内でのビジネスメール詐欺被害事例

国内でのビジネスメール詐欺被害事例