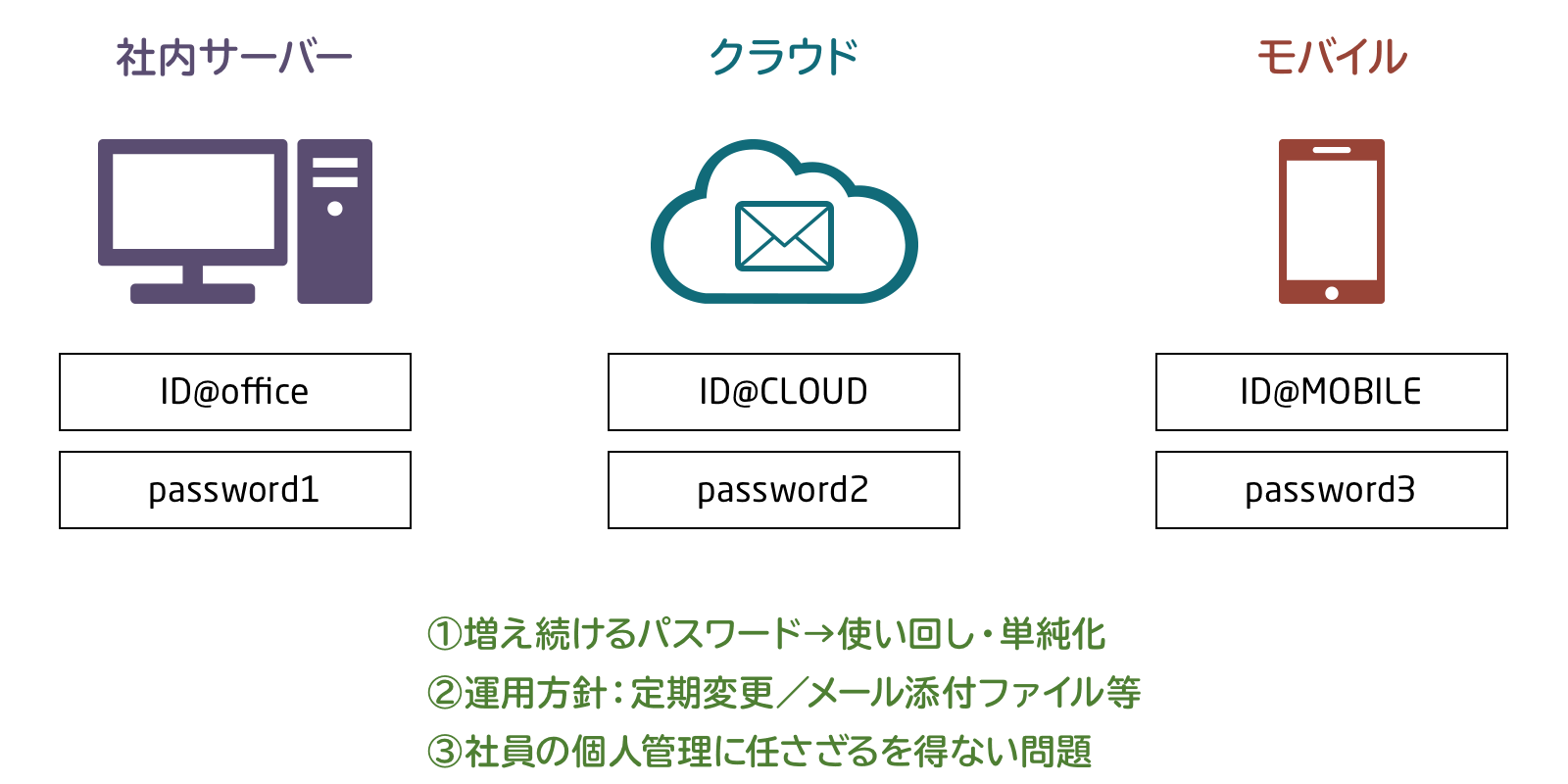

クラウド化とモバイル利用で増え続けるパスワード

図1:企業でのパスワードの課題

あなたの企業はどこまでクラウド化を進めているでしょうか。システムの多くをクラウドに移行するのは時代のすう勢です。コストや利便性から当然のことですが、クラウド化すればするほどIDとパスワードは増え続けます。以前であれば社員はひとつのパスワードで社内のシステムにアクセスできたでしょうが、今ではクラウドのために複数のパスワードを個人が管理しなければなりません。

またモバイル利用が増えたこともパスワード増殖の原因となっています。以前であればメールのパスワードさえ覚えておけばよかったものが、社外からシステムにアクセスするために複数のパスワードを管理する必要が出てきました。(図1参照)

クラウド・モバイル共通のパスワード問題は2つあります。ひとつは使い回し・単純化です。大量のパスワードを個人が管理するため、使い回し・単純化などの弱点が生まれてしまいます。もうひとつはネットからのアクセスを可能にしていること。IDとパスワードさえわかれば、犯罪者によってアクセスされてしまう恐れがあるのです。

「パスワード増殖」「ネットからのアクセスが可能なこと」この2点の問題をクリアするために、企業はパスワード管理を見直す必要があります。

「使い回し」「単純化」「社員頼り」がパスワードトラブルを生む

パスワードが増えすぎたことで生まれる最大の弱点が「使い回し」です。同じパスワードを使い回す人間の習性を狙った「パスワードリスト攻撃」によって、ここ数年大きな被害が出ています。一か所で漏れたパスワードを入手した犯人が、他のネットサービスでも試すことで不正ログインを狙う攻撃です。

このパスワードリスト攻撃は多くが個人ユーザーの被害でした。しかし企業がクラウドを利用することが増えたことで、企業の社員もパスワードリスト攻撃のターゲットになっています。使い回しをやめて、ひとつずつ必ず別のパスワードにすることがもっとも重要です。

同時にパスワードの単純化・パターン化も問題です。クラウド化・モバイル化により、ネットからアクセスできる時代では、単純なパスワード、パターン化したパスワードは危険度が高くなります。

そのひとつの例が「リバースブルートフォースアタック」です。よく使われているパスワードリストを入手し、パスワードを固定しIDを変えて不正ログインを試す方法です。IDを固定した攻撃では、複数回の間違いでロックをかけることができますが、逆にパスワードを固定しIDを変えていく攻撃では、ロックをかけることができません。ネットからのアクセスが可能であるがゆえの弱点です。

「パスワードをガチガチに縛ることで不便になる」という問題もあります。安全性のためにとガチガチのパスワードポリシーを作りたくなる気持ちはわかります。しかし社員にそれを強制することで、負担が増して逆に管理が甘くなることがあるのです。

以前の「定期変更」ルールは見直すべき

多くの企業がパスワードポリシーで「定期変更」をルール化しています。しかし定期変更は弊害が多く、推奨しないことが一般的になってきました。

パスワードの定期変更をルール化すると、社員はパスワードをその度に考えなければなりません。すると同じパターンで作成しがちです。たとえば末尾に年月(「201801」「june18」)を入れたり、覚えやすいように連番にするなどパターン化・単純化してしまうのです。パスワードがより甘くなってしまうことになります。

定期変更自体がダメなわけではありません。気がつかない流出があって悪用される場合は、一定の効果はあるでしょう。しかしその危険性よりも、定期変更強制でのパターン化・単純化のほうが危険なのです。

現在では内閣サイバーセキュリティセンター(NISC)から「パスワードを定期変更する必要はなく、流出時に速やかに変更する」との指針が出ています

(情報セキュリティハンドブック ver3,00)。またアメリカの国立標準技術研究所(NIST)からも「パスワードの定期的な変更はしないほうがいい」というガイドラインも出ています(NIST SP800-63B:電子的認証に関するガイドライン)。

社内のシステム、およびパスワードポリシーもこれに合わせて方針を変えるべきです。まずは、覚えやすいパスワードから、破られづらいパスワードにします。それは、数字や記号をむやみに挿入したパスワードのことではありません。現状、クラッキングツールがパスワードアタックのために自動生成されるパスワードには数字や記号も含まれますが、機械が自動生成できるパスワードの「桁数」には限りがあります。

最近はパス「フレーズ」という言葉も聞かれるようになりましたが、総当り攻撃への対応には、長いパスワード(パスフレーズ)が有効です。パスフレーズ化(最小桁数を増やす)の徹底ができましたら、パスワードポリシーにある「定期」変更ルールをやめる方向で検討してください。

パスワード運用でやってはいけない行為

企業でのパスワード管理・運用でやってはいけないこと、見直すべきことは以下の通りです。現場レベルでおこなわれていないか、チェックしたほうが良いでしょう。

共通パスワードをやめて社員ごとのアクセス権限に

ひとつのIDとパスワードだけで、誰でもアクセスできるものが残っているませんか?社員が同じパスワードでログインしてシステムを使うパターンです。複数の人が同じパスワードを使うために、単純化・パターン化してしまう可能性があり、また漏えいの危険性も高まります。

システムへのアクセスは、社員ひとり一人に別のアクセス権限を付与し、共通のパスワードでアクセスさせるシステムは今すぐ見直すべきです。

パスワードを付箋で貼っておくのはダメ

昔はディスプレイの横に、パスワードを付箋で貼る光景をよく見かけました。今ではほとんどないはずですが、個人レベルでは同様の行為をしているかもしれません。ショルダーハッキング(肩越しに見られる)の可能性があるので、付箋のパスワード管理はやめるべきでしょう。

パスワード管理ソフトを導入する、もしくは個人でのパスワード管理ルールを決めるなどの対策が必要です。

メール添付ファイルのパスワードはできるだけ別の手段で送る

メール添付ファイルは暗号化するのが一般的になってきました。パスワードは別のメールで送ることが多いかもしれません。しかし不正アクセスでメールが盗み読みされる事態も考えられるので、パスワードはできるだけメールで送らないほうがいいでしょう。

暗号化のパスワードは、別の手段で送ること。SMSやメッセンジャーで送るのが理想です。

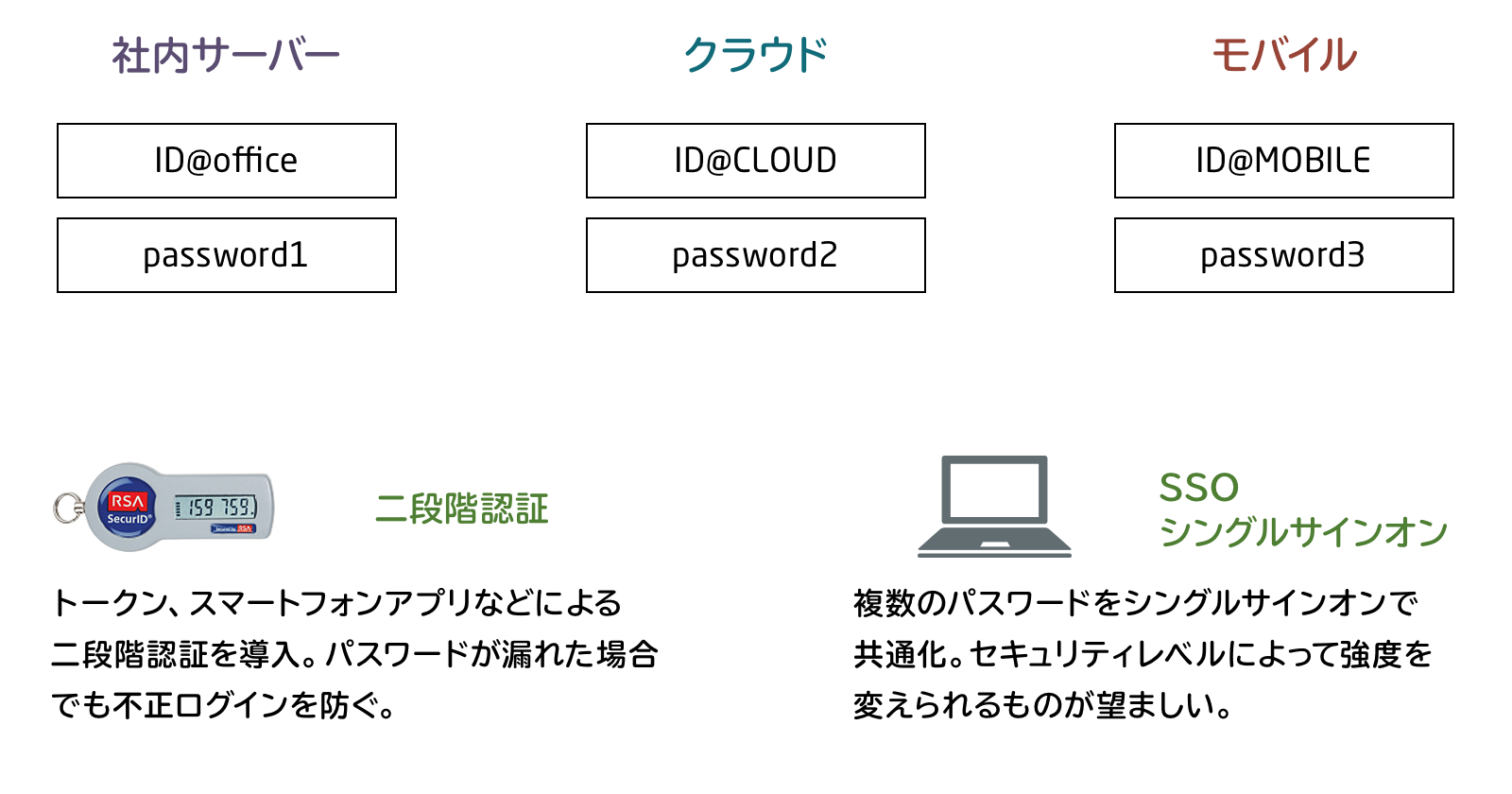

「二段階認証」「SSO・シングルサインオン」の導入を

「二段階認証」「SSO・シングルサインオン」の導入を

図2:パスワード管理では「二段階認証」と「SSO」を

人間に任せるパスワード管理には限界があります。長期的には個人の管理に任せる部分を減らし、システムで安全にアクセス管理する必要があります。

安全性を高めるには二段階認証の導入を急ぐべきです。トークンやスマートフォンのアプリによる二段階認証によって、仮にパスワードが漏れた場合でも不正ログインを防ぐことが可能です。社員にトークンを持たせ、ネット経由のアクセスでは二段階認証を必須にすることを検討してください。(図2参照)

増殖するパスワードへの対策としては、SSO・シングルサインオンが有効です。ひとつのパスワードで管理することで、社員のパスワード管理の負担を減らし、かつ安全性を高めることが可能です。

SSOでは2つのことを考慮するといいでしょう。ひとつは既存の業務システムに対応できること。大規模な改修なしで、既存の業務システムのログインにSSOを導入できるソリューションを選ぶことを勧めます。もうひとつはセキュリティレベルごとに安全度を変更できること。社内のみでアクセスできるシステムならパスワードでログインできる、ネット経由のサービスなら認証済デバイスに固定する、指紋認証を要求するなど、セキュリティレベルを変更できることが理想です。

今後もパスワードは増えることは必至でしょう。社員の意識に頼るアナログなパスワード管理ではなく、システムで安全かつ便利に使えるシステムに移行していくべきです。

掲載日:2018年7月2日