サイバー情報共有イニシアティブ・J-CSIPが「OLE機能」悪用の手口を注意喚起

IPA・情報処理推進機構が中心となって運営しているJ-CSIP(サイバー情報共有イニシアティブ)が、メール添付の文書ファイルの手口に関する警告を出しました。Microsoft Wordの「OLE機能」を使ったものです。

宅配便の不在通知のSMSに装ったもので、Androidでは不正アプリを導入させようとします。IPA・情報処理推進機構が2018年8月に注意喚起を出しています。

【参考資料】OLE機能を悪用した文書ファイルの手口に関する注意点

OLEとは「Object Linking and Embedding」の略で、Windowsで複数のソフトウェアが連携したりデータを共有する技術のこと。たとえばPowerPointに表を入れたいときに、Excelで作った表をコピー&ペーストすれば、そのままExcelで作った表がプレゼン資料に埋め込まれます。それがOLE機能で、異なるアプリケーション間でもオブジェクトを共有できる便利なものです。

攻撃手口としてはメールに文書ファイルが添付されてきます。この文書ファイルにはOLE機能によってマクロが埋め込まれており、それによりマルウェアに感染してしまいます。2019年6月の時点では日本語のメールでは攻撃が確認されていませんが、今後日本でも攻撃手口として使われる可能性があるとしてJ-CSIPでは注意喚起を出しています。

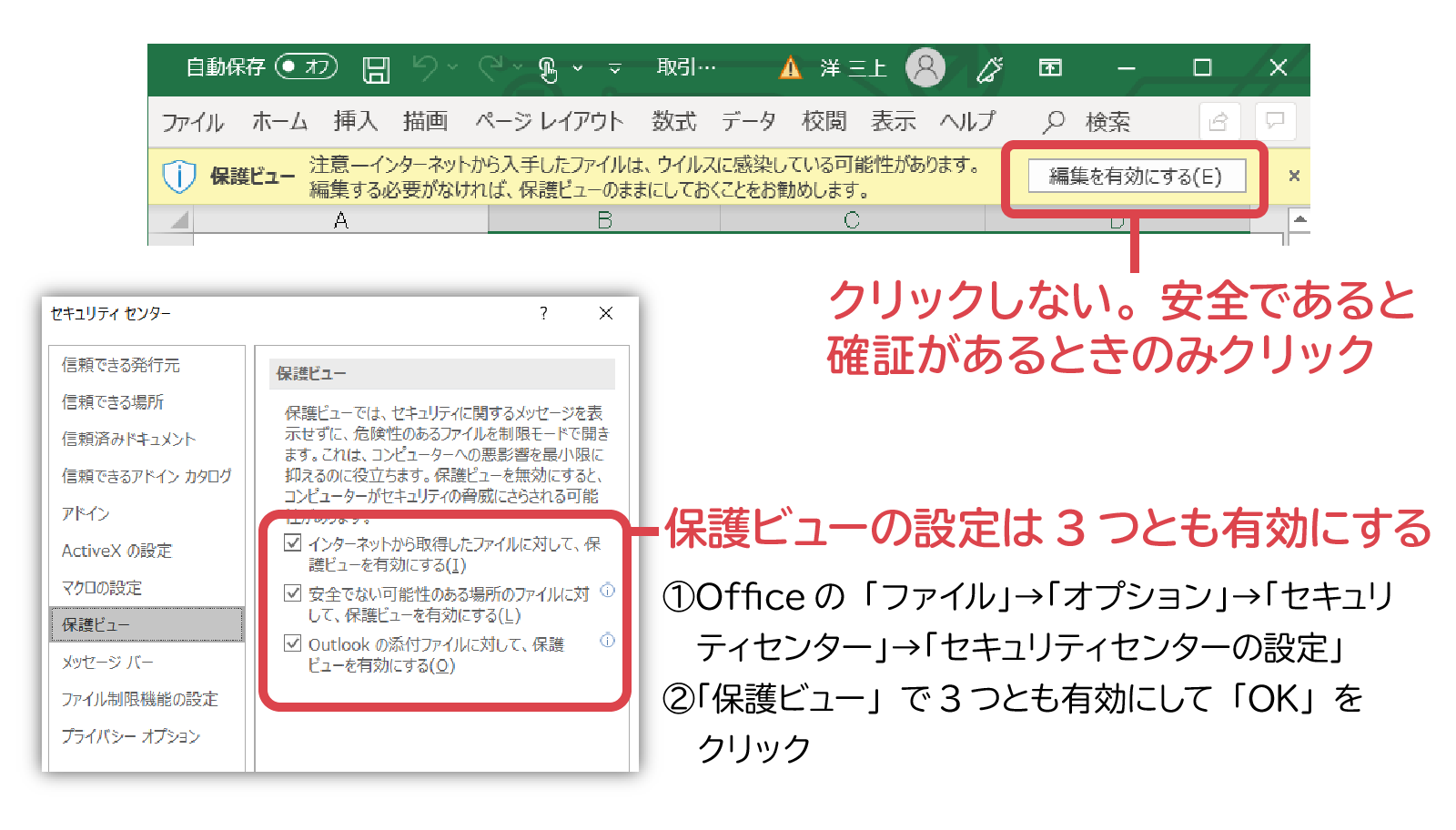

この攻撃はOfficeのマクロを使ったものなので、Officeの「保護ビュー」が有効になっていればマクロ実行前に黄色の警告表示が出ます。しかし「保護ビュー」が無効にされていると以下のように繰り返し警告が出てしまいます。

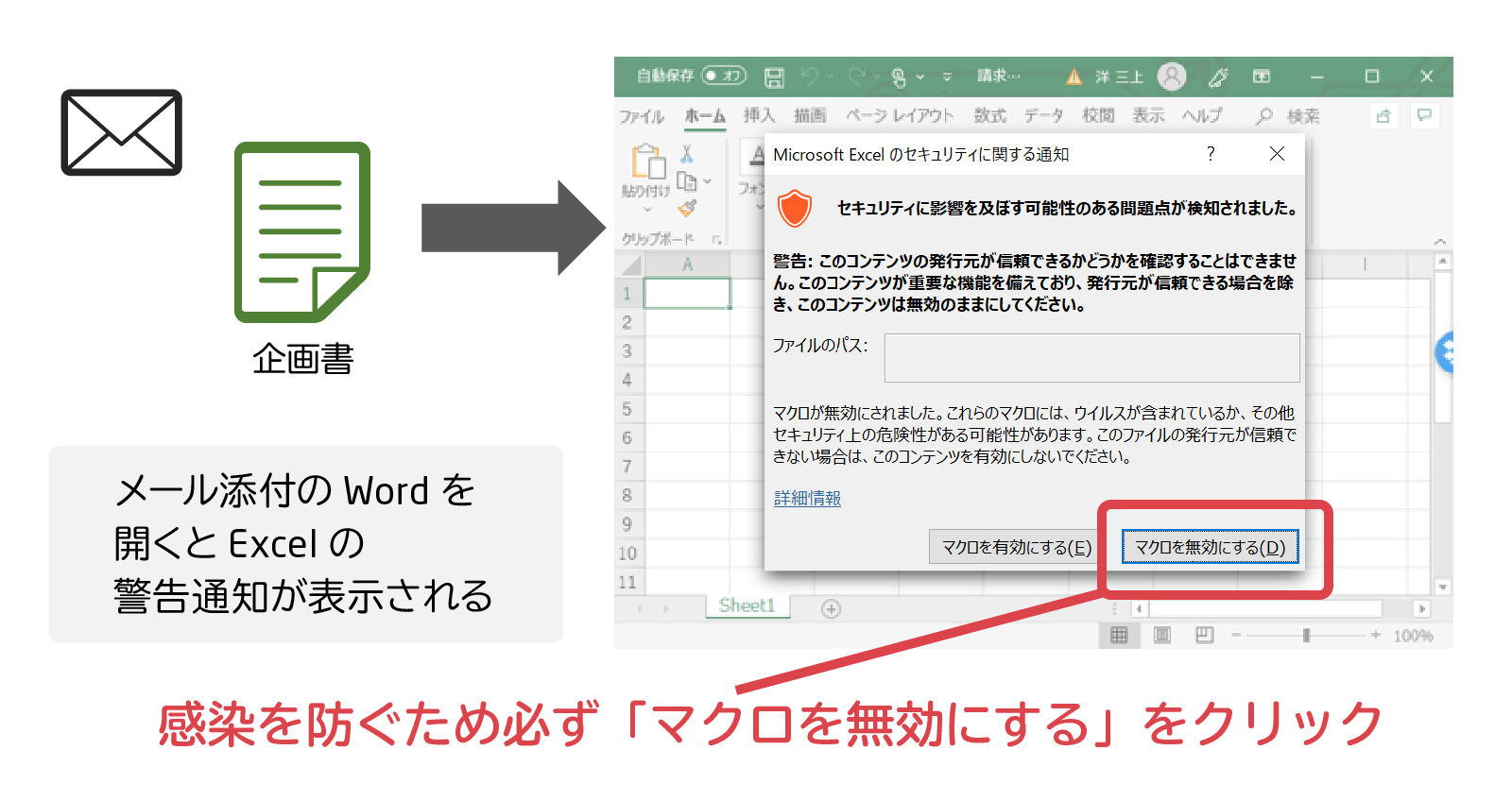

Word文書ファイルなのにExcel警告表示が繰り返し表示される

J-CSIPが紹介している事例は以下の通りです。まず添付されてきた文書ファイルを開くと、なぜかExcelが開き「Microsoft Excelのセキュリティに関する通知」が表示されます。

図1:罠が仕込まれたWordを開くとなぜかExcelの警告表示に

これは文書ファイル内でOLE機能によって、Excelを参照してマクロを実行させる手口でしょう。Excelのマクロとしてスクリプトを動かすことでマルウェアに感染させようという攻撃です。

なぜ文書ファイルからExcelを参照するという回りくどい手口を使うのでしょうか(Wordでもスクリプトを動かすことはできる)。筆者の想像にはなりますが、セキュリティ製品の検知を逃れるためかもしれません。一部のセキュリティ製品はOLEオブジェクトを正しく読み込むことができず、不正なスクリプトを検出できない(=すり抜ける)可能性があるからです。

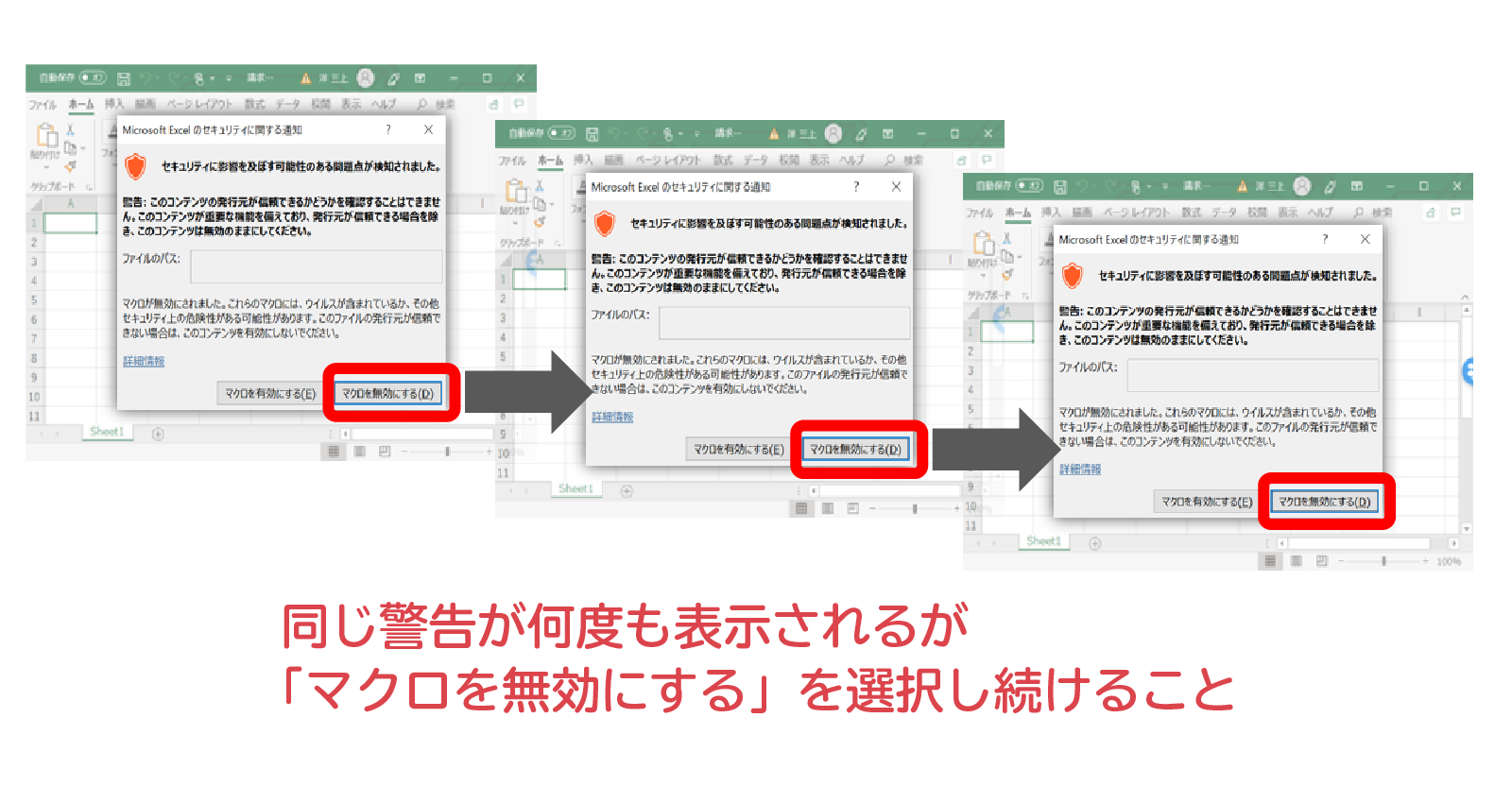

何度も警告ウインドウが表示されるしかけがある

図2:何度も警告ウインドウが表示されるしかけがある

この事例ではさらに複数回の警告表示が出ます。これは文書ファイル内に複数のマクロが埋め込まれているためで、Excelのマクロ実行の警告表示が何度も何度も表示されるのです。間違って「マクロを有効にする」を押させるための罠なのかもしれません。

いずれにしても「マクロを無効にする」を押し続けることが大切です。一度でも有効にしてしまうとマルウェアに感染させるためのスクリプトが実行されてしまいます。

「保護ビュー」を無効にしない・「編集を有効にする」を押さない

これらのOfficeのマクロを使った攻撃は「保護ビュー」を有効にし「編集を有効にする」を押さなければ回避できます。これは安全対策の基本中の基本です。

しかしながら実際には、保護ビューを無効にしている人もいるようです。たとえば検索サイトで「保護ビュー」を検索すると、追加のキーワードで多いのは「解除」です。つまり「保護ビュー 解除」と検索して、無効にしようとする人が多いという現実があります。その度に表示される「保護ビュー」の表示が面倒だと思って無効にしてしまうのでしょう。

図3:「保護ビュー」では「編集を有効にする」を押さない

しかし現在の標的型攻撃ではメール添付のWordやExcelなどのファイルが主要な攻撃手段になっています。「企画書.doc」「公演の依頼.doc」「請求書.xls」「災害対策一覧.ppt」など受け取った人が思わず開いてしまう、内容をすぐに読みたくなるような心理的な攻撃をしてきます。そのため「保護ビュー」を有効にすることは絶対に必要です。

社員全員に改めて「保護ビューに有効にすること」と「コンテンツの有効化をクリックする前に本当に必要なファイルかじっくり考える」ことを徹底してください。

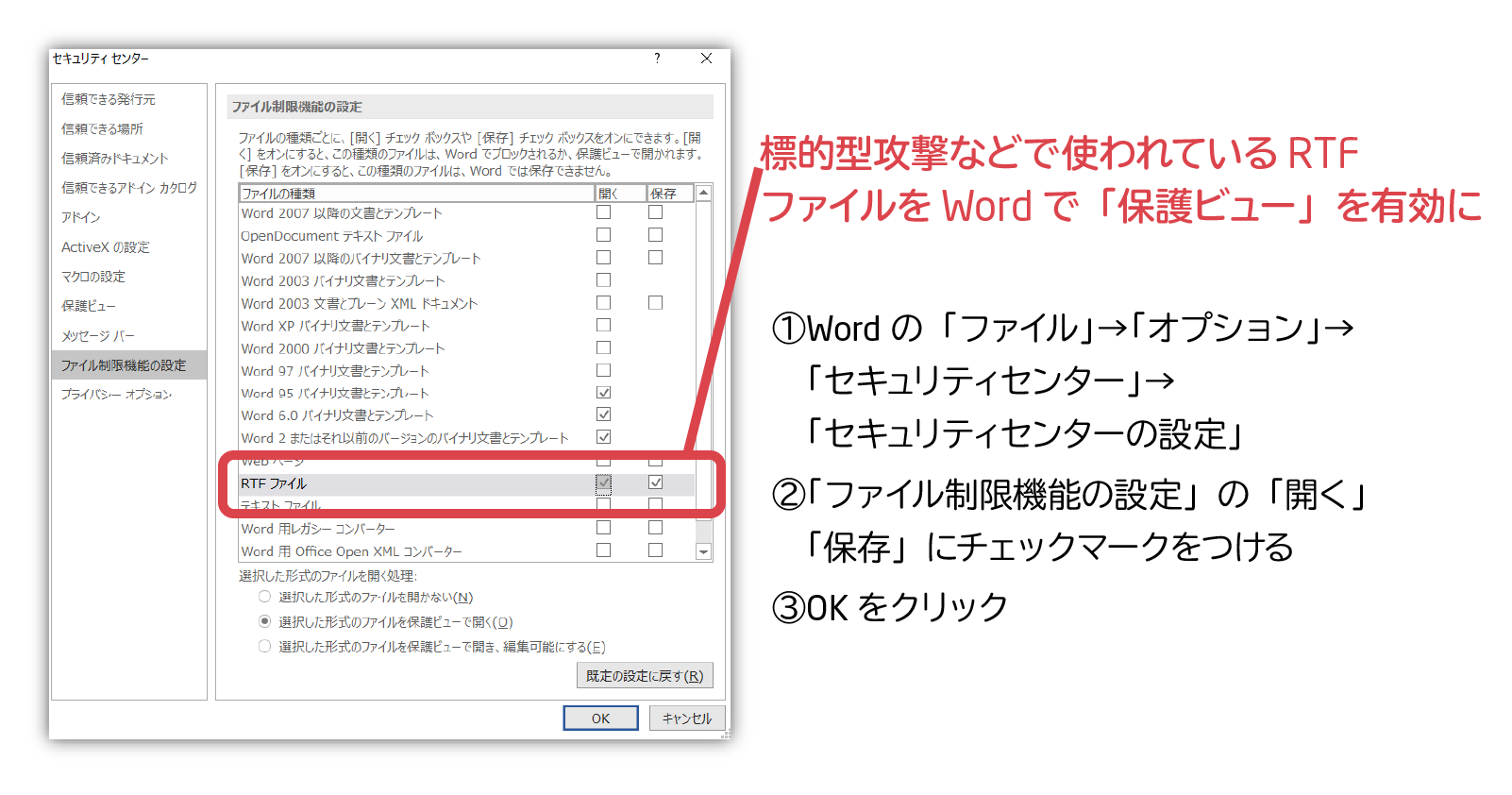

RTF(リッチテキストフォーマット)が攻撃に使われている

J-CSIPによれば今回の事例ではRTFファイルによる攻撃が確認されているそうです。RTFとは「Rich Text Format」のことで、Microsoftが定めた共通文書フォーマットです。RTFファイルは通常はダブルクリックするとWordが開き、OLE機能によって他のアプリケーションのデータも参照できます。そのため今回のような攻撃にも使われたのでしょう。

過去にはRTFファイルを使った別の攻撃もありました。RTFファイルでは任意のファイルを埋め込みでき、写真のサムネイルのように表示されます。そのため不正なスクリプトの実行を誘う手段としても悪用されてきました。

RTFファイルは通常の仕事であれば使う機会は少ないはずです。RTFファイルが添付されている時点で不審なメールだと考えたほうがいいでしょう。RTFファイルへの対策としてJ-CSIPでは「RTFファイルでも保護ビューを有効する」ことを推奨しています。

図4:攻撃に使われるRTFファイルでも保護ビューを有効に

RTFファイルを開く度に「保護ビュー」の表示が出るように、上記のように設定を変更しておきましょう。

改めて社員に徹底させるべき項目

改めて社員に徹底させるべき項目

WordやExcelは毎日使うファイルだけに、サイバー攻撃する側もメインの感染手口として狙ってきます。改めて以下の対策を社員に徹底してください。

Officeマクロの感染を防ぐ対策

- メールの添付ファイルを開く前に「本当に大丈夫?」と立ち止まって考える

- Officeの「保護ビュー」を有効にする

- 「コンテンツの有効化」「マクロを有効にする」は押さない。どうしても必要な場合はメール送信元の信頼度を確かめる

- OSやアプリケーション、セキュリティソフトを常に最新の状態にする

- メールや文書ファイルの閲覧中、身に覚えのない警告ウィンドウが表示された際、無視して操作を進めるのでなく、警告の意味が分からない場合は操作を中断、システム管理部門などに連絡してもらうことを周知する。

標的型攻撃やばら撒き型の攻撃は、多くがメール添付のOfficeファイルを使ったものです。社員には、開く前に一瞬立ち止まって「送信元は本物?本当に必要なファイル?」と考えるクセをつけるよう周知しましょう。

掲載日:2020年2月12日