スマホ決済やポイントなどで不正ログイン被害が相次ぐ

2019年8月に大手コンビニのスマホ決済が不正利用被害に遭いました。約800人が被害を受け、クレジットカードからの不正チャージも含めて約3,900万円もの被害が出ています。

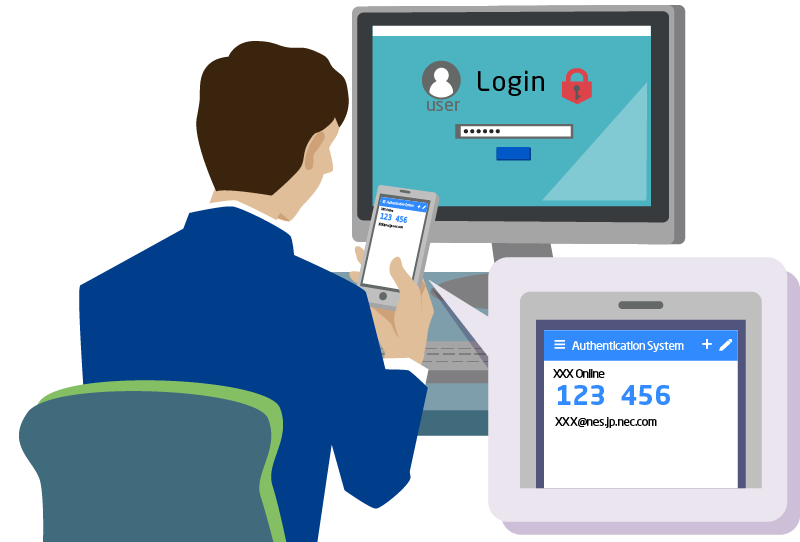

ここで大きくクローズアップされたのが「二段階認証」です。運営会社は原因を「リスト型アカウントハッキング」だとしています。いわゆる「パスワードリスト攻撃」とも呼ばれるもので、過去に他のサービスなどから流出したID・パスワードのリストを元に不正ログインを試す攻撃のことです。パスワードリスト攻撃を防ぐには、別の手段・要素で安全性を高める「二段階認証」が有効ですが、このスマホ決済には二段階認証がなかったのです。

パスワードリスト攻撃はここ数年大きな被害を出しています。SNSやスマホのメッセンジャーアプリ、オンラインゲームやショッピングサイトでもパスワードリスト攻撃によるなりすまし被害が多発しています。貯めていたポイントが勝手に利用される等の金銭的被害も出ています。

そのため大手SNSでは二段階認証を用意するのが一般的常識となりました。またログインを必要とするネットサービスの多くが二段階認証のしくみを導入しています。企業で利用するシステムのセキュリティ対策でもなりすましの不正ログインを防ぐために二段階認証が必要になっています。

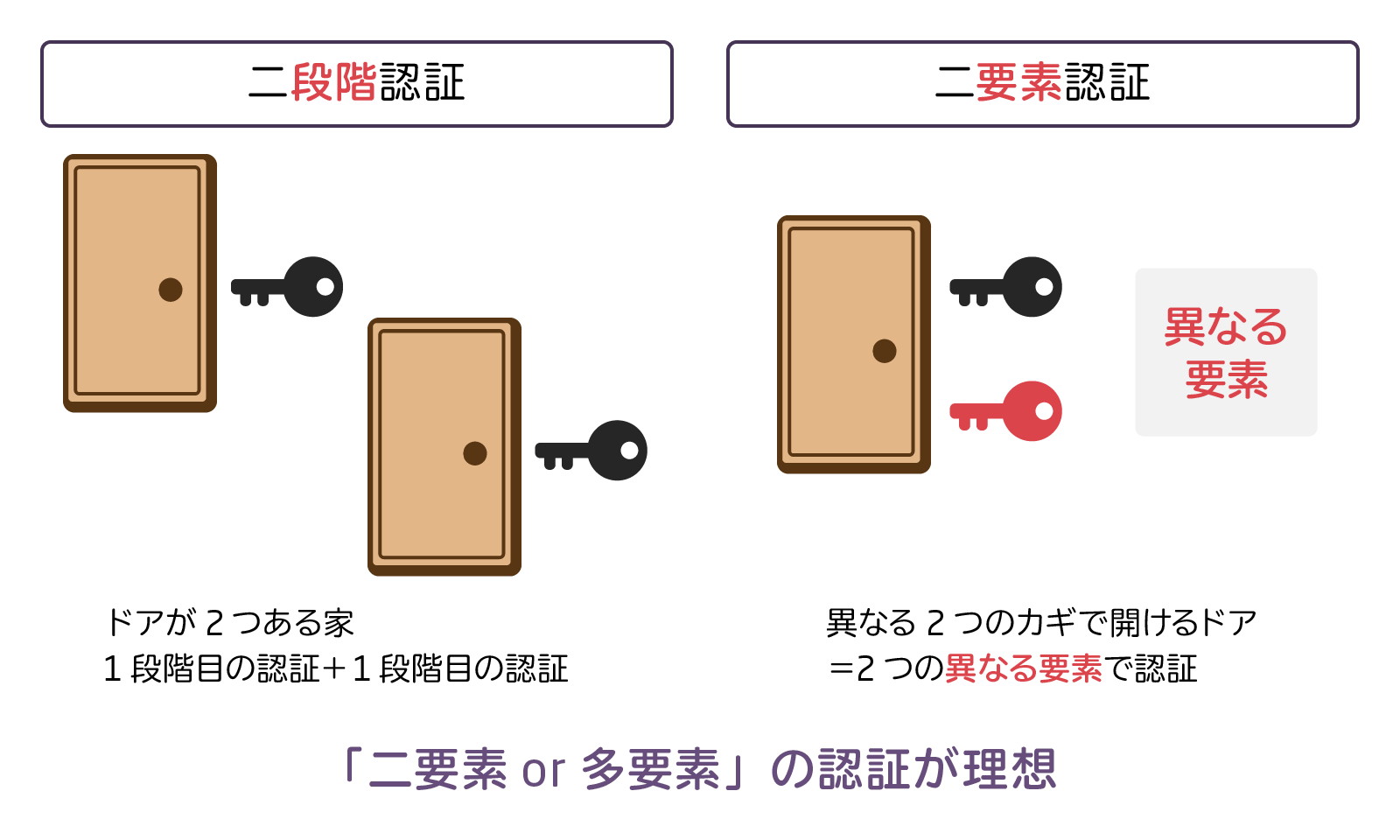

「二段階認証」と「二要素認証」の違いを整理

私たちは「二段階認証」という言葉をよく使いますが、もう1つ「二要素認証」という言葉が以前からあります。正確に言うとこの2つは意味が異なります。

まず「二段階認証」とは、その名の通り、2つの段階・ステップで認証すること。下の図のようにドアが2つある家と考えていいでしょう。

図1:「二段階認証」と「二要素認証」の違い

1段階目で認証してOKが出た後に、2段階目でさらに認証するしくみです。2つのステップ(ドア)で本人だと確認するため、1段階よりも安全性が高い(だろう)というしくみです。

それに対して右側の「二要素認証」は意味が異なります。2つの異なる「要素」で認証するもので、イメージとしては1つのドアに2つの鍵をつける「1ドア2ロック」によく似ています。

1ドア2ロックでは、2つの鍵は異なる別の鍵にします。同じ鍵では2つのロックを作る意味がありませんから、必ず「異なる」2つの鍵で安全性を高めているのです。この「異なる2つの鍵」を使うことが二要素認証の大事なポイントです。

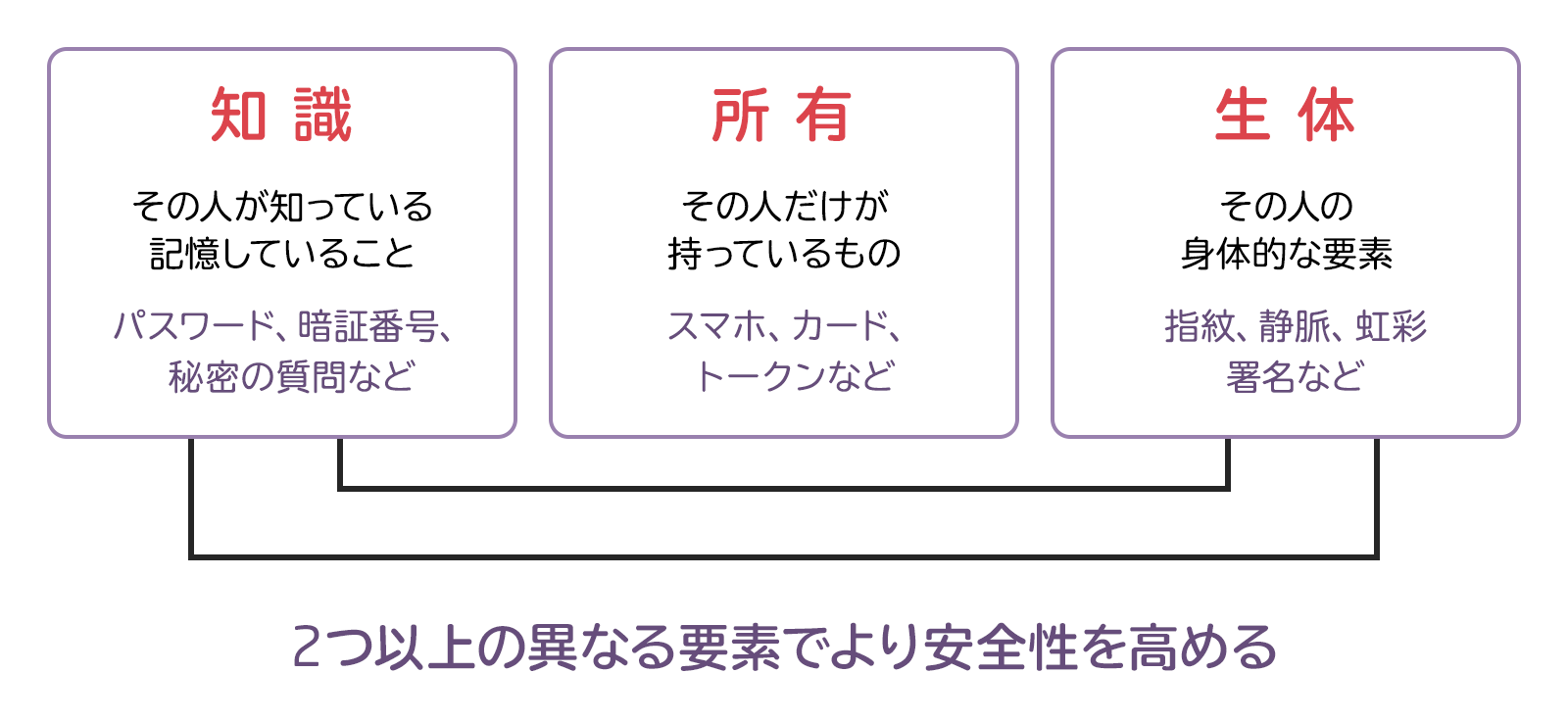

二要素認証では「知識」「所有」「生体」のうちの2つで認証

二要素認証のしくみを簡単にまとめたのが下の図です。

図2:認証で使われる3つの要素と「二要素認証」

本人だと確認するしくみは、大きく分けて3つの要素があります。1つ目は「知識」でパスワードや暗証番号などもっとも一般的な認証要素です。その人だけが知っていること・記憶していることで本人だと確認するわけです。

2つ目は「所有」です。たとえばキャッシュカード、スマホ、ワンタイムパスワードなどのトークンなどを持っていることで本人だと確認できます。その人だけが持っているもので認証するしくみです。

3つ目は「生体」です。指紋・静脈・虹彩などの生体認証のほか、クレジットカードのサインもこれにあたります。その人の身体であると証明できる要素での認証です。

これら3つの要素のうち異なる要素を2つ組み合わせたものが「二要素認証」です。最近の大手SNSの多くは「IDとパスワード」に加えて、登録した電話番号に届くSMSメッセージで二要素認証をしています。これはパスワードという「知識」と、SNSの番号、つまりスマホ端末の「所有」という2つの要素による「二要素認証」というわけです。

また原始的なしくみではありますが、銀行のキャッシュカードも「二要素認証」と言えるでしょう。キャッシュカードという物理的なカードの「所有」と、暗証番号という「知識」の2つの要素を使うからです。

二要素認証であることが重要になる

二要素認証の強みは、「異なる要素」で本人だと確認することにあります。パスワードを知っているだけでなく、物理的にスマホを持っているのであれば本人だと判断して問題ないだろうというように、異なる要素であることがポイントです。

それに対して二段階認証は「2つのステップを通る」というだけですから利用する認証方法によっては強度が高まらない可能性があります。

たとえば「IDとパスワード」の後に「秘密の質問」で認証するネットサービスがあります。これは2つの段階を踏むので二段階認証ではありますが、要素としてはどちらも「知識」であり1つの要素しか使っていません。認証としては強度があまり高くないしくみです。そのため最近では「パスワード+秘密の質問」でログインさせるサービスは減る傾向にあります。二段階認証においても「異なる要素」で認証させることが基本となります。

このように本人認証を強くするには異なる要素を2つ以上使うことが重要です。認証技術の標準化を進めている業界団体FIDO Alliance(ファイドアライアンス)でも、2つの要素による認証が決められています。

一般的な用語としては「二段階認証」が広まっていますが、「二段階」だけでは十分ではなく「二要素」であることも重要だと考えたほうがいいでしょう。

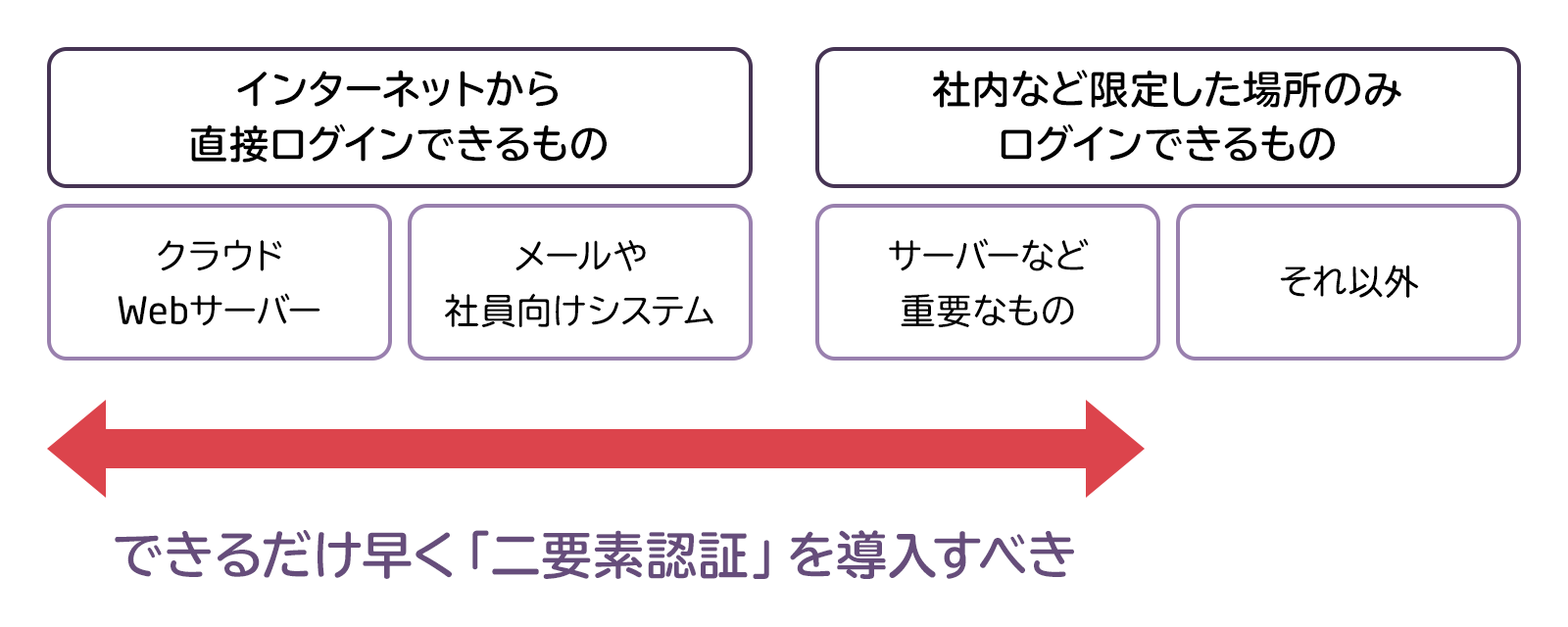

企業では「ネットからアクセスできるもの」に必ず導入を

企業で利用するシステムのセキュリティ対策でも、不正ログイン被害が問題になっています。パスワード使い回しによる「パスワードリスト攻撃」、単純なパスワードを攻撃される「辞書攻撃」や「リバースブルートフォース攻撃(よく使われるパスワードを固定してIDをランダムに攻撃にするもの)」などによって不正ログインされてしまう被害です。

これらを防ぐには二要素認証が有効ですが、どこから導入すればいいのでしょうか?

図3:ネットからアクセスできるものは二要素認証を

もっとも危険性が高いのは「インターネットから直接ログインできるもの」です。第三者がログイン画面を開くことができるものは、不正ログインされる恐れがありますから急いで二要素認証の導入を検討するべきです。

典型的なのはクラウドサービスです。最近のクラウド関連のセキュリティインシデントの多くは「パスワードが単純だった」「パスワードが何らかの形で漏れた」ことから発生しています。クラウドサービス利用では認証がもっとも重要であり、二要素認証がマストです。

また社員個別のログインでも二要素認証を積極的に導入するべきです。社員の人数が増えるほど、利用するサービスが増えるほど、パスワードの使い回しや単純なパスワードを使う人の数が増えていきます。できる限り二要素認証を導入したいものです。

それに対してネットからは直接アクセスできず、社内など限定した場所でのみログインできる一般的な社内システムであれば導入の重要度は低くなります。ネット経由などで第三者から攻撃される可能性が低いからです。

ただしサーバー管理者などの重要な認証や、データベースなどの重要な情報資産を持つシステムでは、二要素認証をしたほうが安全です。内部不正への対策にもなるからです。

SSO(シングルサインオン)もできる認証ソリューションの検討を

SSO(シングルサインオン)もできる認証ソリューションの検討を

すべてのシステムで個別に二要素認証を導入するのはハードルが高いでしょう。そこで検討したいのが二要素認証に対応した認証ソリューションです。既存のしくみへの影響を最小限に抑え、後付けの形で導入することで、それぞれのシステムで二要素認証などを有効にできるしくみです。

たとえば「RSA ID Plus」では、社内環境はもちろんのことクラウドサービス利用でも二要素認証を導入できます。スマホなどのモバイル端末を使った二要素認証も利用できるため新たなデバイスを導入することなく安全性を高めることができます。

また「リスクベース認証」というしくみもあります。これはその認証行為のリスクを時間や場所、端末などにより自動で判断し、リスクが高い場合のみに「追加認証」を要求するしくみです。アクセスポリシーを決めておけばリスクを自動判断してくれる便利なものです。

もう1つ認証ソリューションによってSSO=シングルサインオンが利用できることも魅力です。SSOとは1つのID・パスワードで複数のサービスにログインできるしくみのこと。複数のパスワードを覚える必要がなくなり利便性が高まるほか、パスワードの使い回しによる問題も発生しにくくなります。

二要素認証で安全性を高め、SSOで利便性も維持・向上させる認証ソリューションの導入をぜひ検討してください。

掲載日:2020年3月5日