取引先などになりすますビジネスメール詐欺被害が広がる

取引先などになりすまし、請求書の書き換えなどの手口で送金を促すビジネスメール詐欺=BEC (Business Email Compromise)が広がっています。J-CSIP(ジェイシップ:サイバー情報共有イニシアティブ)によると、2020年4月から6月の3ヶ月間で69件のBECについての情報提供があったとのこと。国内企業で実際に送金してしまった被害も出ています。(注1)

BECには2つのパターンがあります。1つは取引先になりすまして請求メールを偽装し振込口座を変更させるもので、こちらは取引先もしくは自社のメールが、攻撃者に盗聴・監視されているものです。もう1つはCEOなどになりすまして担当者に直接送金を指示してくるパターンです。

まずは前者の取引先からのメールを装うタイプを見た上で、後半でCEOなどになりすますパターンを見ていきます。

用意周到にメールヘッダーを偽装してくる

取引先になりすましたメールになぜ騙されてしまうのでしょうか。それは巧妙に偽装されているためです。

攻撃者は取引先とあなたの会社とのメールを何らかの方法で盗聴・監視しています。担当者の名前からメールのやり取りの文面、請求書ファイルの内容も知っているのです。そのため本物そっくりに偽装したり、実際のメールの引用返信で騙しメールを送ってきます。

もう1つの偽装はメールヘッダーです。BECの騙しメールは、攻撃者から送られてきますが、メールヘッダーを巧妙に偽装することで受信者に気付かれないようにしているのです。

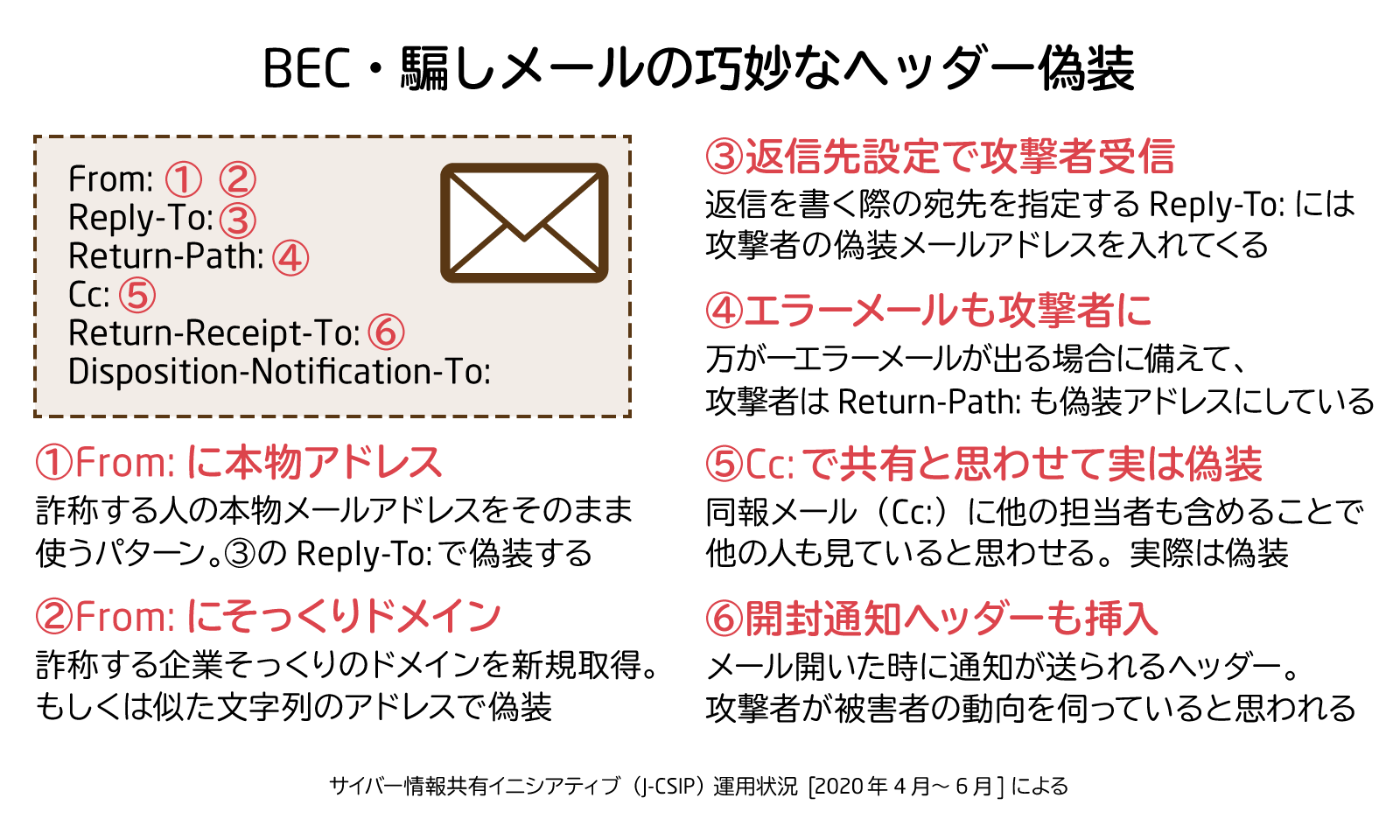

J-CSIPの文書では、取引先になりすました3通のメールを分析しています。この3通のメールヘッダーの特徴をまとめてみました(J-CSIPの運用状況を元に筆者まとめ)。

図1:BEC・騙しメールの巧妙なヘッダー偽装

まずは送信元である「From:」の偽装です。①は取引先の本物のメールアドレスを書くパターン。本物なので受信者は偽装だと気づくことが難しくなっています。受信者が返信を書く場合のために、③の「Reply-To:」に攻撃者のメールアドレスが書かれています。

②は「From:」にそっくりのドメイン・アドレスを書くもの。偽装する企業そっくりのドメインを取得するか、フリーメールのサービスを使って似せて作った偽のアドレスを用意しています。受信者は気づきそうに思いますが、メールの内容は本物のメールの引用であることが多いので偽のアドレスでも見逃してしまいがちです。

③はBECの基本中の基本とも言える「Reply-To:」の偽装です。ここには必ず攻撃者が用意したアドレスが書かれています。偽装のために本物に似せたメールアドレスになっていることが多くなっています。

また攻撃者はエラーが出たときのために④のエラーメールなどの送り先に使われる「Return-Path:」にも、攻撃者が用意したアドレスを入れているものがありました。送信者にエラー通知が届かないようにするためで、用意周到と言えそうです。

さらに受信者を信じさせるために⑤のように「Cc:」にも偽装アドレスを入れています。上司などの名前が「Cc:」に入っており、本物の名前が書かれています。しかしアドレスは攻撃者が用意したものであり、実際には上司には送られていないわけです。これについてJ-CSIPでは「自分以外の多くの関係者が宛先に入っているように見える(衆人環視の中でのやりとりに見える)が、実際には受信者のみに送られており、騙されていることに気づきにくい」と分析しています。

J-CSIPによれば最近では⑥のように開封通知を入れるパターンもあるとのこと。受信側がメールを開いたときに、攻撃者側に通知されるしくみです。受信側のサーバーの設定によるため必ずしも有効とは言えませんが、攻撃者が騙す相手の動向を伺っていると言えそうです。

このようにBEC偽メールのヘッダーは、受信者を騙しながら偽装だと発覚しないように準備されています。ここまで用意周到だと、受信者が騙されてしまうのは無理もありません。「メールの送信元やヘッダーではBECを見破ることはできない」と認識したほうがいいでしょう。

新型コロナウイルスを理由にして口座を変更するパターンも

J-CSIPが紹介している事例では、新型コロナウイルスの影響を利用して騙すパターンもあります。

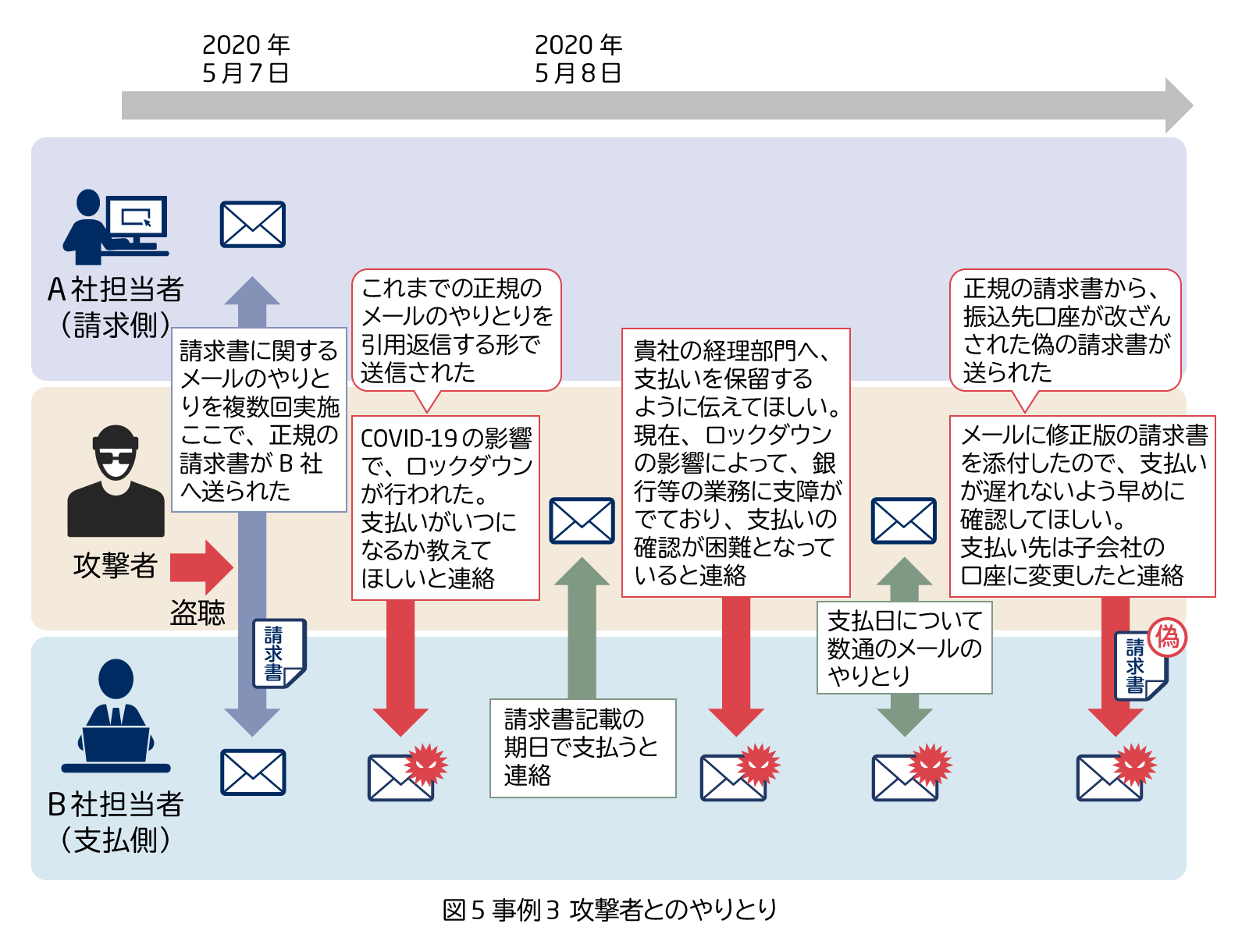

図2:J-CSIPによる攻撃者とのやり取り

巧妙なのは新型コロナウイルス感染症(COVID-19)を直接的な理由にするのではなく、メールのやりとりを信用させる手段として使っていることです。

攻撃者は「COVID-19でロックダウンになった。支払いはいつか?」「ロックダウンの影響で支払いの確認が困難になっているので支払いを保留してほしい」などと騙す相手と何度も会話をしています。新型コロナウイルスでの緊急事態を起点として、メールでのやり取りを複数回やることで信用させる手口なのかもしれません。

最終的に「メールに修正版の請求書を添付した。支払い先は子会社の口座に変更してほしい」という旨のメールと、偽の請求書を送ってきています。幸いにも受信者は直接事実確認したために被害は出ませんでしたが、騙されてもおかしくない手口でした。

CEO・弁護士なりすましでは「日本語メール」も

CEOや弁護士を騙ったビジネスメール詐欺も国内企業に送られています。前述の請求書の偽装のようにメールを盗聴・監視しているものではありませんが、国内外の複数の企業(職員等と思われるメールアドレス)に広範囲に送られているので注意が必要です。

メール本文は5-10行程度の短いもので、「重要な用件がある」「計画について話がしたい」として、メールへ返信することを求める内容になっていました。J-CSIPでは「メールへ返信すると、金銭の振り込みの要求等の詐欺が試みられるものと思われる」と推測しています。

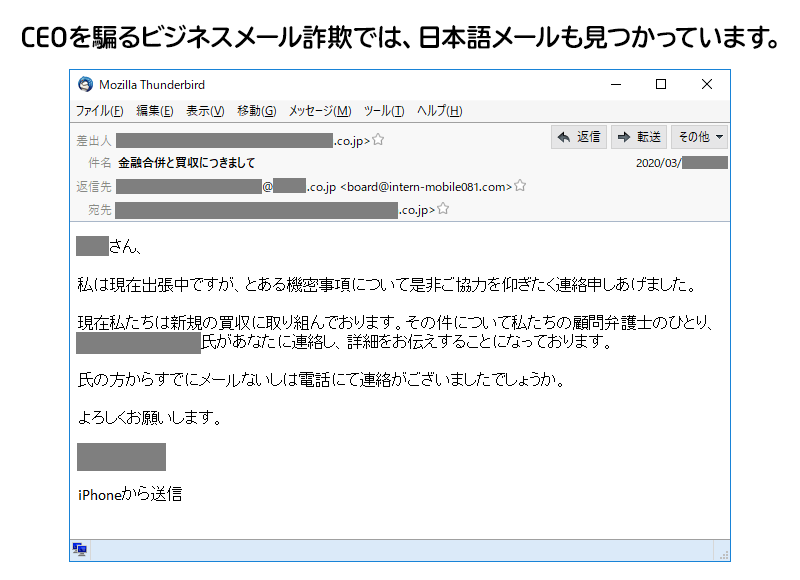

図3:CEOを騙った日本語のビジネスメール詐欺

実在するCEOの氏名とメールアドレスを騙ったもので「新規の買収について顧問弁護士から連絡が行く」などと書いた日本語メールです。返信すると「外国企業の買収のため、外部の弁護士と協力して支払いを実施してほしい、このことは秘密としてほしい」というメールが返ってきたとのこと。この後に弁護士になりすました別のアドレスから連絡があると考えられます。日本語は自然なものでした。

J-CSIPによれば、このタイプの日本語メールは2020年3月時点で7件が確認されていましたが、2020年4-6月で新たに25件が確認されるなど増加傾向にあります。多くの業種に送られていることから、今後日本の企業向けの攻撃が増える可能性があるので注意したほうがいいでしょう。

請求書偽装メールでは侵入被害を疑え。ビジネスメール詐欺の対策

請求書偽装メールでは侵入被害を疑え。ビジネスメール詐欺の対策

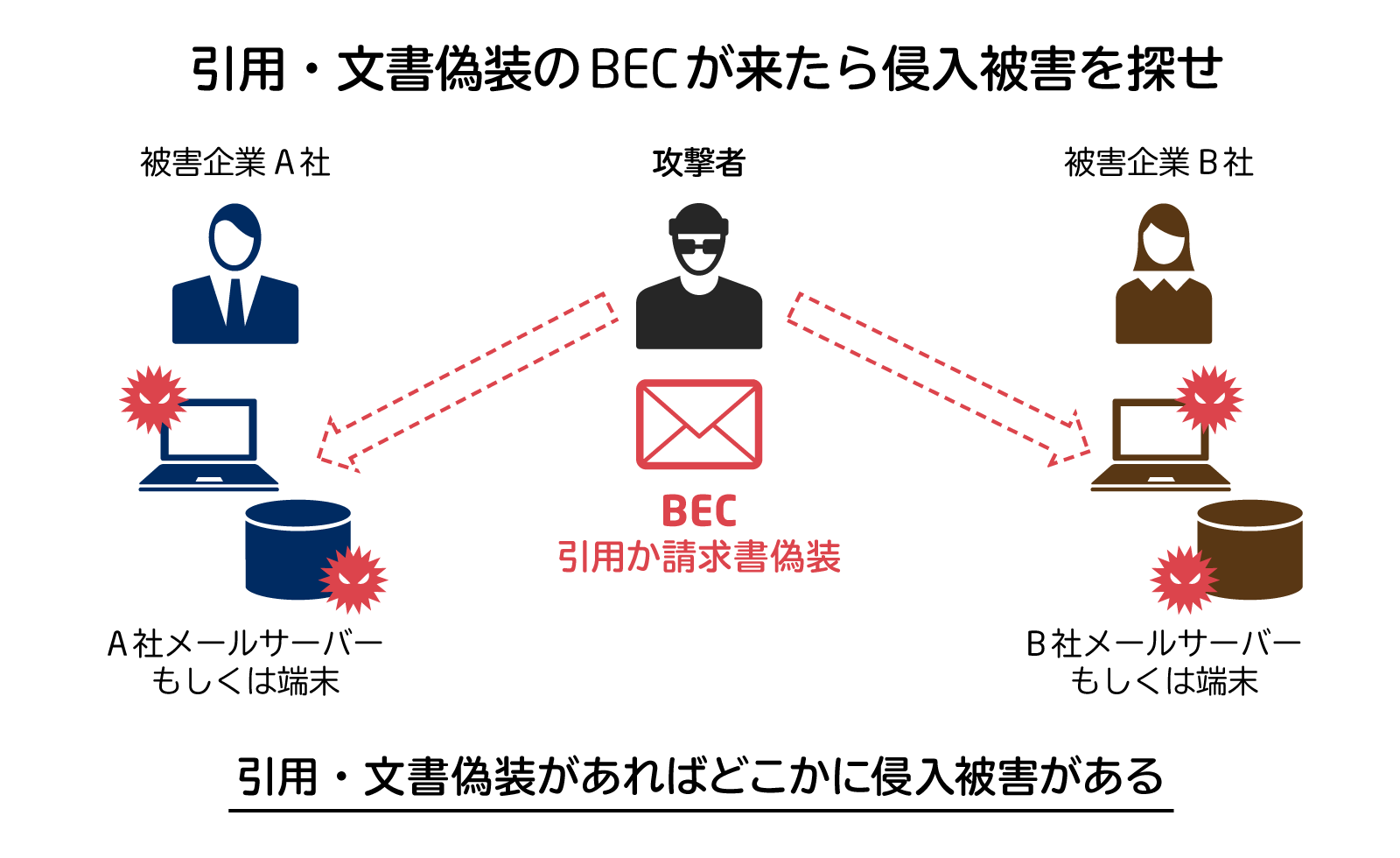

もし請求書偽装や引用返信のビジネスメール詐欺が来たらどうすればいいのでしょうか。重要なのはこの時点で「どこかに攻撃者が侵入している」ということ。メールサーバーへの不正アクセスなのか、個別の端末に不正アクセスしているのかはわかりませんが、何らかの手段でメールが読まれているわけです。

図4:引用・文書偽装のBECが来たら侵入被害を探せ

攻撃者による侵入被害があることが明白なので、どこで被害が出ているのかすぐに調査する必要があります。自社・取引先のいずれかのセキュリティインシデントだと考えてすぐに調査・対策をしましょう。

事前の対策は以下の2つの文書にまとめられています。

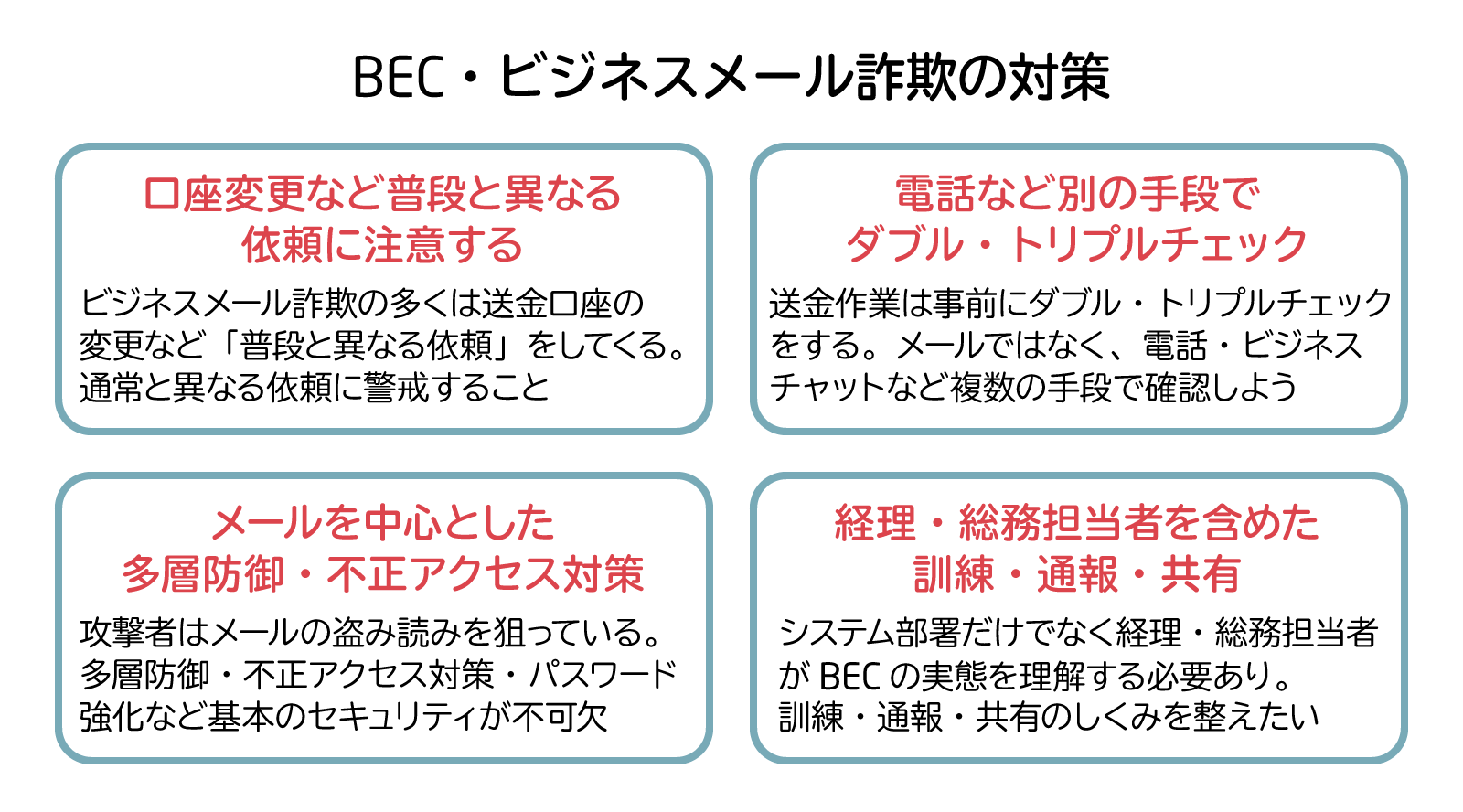

ここに書かれた注意喚起を元に、筆者がまとめたのが下の図です。

図5:BEC・ビジネスメール詐欺の対策

まずは「口座変更など普段と異なる依頼」に敏感になること。子会社への入金に変更する、第三者との取引に変更するなどのパターンで振込口座を変更してきます。このような依頼があった場合は「電話など別の手段でダブル・トリプルチェック」することが重要です。

またビジネスメール詐欺は単なる詐欺ではなく、メール盗聴・監視などの不正アクセスが伴っているものもあります。多層防御や不正アクセス・マルウェアなどのセキュリティ対策も改めて見直しましょう。

最後にビジネスメール詐欺の対策では、経理・総務担当者などへの啓蒙・訓練・情報共有も欠かせません。この記事やJ-CSIPの注意喚起を共有し、ビジネスメール詐欺へ備えてください。今までのビジネスメール詐欺は英語が中心でしたが、今後は日本語による攻撃が増える可能性があります。

また自社を詐称したビジネスメール詐欺を確認した場合は、被害の拡大を防ぐために取引先や一般のお客様に向けて注意喚起が必要な場合も出てきます。情報公開までの社内プロセスを一度確認しておくことも大切です。

(注1)J-CSIPでは、このビジネスメール詐欺・BECの最新被害について、2020年4月~6月の運用状況で詳しくまとめています。

掲載日:2020年12月21日