Active Directoryとは

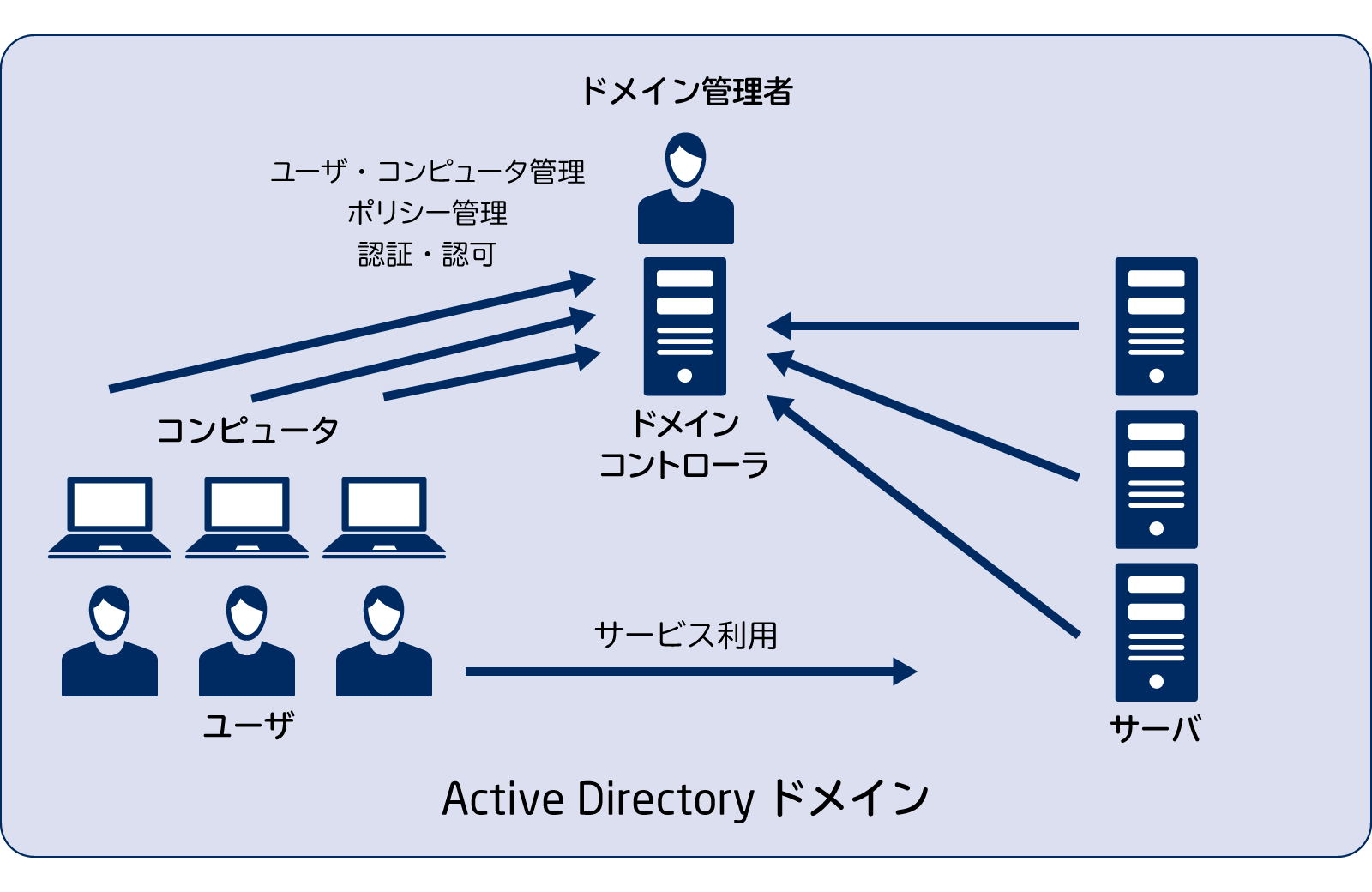

Active Directory (AD)とは、マイクロソフト社が提供するWindowsコンピュータを集中管理するサービスです。ADでは、ドメインと呼ばれる単位でコンピュータやユーザを管理します。インターネットドメインと区別するために、以下、ADドメインと記載します。ADでは、ドメインコントローラと呼ばれるサーバがユーザやコンピュータの集中管理を行います。ADの管理者はドメイン管理者と呼ばれ、ユーザ作成、権限設定、ポリシーの管理等、ADドメイン配下の全てのリソースに対して強力な権限を持ちます。

AD環境では、ユーザやコンピュータの認証もドメインコントローラで一元的に行われます。そのため、認証済みのユーザはADドメイン配下のファイルサーバ等のサービスに対して、再認証を行うことなくアクセスすることが可能です。ADでは、主にKerberos認証が使用されます。Kerberos認証については「Kerberos認証とは」で説明します。

図1:Active Directoryの概要

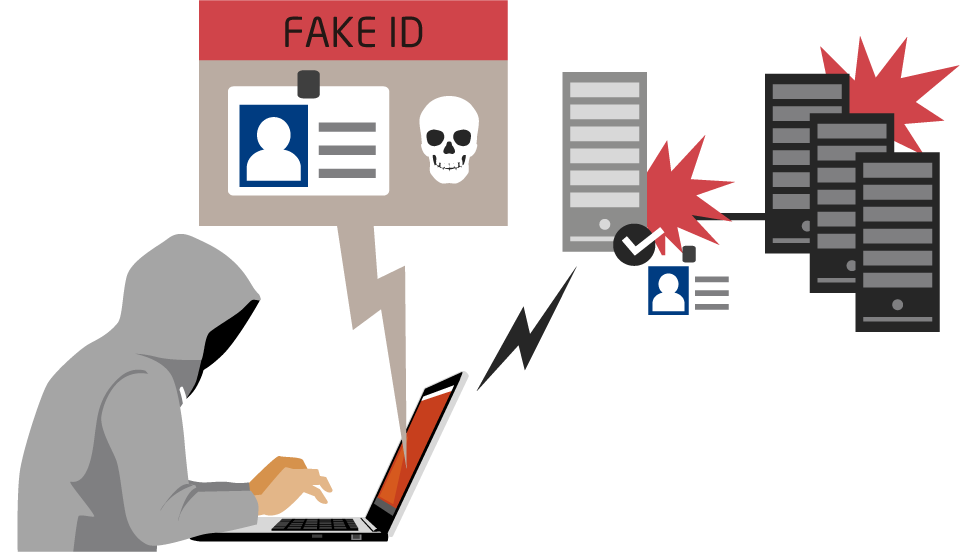

Active Directoryが狙われる

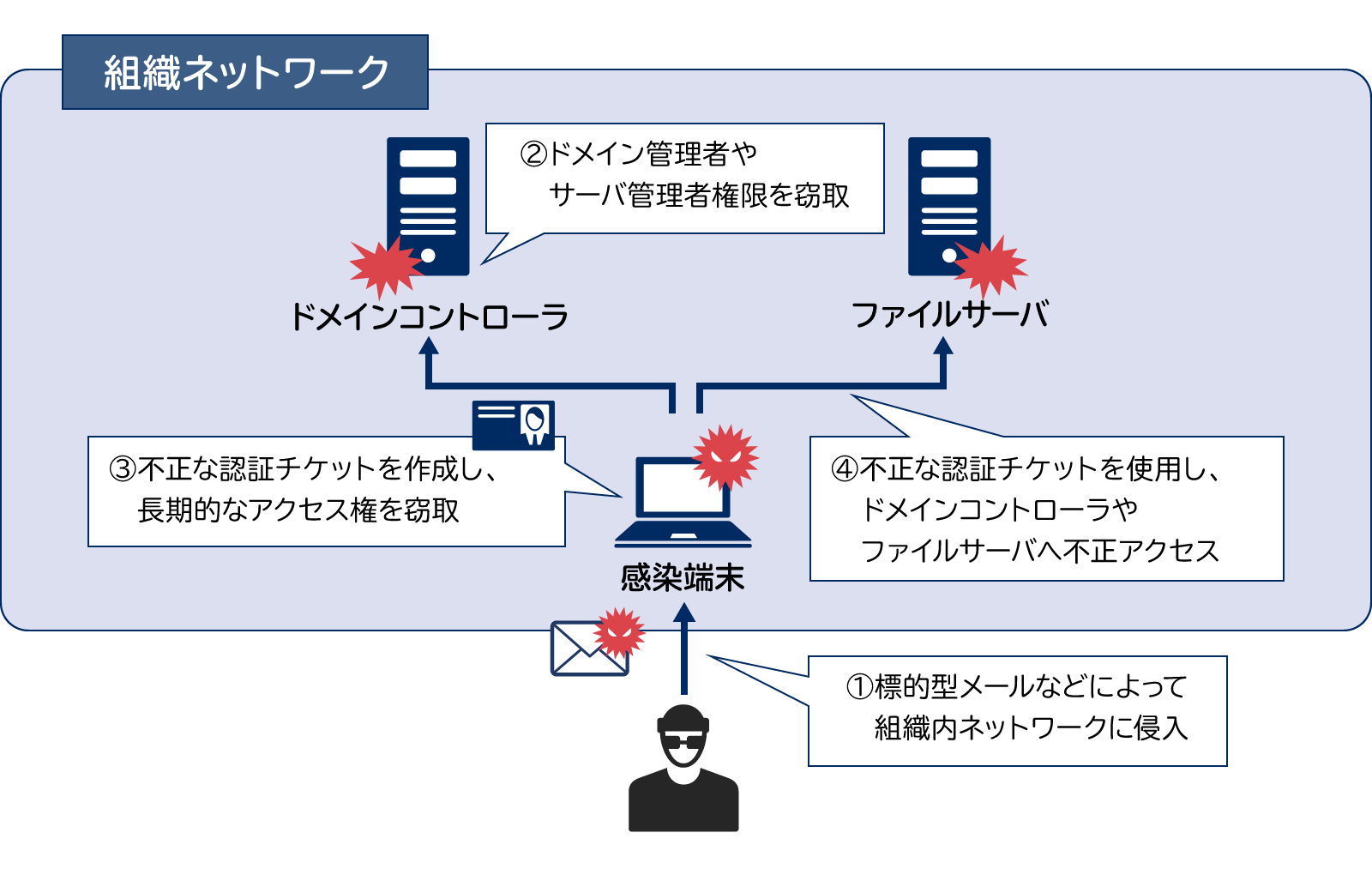

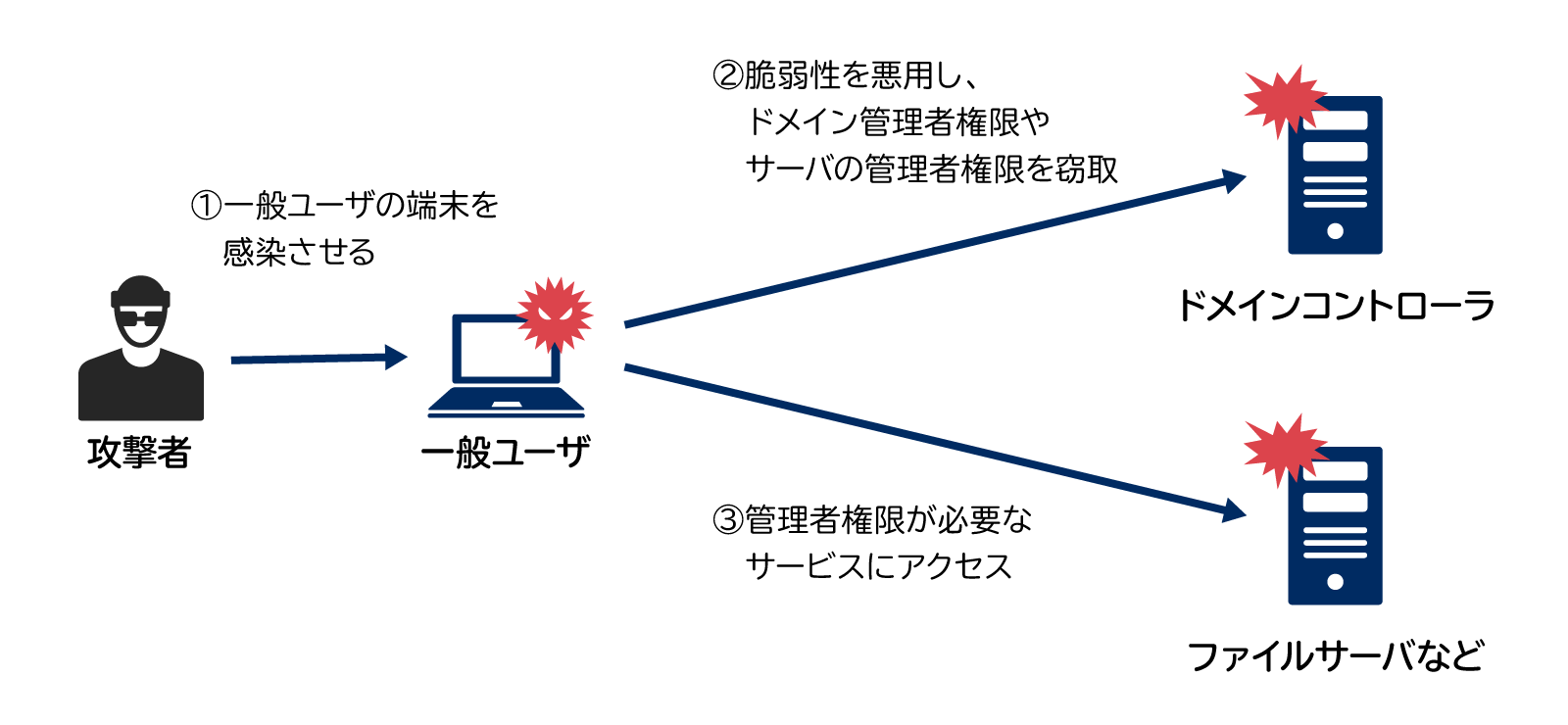

Active Directoryは一元管理に便利な反面、攻撃者にも狙われる傾向があります。図2は標的型攻撃におけるActive Directoryに対する攻撃の流れです。

図2:Active Directoryに対する攻撃の流れ

組織ネットワークに侵入した攻撃者は、②のステップで効率的な侵害を目的として、AD環境における最高の特権であるドメイン管理者権限の窃取を試みる傾向があります。日本のナショナルCSIRTであるJPCERTコーディネーションセンター(JPCERT/CC)によると、多くの標的型攻撃においてActive Directoryが攻撃を受けていたことが 報告されています。

標的型攻撃とは、特定の組織をターゲットとする巧妙で執拗な攻撃です。標的型攻撃による被害が日本国内で多発した2015年付近から現在までの、ADに対する攻撃手法の変遷を見ていきましょう。

2015年頃は、Emdiviなどの標的型攻撃のマルウエアが流行し、Kerberos KDC の脆弱性(CVE-2014-6324)を悪用する攻撃などが行われました。脆弱性とは、第三者が悪用できるソフトウエアバグ(セキュリティホール)のことで、攻撃者が組織内ネットワークに侵入したり、感染を拡大させたりする目的で悪用されます。

また、脆弱性の悪用に加えて、Pass-the-HashやGolden TicketなどのWindowsの仕様を悪用する攻撃も観測されました。

Pass-the-HashやGolden Ticketについては「ドメイン管理者権限はこうやって窃取される」「長期的なドメイン管理者権限を窃取するための「Golden Ticket」とは」で説明します。

2016年に販売開始されたWindows Server 2016では、セキュリティ機能が大幅に強化されました。しかし、セキュリティ更新プログラムMS17-010で修正されたSMBの脆弱性など新たな脆弱性の悪用が発生しています。また、メモリ保護などのセキュリティ機能を有効にしていない状態では、依然としてPass-the-HashやGolden Ticketなどの仕様を悪用する攻撃が可能です。

更に、昨年2020年には、Zerologon(CVE-2020-1472)など脅威度の高いWindowsの脆弱性もいくつか公開され、話題になりました。ADに対する攻撃は継続的に発生しているため、攻撃手法を正しく知り、適切な検知、対策を行うことが重要であると言えます。

Kerberos認証とは

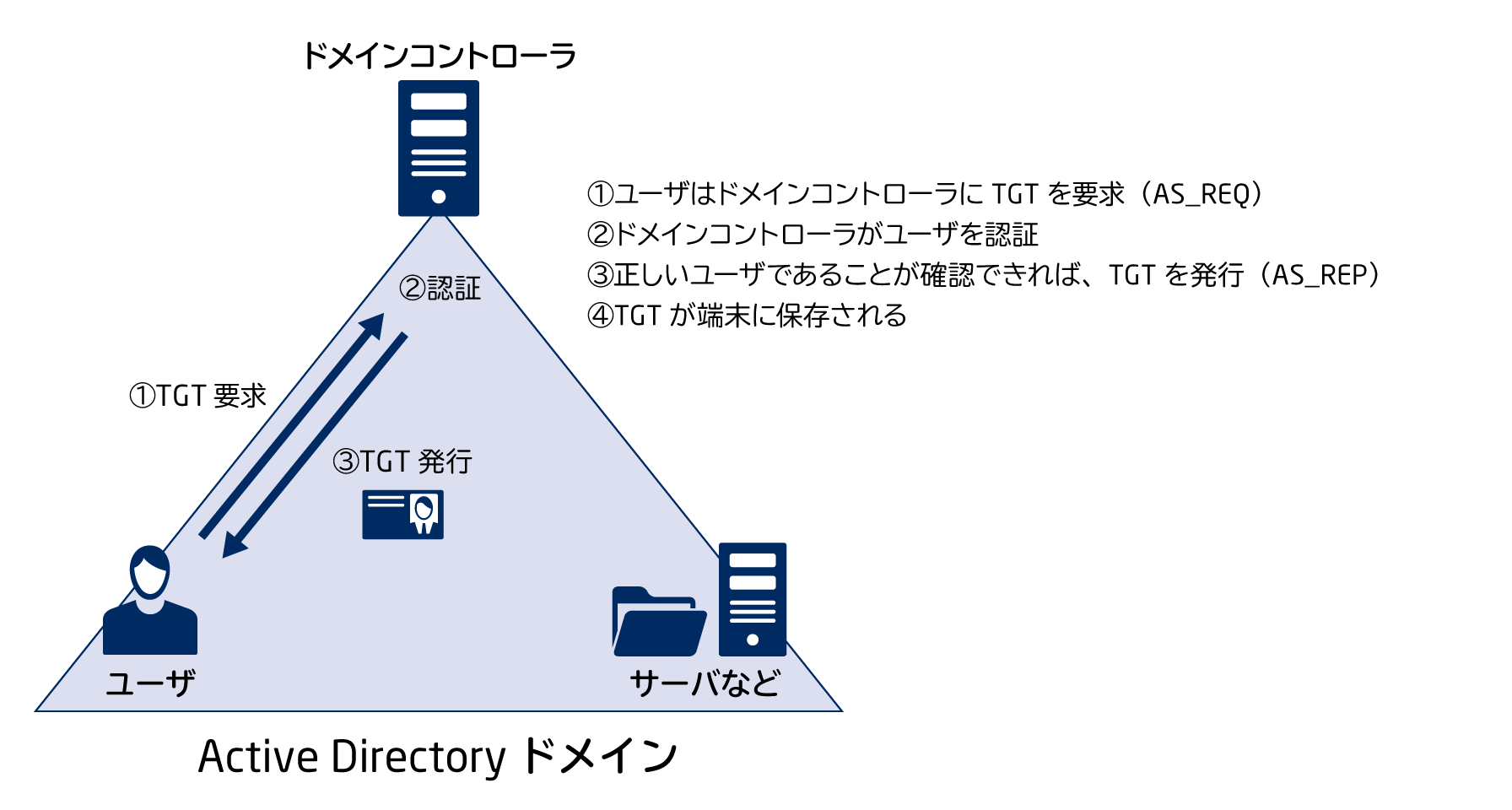

Kerberos認証とはAD環境においてメインで用いられる認証方式で、2種類の認証チケットを使って認証を行います。

TGTは、ユーザが出社後、コンピュータにログインするなどして最初に認証が行われた際に、ドメインコントローラによって発行されます。図3は、TGTが発行される際の流れです。

図3:TGT発行の流れ

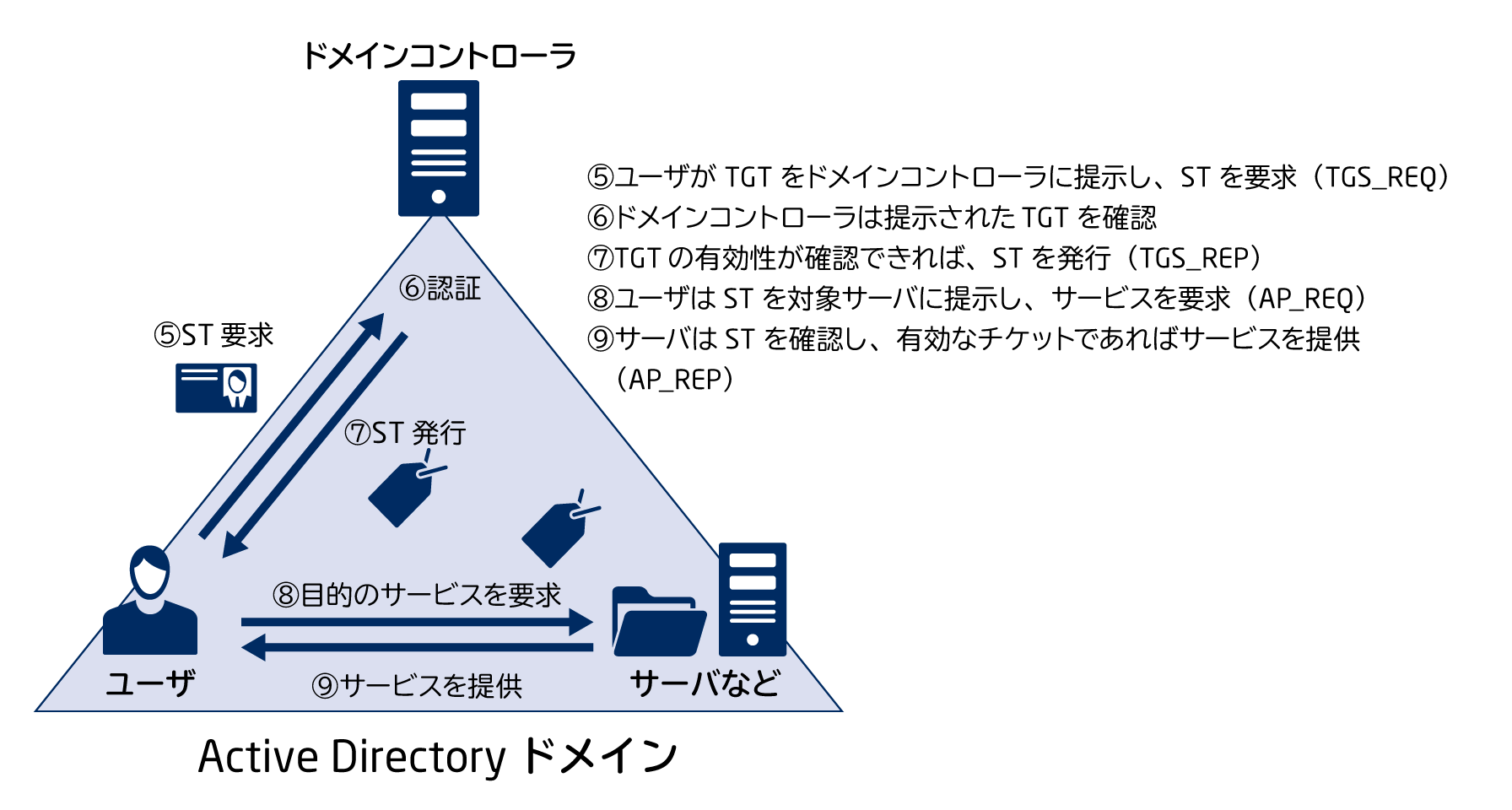

TGTを受け取ったユーザは、次はTGTをドメインコントローラに提示して、Service Ticketを受け取ります。図4は、ユーザがService Ticketを使ってサービスを利用する際の流れです。

図4:Service Ticketを利用したサービス利用の流れ

TGTもサービスチケットも、有効期限(標準では10時間)を持っており、一度発行されると期限内は各ユーザの端末に保存されて再利用されます。例えば、ファイル共有サービスを利用する際には、まずドメインコントローラによってファイル共有サービスを利用するためのサービスチケットが発行されます。その後は有効なチケットを持っているユーザは、ID・パスワードを再入力することなく、ファイルサーバのファイルへアクセスすることができるので大変便利です。

しかし一方で、攻撃者もこれらの仕様を悪用し、端末に保存されている認証チケットを窃取したり、不正な認証チケットを作って正規のユーザになりすましたりすることがあります。具体的な手法については、「ドメイン管理者権限はこうやって窃取される」で説明します。

ドメイン管理者権限はこうやって窃取される

では、攻撃者はどうやってドメイン管理者権限を窃取するのでしょうか。

ドメイン管理者権限を窃取する代表的な手法の例について説明します。

ドメインコントローラやWindowsの脆弱性が悪用され、ドメイン管理者権限が窃取されることがあります。悪用されることが多い例として、セキュリティ更新プログラムMS14-068で修正されたKerberos KDCの脆弱性(CVE-2014-6324)やMS17-010で修正されたSMBの脆弱性(CVE-2017-0143~CVE-2017-0148)などが挙げられます。また、昨年2020年に公開されたNetlogonの脆弱性(CVE-2020-1472)についてもドメイン管理者権限の窃取が可能となります。これらの脆弱性はインターネット上に攻撃コードも公開されており、実際に悪用が確認されています。攻撃コード(Proof of Concept)とは、脆弱性の存在を実証するためのプログラムのことで、攻撃コードがインターネットに公開されると、脆弱性についての深い知識がなくとも脆弱性を悪用する攻撃が可能になるため、攻撃を受けるリスクが高まります。

図5:ADやWindowsの脆弱性を悪用したドメイン管理者権限の窃取

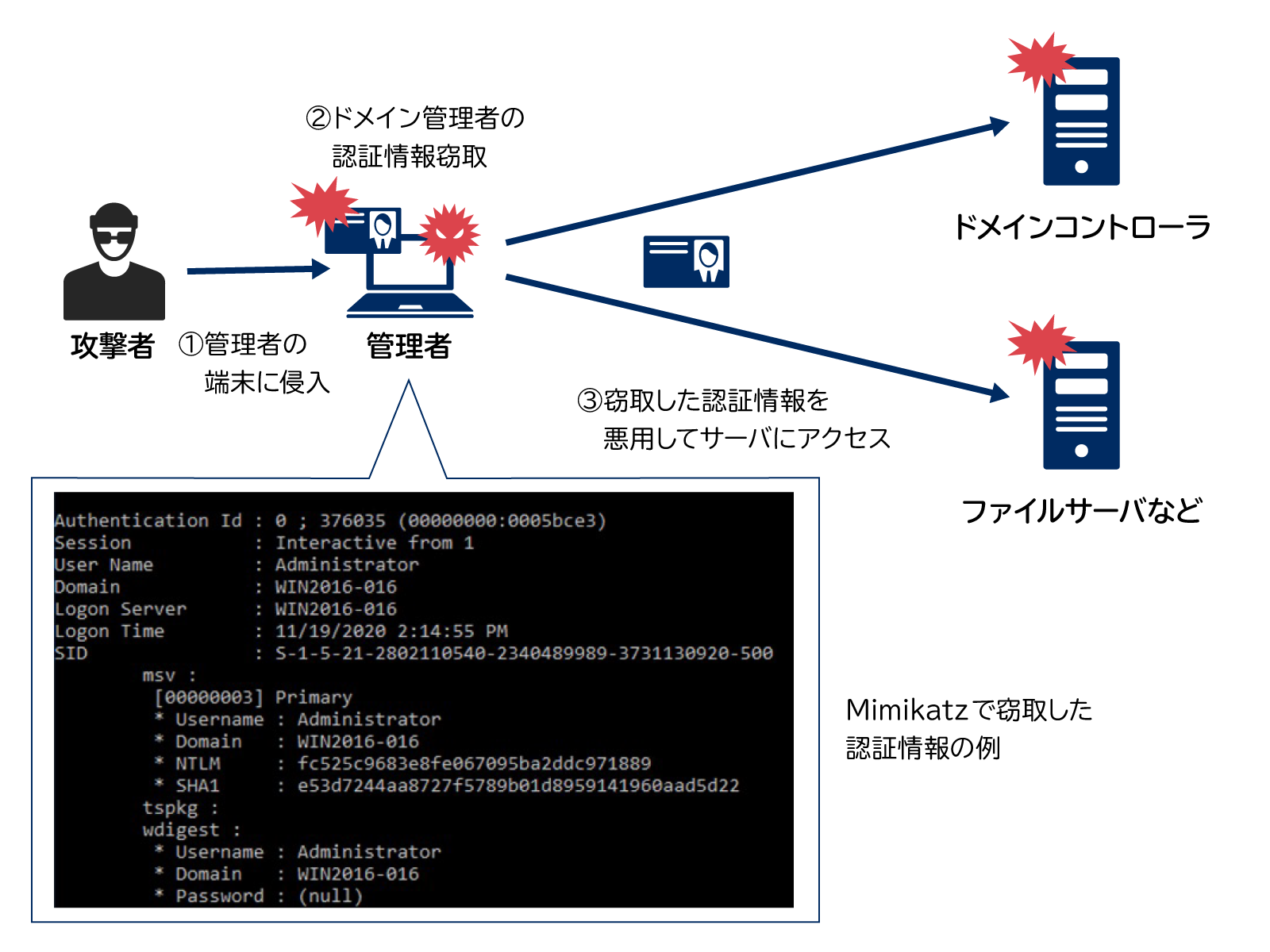

Windowsコンピュータには、そのコンピュータを使用したユーザアカウントのパスワードハッシュ(ハッシュ化されたパスワード)や認証チケットなどの認証情報がメモリなどに保存される場合があります。攻撃者はそれらの認証情報を悪用し、そのユーザになりすまして他のコンピュータに不正にアクセスしようと試みます。代表的な手法の1つに、メモリに保存された認証情報を窃取して不正アクセスを行うPass-the-HashやPass-the-Ticketと呼ばれる手法があります。メモリ上の認証情報を窃取するmimikatzなどのツールも広く出回っており、LSA ProtectionやCrredential Guardなどのメモリの保護機能が有効になっていない場合は比較的簡単に認証情報を窃取することが可能です。

図6:端末に保存された認証情報を悪用するドメイン管理者権限の窃取

長期的なドメイン管理者権限を窃取するための「Golden Ticket」とは

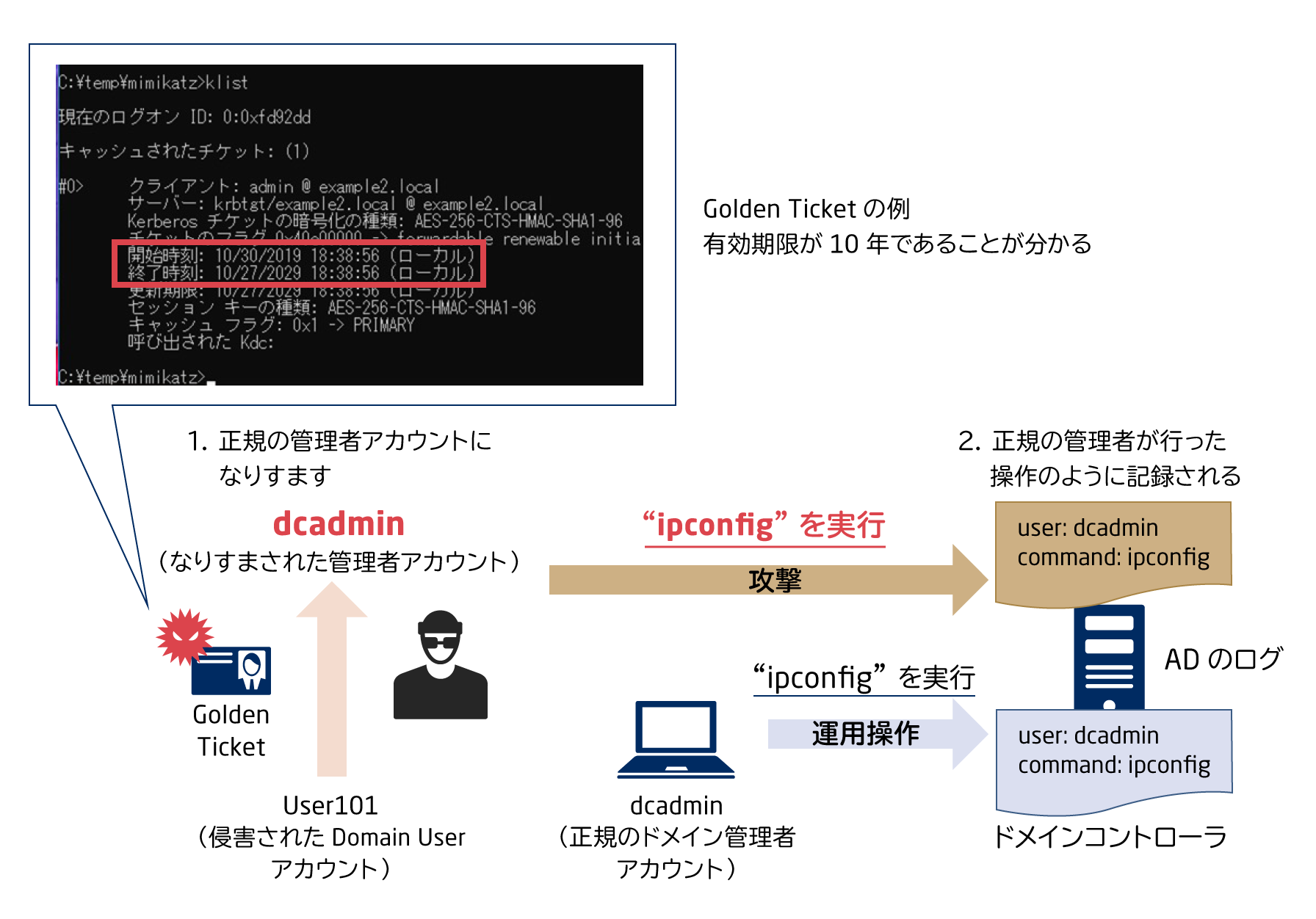

攻撃者がドメイン管理者権限を窃取できた場合においても、当該アカウントのパスワードが変更されるなどの対策が取られると攻撃活動を継続できなくなる可能性があります。そこで、攻撃者はターゲットシステムへの長期的なアクセスを目的として、“Golden Ticket”と呼ばれる不正な認証チケットを作成する傾向があります。Golden Ticketを悪用する攻撃は、Pass-the-Ticket攻撃の一種です。

Golden Ticketとは、攻撃者が作成したTGTで、攻撃者は有効期限が長いTGTを作成し、正規のドメイン管理者に長期的になりすますことがあります。TGTは通常ドメインコントローラによって発行されますが、ドメイン管理者権限を窃取した攻撃者はTGTを作成するための情報を入手できるため、任意のアカウントのTGTを作成することが可能になります。

「Kerberos認証とは」を思い出してください。一度TGTが発行されると、有効期限内は再認証を行うことなく使用できます。そのため、Golden Ticketはなりすましたアカウントのパスワードが変更された後でも使用できます。攻撃者は有効期限を10年などの長い期間に設定することで長期的にアカウントの権限を窃取します。攻撃者がGolden Ticketを使って正規のアカウントなりすました場合、Golden Ticketを使用したアクセスと、正規ユーザのアクセスを見分けることは非常に困難です。図7はGolden Ticketを悪用する攻撃の例です。

図7:Golden Ticketを悪用する攻撃の例

なお、Golden Ticketと類似した攻撃手法に、攻撃者が作成した長期的な有効期間を持つサービスチケットである”Silver Ticket”と呼ばれるものもあります。Silver Ticketを悪用すると任意のWindowsサービスを利用することができるため、Golden Ticketと同様に大きな脅威となります。本コラムでは詳しく説明しませんが、Silver Ticketの詳細が知りたい方は JPCERT/CCが公開しているレポートをご参照ください。

以上から、ドメイン管理者権限を窃取されると社内環境が乗っ取られる上に検知が難しくなるため、大きな脅威となることがお分かりいただけたと思います。ただし、早期に攻撃に気づくことができれば、被害を低減することが可能です。次のセクションでは、攻撃を早期検知するためのログ調査について説明します。

Active Directoryのログ調査の重要性

多くのマルウエアはインターネット上の攻撃者のサーバと通信を行うため、プロキシサーバなどインターネットの接点に存在するネットワーク機器のログは、感染端末を特定するのに有効です。

一方で、横断的侵害の痕跡や悪用されたアカウントを調査するためには、それらのログだけでは十分でないケースがあります。

ADのログには、横断的侵害において悪用されたアカウントやコンピュータを特定するのに有用な情報が含まれます。

Windowsで発生したイベントは、標準のロギングシステムであるイベントログ に記録され、イベントビューアーと呼ばれるツールで確認できます。イベントログは、システム、アプリケーションなどのカテゴリに分けられますが、本コラムではセキュリティの調査などに有効なセキュリティログに着目します。

AD環境では、ADドメインに参加しているユーザアカウントやコンピュータの認証ログは、ドメインコントローラのイベントログ(セキュリティ)に一元的に記録されます。そのため、まずはドメインコントローラのイベントログを調査して、不審なコンピュータやアカウントの目途を付けた後に、不審と判断したコンピュータのイベントログを調査することで効率的な調査が期待できます。

ADに対する攻撃では、正規のアカウントが悪用されることが多いため、一目で攻撃と判断できるログが残るケースは少ないです。そのため、平常運用時と比較し、通常と異なる挙動がないかを複数のイベントから総合的に確認することが大切です。 また、効果的なログ調査を行うためには、ドメイン管理者アカウントの棚卸、ドメイン管理者が使用する端末の棚卸を定期的に行うことをお勧めします。

表1は、不審な挙動の検知に有効なセキュリティイベントと調査観点の例です。

| イベント |

説明 |

調査観点 |

| 4624 |

ログイン成功時に接続先端末の情報が記録される |

意図しないアカウントや端末からのログインがないか |

| 4625 |

ログイン失敗時に接続先端末の情報が記録される |

認証失敗のログが多数記録されていないか |

| 4672 |

特権を使用したアカウントの情報が記録される |

意図しないアカウントで特権が使用されていないか |

| 4768 |

Kerberos認証でTGT要求が行われた際に接続元端末の情報が記録される |

意図しないアカウントや端末からのログインがないか |

| 4769 |

Kerberos認証でST要求が行われた際に接続元端末の情報が記録される |

不審なエラーコード(0x1fなど)が記録されていないか |

| 4771 |

Kerberos事前認証が失敗した際に記録される |

認証失敗ログが多数記録されていないか |

| 4776 |

NTLM認証が行われた場合に接続元端末の情報が記録される |

意図しないアカウントや端末からのログインがないか |

| 4688 |

当該コンピュータで起動したプロセスの情報が記録される |

意図しないプロセスが起動されていないか

不審な起動オプションが指定されていないか |

| 5140 |

ファイル共有が行われた場合に接続元端末の情報が記録される |

意図しないファイル共有(管理共有「admin$」「c$」等)が行われていないか |

表1:不審な挙動の検知に有効なセキュリティイベントと調査観点の例

なお、イベントログは、標準設定では20MB程度しか保存されないため、最大ログサイズやアーカイブの設定を行うことをお勧めします。

NEC Active Directory セキュリティリスク診断サービスについて

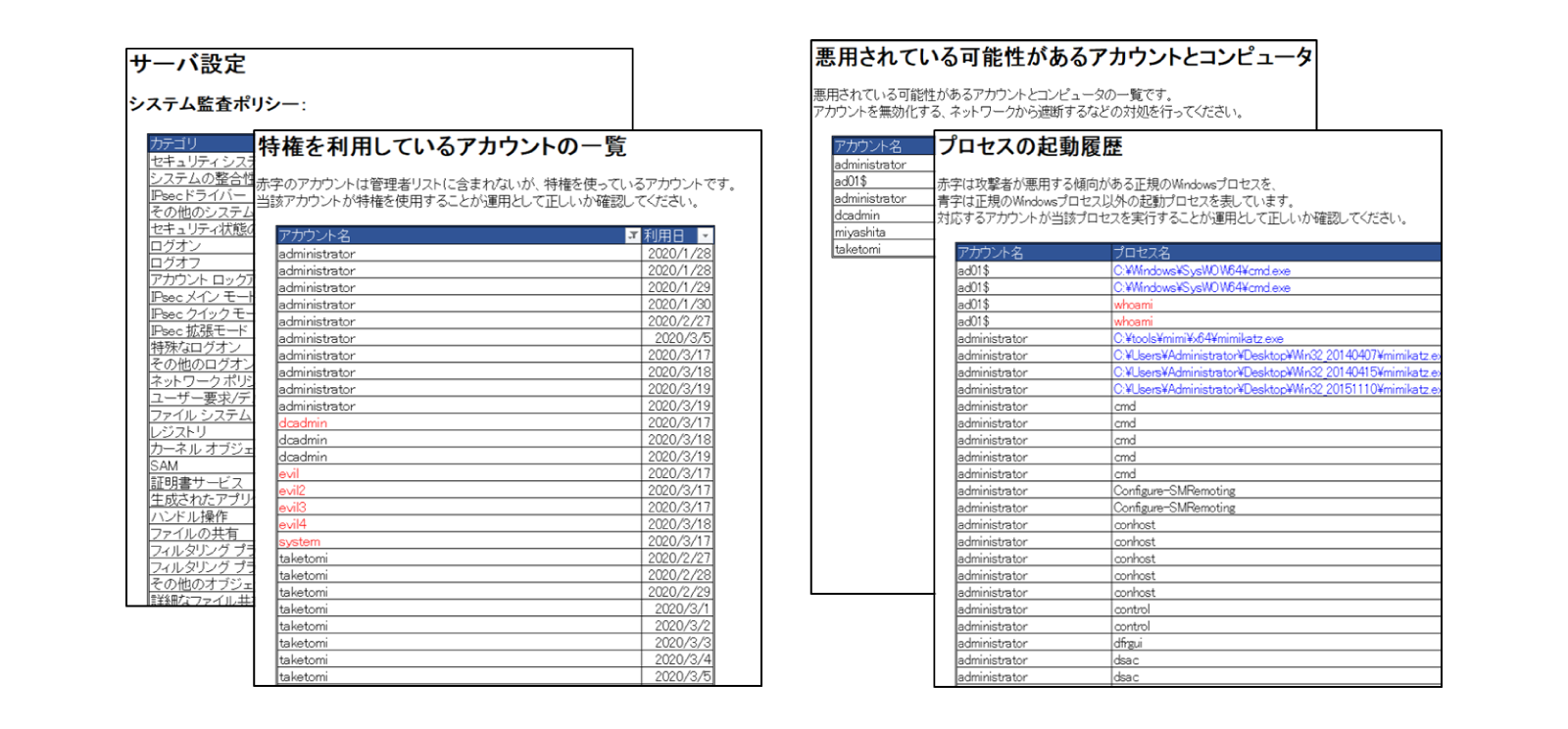

NECソリューションイノベータは、Active Directoryのログから運用上の意図しない挙動や、攻撃が疑われる挙動を検出する「NEC Active Directory セキュリティリスク診断サービス」を2021年7月にリリースしました。

ドメインコントローラのイベントログを抽出してオフラインで診断を行うため、運用中のシステムへの影響を抑えつつ、効果的にセキュリティ診断を行うことができます。特権アカウントの利用状況などをレポーティングできるため、セキュリティ監査にも活用できます。

| 分析項目 |

| 大項目 |

小項目 |

| AD設定 |

Windows Update状況 |

| 監査ポリシー設定 |

| ドメイン管理者アカウント一覧 |

| イベントログ保存設定 |

| 運用状況や挙動の確認 |

特権を利用しているアカウントの一覧と意図しない特権の使用の検出 |

| 認証要求が行われたアカウントとアカウントが使用されたコンピュータのマッピング |

| ログオン成功の時系列分析 |

| ログオン失敗の時系列分析 |

| 日毎の認証回数の分析 |

| ドメインコントローラ上で実行されたWindowsコマンドやツール |

| イベントログ消去、不審なタスク作成などマイクロソフト社がモニタリングを推奨するイベントの検知 |

| 攻撃が疑われるイベントの検出 |

権限昇格の脆弱性を悪用する攻撃 |

| Golden Ticketを悪用する攻撃 |

| 攻撃者が悪用するWindowsコマンド |

| 管理共有を悪用する攻撃 |

表2:サービスの分析項目の例

図8:リスク診断結果レポートの例

本サービスにご関心がある方は、お問い合わせまでご連絡ください。

NECソリューションイノベータでは、企業や団体のセキュリティ対策をご担当されている方や最新のセキュリティ脅威動向を把握したい方向けに最新の情報セキュリティ10大脅威のそれぞれの概要と対策方法が記載した資料を無料で提供しております。

事例の解説がわかりやすく、対策の見通しに役立つと好評をいただいています。

ぜひご活用ください。

掲載日:2021年7月7日