そもそもセキュリティ対応とは?

世の中に数多くのセキュリティ製品やサービスが登場して久しいですが、それとともに専門用語も多数生まれ、セキュリティの世界は一般の方にはどんどん難解になりつつあります。本コラムは、セキュリティにこれから取り組もうとされている人たちにもお伝えしたいので、専門用語をできるだけ丁寧に解説していければと思います。

まずはじめに、「セキュリティ対応の基本」について「検知」、「予防」、「対処」の3つのポイントを説明したいと思います。

図1:セキュリティ対応の3つのポイント

- 検知:攻撃があった際に、それを認知できること。主に、センサーやログ分析基盤の導入・運用を指します。

- 予防:攻撃を防ぐこと。アンチウイルスソフトの導入やネットワークの堅牢化(必要な通信しか通さないようにする)などを指します。

- 対処:攻撃を受けた際の被害を極小化すること。被害範囲をシステム的に切り離したり、フォレンジック(発生原因や被害の詳細を特定するための痕跡探し)

などの高度な対応を指します。本コラムでは、システム・サービスを正常な状態に戻す復旧もこの「対処」に含めます。

何となくイメージが湧いたでしょうか。セキュリティ対応は1つのポイントだけが秀でていても十分ではなく、この3つのポイントがバランスよく満たされていなければなりません。

「セキュリティ対応はコストではなく投資」とは?

「セキュリティ対応はコストではなく投資と捉えるべきである」と、内閣サイバーセキュリティセンター(NISC)をはじめ、多くのセキュリティ団体や企業が唱えています。[1][2] 投資というからにはその効果を期待して然るべきですが、セキュリティ対策に関しては直接的な利益を生み出すことも無ければ、何かが便利になるというIT投資本来の効果も殆ど期待できません。では、どのような効果が期待されるかというと、シンプルに「システム・サービスの平穏を守ること、それによって会社や組織・お客様を守ること」であると私は考えています。

図2:「セキュリティ対応はコストではなく投資」とは?

守るべきものは何ですか?

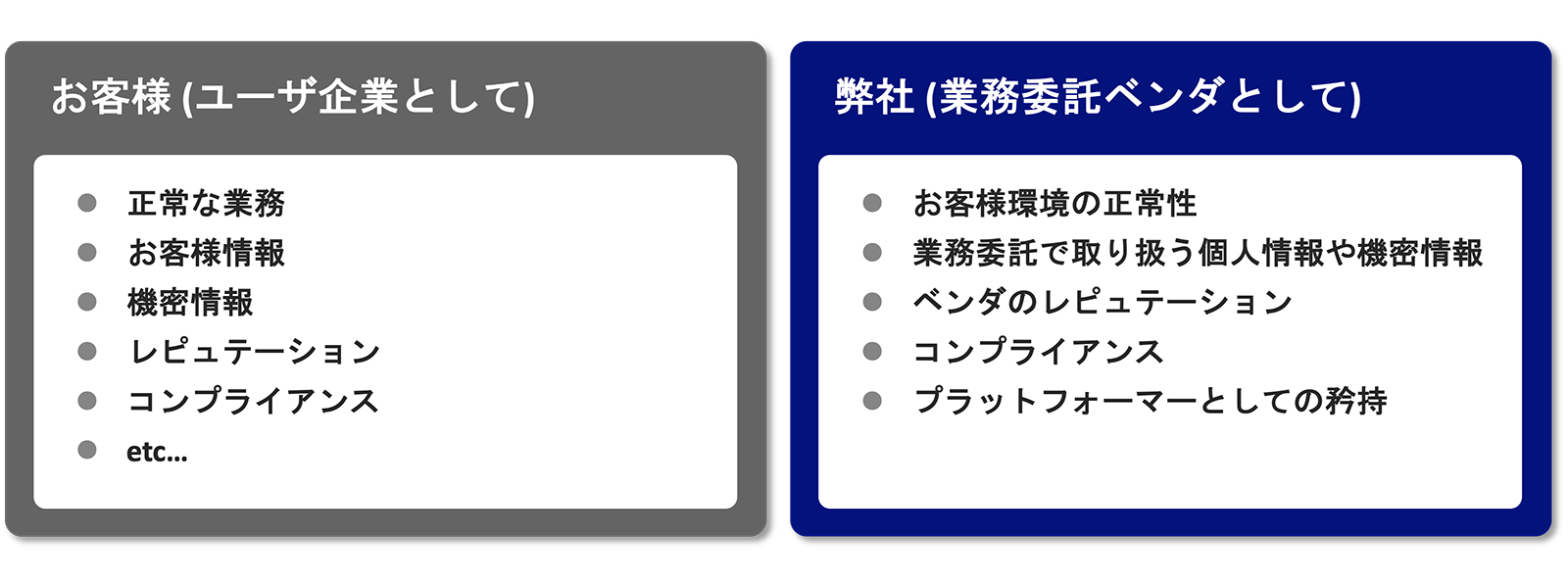

前セクションで、「システム・サービスの平穏を守ること、それによって会社や組織・お客様を守ること」がセキュリティ対応で期待される効果であると述べました。しかしながら、守るべきものや、守るべき理由は組織や立場の違いによって異なります。これを「弊社のお客様(ユーザ企業)」と「弊社(業務委託ベンダ)」という観点で、もう少し具体的に見ていきます。

図3:立場の違いによる、守るべきものの違い

さらに、関連会社や業界団体など、立場によって守りたいものの優先順位は異なります。過去に私が参画したセキュリティ対応のプロジェクトでも、立場の違う関係者がそれぞれの主張を譲らず、状況が複雑化し、検討を進めるのにとても苦労した経験があります。

セキュリティ対応はどこまでやれば十分と言えるのか?

「残存リスクの受容」という考え方

会社や組織の持つすべてのリスクに対応しようとした場合、リスクは大小さまざま無限に存在するため、セキュリティ対応は終わりなく続くことになってしまいます。また、残念なことに、やったらやっただけの成果が出るとも限りませんし、1億円の価値を守るために100億円をかけるのは本末転倒です。重要なのは、会社や組織の「守りたいもの」のレベルに応じた”適切”な対応が求められるということです。

セキュリティ対応において何をもって適切かを表す言葉に「残存リスクを受容できるまで」というものがあります。

「受容」するということなので、そのリスクを受け入れるということです。

インシデント(=セキュリティ上の良くない事象)が起きた場合は、どのようなサイバー攻撃であっても、システム・サービスが正しく動かない、起動しない、という何らかの不具合が発生している状況に陥るケースが多いと思います。その際、復旧目標時間(復旧までの時間)や復旧方法(バックアップシステムへの切り替え等)がリスク受容と関わってきます。そして、リスク受容の考え方の一つの指標として用いられるのがSLA(Service Level Agreement)です。

私の過去の経験からSLAの定義によるリスク受容の例を2つご紹介します。

例1:東京2020オリンピック・パラリンピック競技大会(以降Tokyo2020大会と表記)

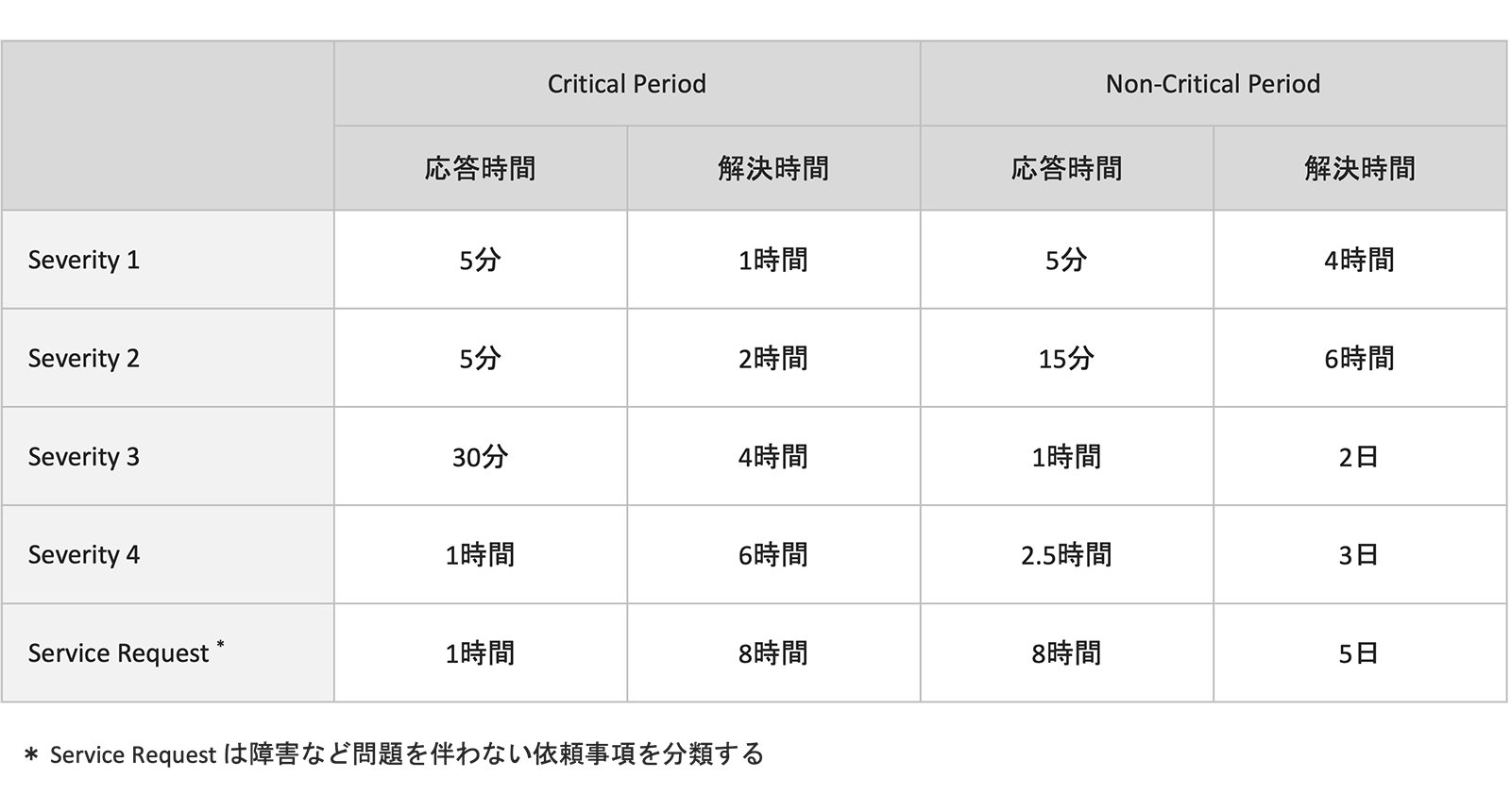

Tokyo2020大会では、インシデントのレベルに応じたシステム・サービス全体で統一的なSLAが定められていました。

例えばSeverity1はインシデントの発生から応答まで5分、解決に1時間までというSLAでしたが、言い換えると5分以内に応答し、1時間で解決できればその間のサービス停止や機能制限を受容できる運用方法があったということです(Critical Periodはテスト大会や本大会期間、Non-Critical Periodはそれ以外の期間です)。 SLAの時間内であれば、大会運営に致命的な支障をきたさずに実行できるプランB,C,D…(最終的にはシステムを使わず、マンパワーで乗り切る策も)を用意していました。

表1:Tokyo2020大会で適用したSLA[3]

このSLAを守るために必要なテクノロジーとオペレーションを用意することが、Tokyo2020大会としての「適切」なセキュリティ対応であり、「適切」なリスク受容の考え方だったと言えるでしょう。

例2:物流業のお客様

次に紹介するお客様は、後述の「NEC CSIRT構築・運用支援サービス」にて、セキュリティ対応のルールと組織づくりをお手伝いさせていただきました。

配送管理システムおよび、配送車両の運行管理システムを最重要システムと定義し、外部のサービスを活用して24時間365日のセキュリティ監視を行っていました。このシステムは別のネットワークに冗長化された待機系のシステムがホットスタンバイされており、異常を検知してから15分以内に復旧(切り替えを実施して業務を再開)というSLAでした。一方で、社内システムについては、1営業日以内の復旧というSLAでした。

この例2は、すべてのシステムに一律のSLAを適用していた例1のTokyo2020大会とは対照的なケースと言えます。

どちらが良いかという話ではなく、繰り返しになりますが、各社・各組織において「適切」であることが重要です。

適切の決め方とは?

「1億円の価値を守るために、100億円をかけるのは本末転倒です」と前述しましたが、セキュリティ対応の検討のはじめには、守るべきものの価値を知るために、会社や組織がどのような(情報)資産をどこにどのような形で持っているのかを全て洗い出さなければなりません。私からもお客様には「数えられないものは守れません」と長年お伝えしているところです。この洗い出しをアセスメントとも言います。資産管理台帳が日々適切に管理されている会社や組織であれば実施はそれほど難しくはありません。しかし、そうではない会社や組織の場合は、外部のアセスメントサービスの利用を検討されるのが良いかもしれません。

次に、アセスメントによって洗い出された資産の一覧を使い、個々の資産価値を元に重要度を定めます。そして重要度に応じて費用や人員、リソースの配分なども含めて「守り方」を定義していきます(個人情報のように法的な定めがあったり、取り扱いに業界特有のガイドラインがあるような情報の場合は、多面的に考える必要があるため、知識・経験の豊富なコンサルタントを活用するのも手です)。

セキュリティ対応の人員やリソースは、必ずしもそのすべてを自社や自組織で賄わなければならないわけではありません。特に、セキュリティを生業としていない限り、すべての運用を自社や自組織で完結させることは難しく、またその必要性も無いでしょう。アセスメントと同様に、外部のサービスやシステムを上手に活用し、お客様ご自身の本業に注力する方が効率的かと思います。こういった外部活用に先立ち、「検知」、「予防」、「対処」の3つのポイントの中で実施すべきセキュリティ業務とは何か?その中で外部活用できるものは何かを知ることも重要です(セキュリティについても自社や自組織の意思決定ができるのはその責任者のみですので、セキュリティ業務すべてを外部に出せないことは留意してください)。

セキュリティ業務を理解するのに役立ちそうなドキュメントとして、日本セキュリティオペレーション事業者協議会(ISOG-J)の「セキュリティ対応組織の教科書 第3.1版」[4]というものがあります。本コラム上で詳細は取り上げませんが、興味があれば参照してみてください。

また、定義した「適切」も未来永劫適切であり続けるわけではありません。今までは重要視されていなかった情報が、社会情勢の変化によって急に重要になることもあります。新しい攻撃方法が編み出され、今の守り方では受容できないほど被害が拡大する場合もあるでしょう。

世の中の状況変化に応じて、プロセスだけでなくゴール自体も定期的に見直し、適切なセキュリティ対応をやり続けることが何より大切です。

まとめ

本コラムでは、特定の技術要素ではなくセキュリティ対応の基本に立ち返り、その考え方をご紹介しました。

日本国内のセキュリティ対応における基本姿勢は「守り」であり、”攻撃は最大の防御”ということは法的にもモラル的にもできません。どれだけ力を尽くしてもセキュリティ対応は「最高にうまくいって何も起こらない」に留まります。それでもセキュリティ対応に終わりはありません。本コラムが、皆様の所属される会社や組織におけるセキュリティ対応の「適切」を見つけ出し、「何も起こらない」ことへの一助となれば幸いです。

当社では「NEC CSIRT構築・運用支援サービス」として、お客様のセキュリティ対応の組織作りや運用ルールの作成をご支援しています。お気軽にお問合せください。