クラウドセキュリティとは

「クラウドセキュリティ」とは、クラウド環境におけるセキュリティ対策のことであり、クラウド上に保存されているデータやアプリケーションなどをデータの盗難、システムの乗っ取りなどから保護する対策となります。

クラウドサービスを利用する企業において、大規模な障害や障害対応過程における情報漏洩などが多数発生しており、近年大きな問題となっています。そのため、経済産業省からも「クラウドサービス利用のための情報セキュリティマネジメントガイドライン」[1]といったクラウドサービスの利用リスクを抑制するための対策が発行されるなど、クラウドサービスのセキュリティ対策の重要性は高まっています。

クラウドセキュリティの重要性が高まる背景

近年、ワークスタイルの変革によりウェブ会議やグループウェアなど多様で新しいテクノロジのSaaSアプリケーションの利用、オンプレミス環境からクラウドへの移行が進んでいることなどを背景に、クラウドサービスの利用率が増加しています。

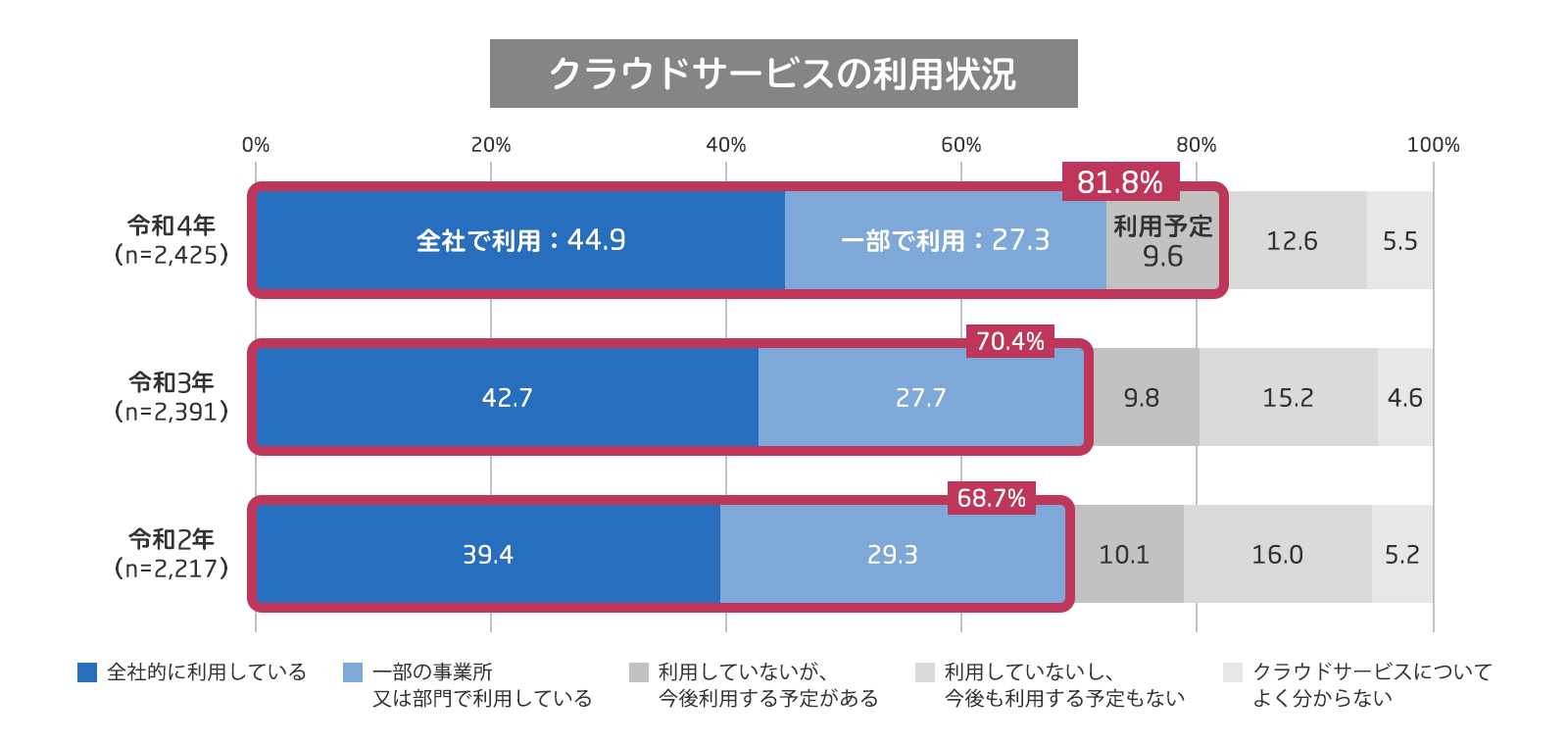

令和5年5月29日に総務省から公開された「令和4年通信利用動向調査の結果」[2]によると、日本国内のクラウドサービス市場規模は年々増加しており、今後も更に拡大していくことが予測されています。一方で、急速な市場拡大や組織の導入に伴い、多くの組織がクラウドサービスの利用開始を先行しセキュリティが後回しになっている場合があることに注意が必要です。

図1:日本国内のクラウドサービス利用状況[2]

クラウドサービスの利用を急ぎ、セキュリティ対策やガイドライン・教育の整備が間に合わずに利用を開始した組織は、サイバー攻撃の格好のターゲットです。このような背景から、クラウドサービスの利用率に比例し、クラウドにおけるセキュリティインシデントも後を絶たない現状があります。

クラウドサービス利用における主なセキュリティリスク

クラウドサービスにおける代表的なセキュリティリスクとしては、以下のようなリスクが考えられます。

サイバー攻撃

攻撃対象となるサーバーに対し、大量のパケットを送り付けることでサービス停止を狙うDDoS攻撃や、ウイルスに感染させてデータの改ざんやクレジットカード情報の搾取を行うマルウェアなどによる攻撃があります。

不正アクセス

マルウェアや不適切な管理体制などにより流出したID・パスワードを悪意のある第三者が使用し、Webシステムやサーバー内部に侵入する攻撃です。

情報漏洩

クラウドサービスへのサイバー攻撃や不正アクセスにより発生するリスクであり、機密情報や個人情報の流出が発生すると、企業に対する信頼の失墜や金銭的損失に繋がる可能性があります。

クラウドのセキュリティインシデントに占める「設定ミス」の割合

このような脆弱性を狙ったサイバー攻撃やマルウェア感染による機密情報の漏洩・システムの破壊などによる被害は以前から継続して発生し続けています。

しかし、最近ではそれだけに留まらず、クラウドサービスの管理者・利用者による「設定ミス」に起因して発生しているインシデントも増加している傾向にあります。

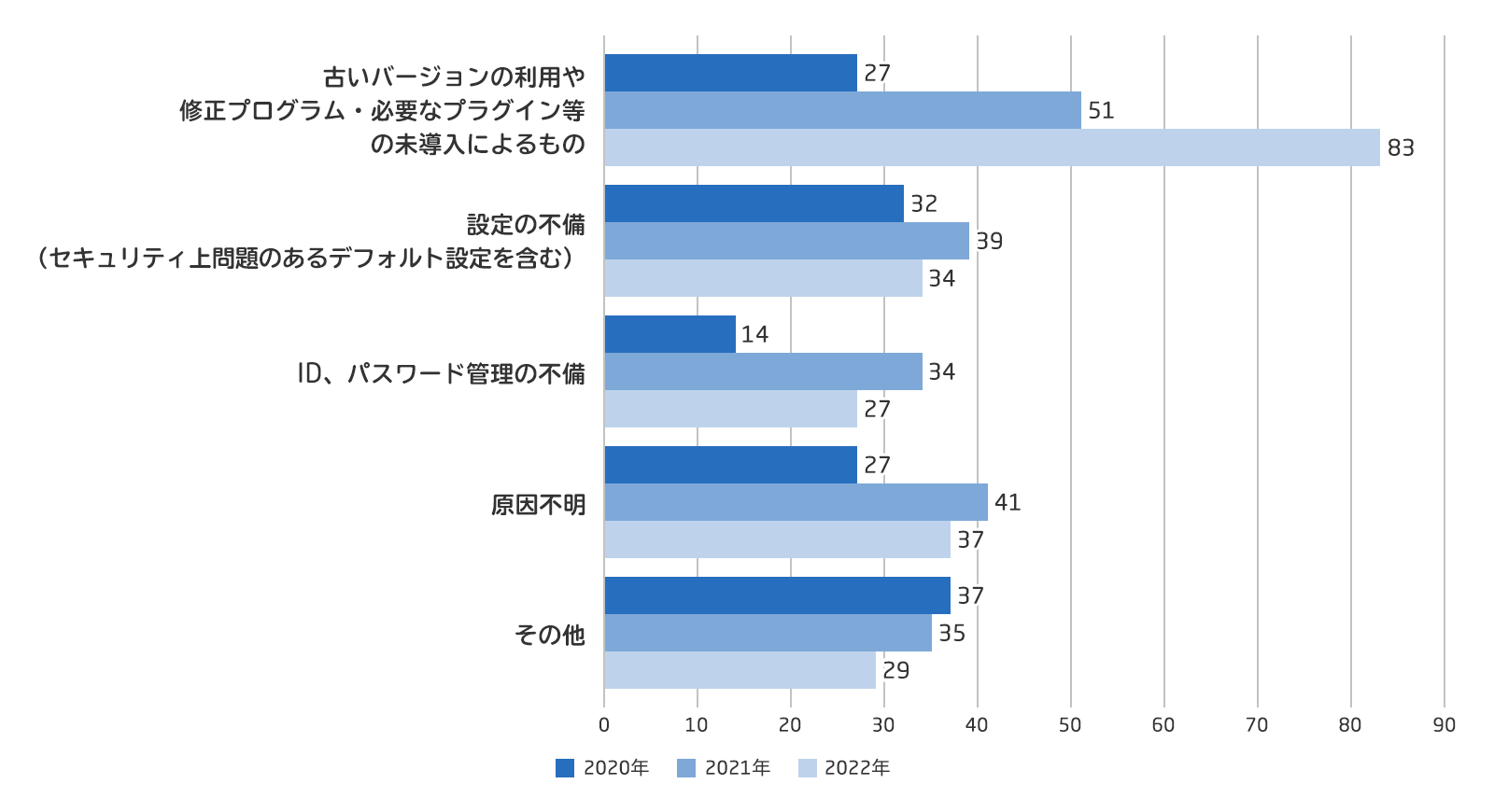

独立行政法人情報処理推進機構(IPA)が2023年2月8日に公開した「コンピュータウイルス・不正アクセスの届出状況 2022年」[3]によると、不正アクセスの原因別比率では設定ミスが全体のおよそ17.7%で第3位となっています。2021年から多少減少はあるものの、継続して高い割合を保っており、情報漏洩などの社会問題を引き起こす原因として「設定ミス」が無視できなくなってきています。

図2:不正アクセス原因別件数の推移[3]

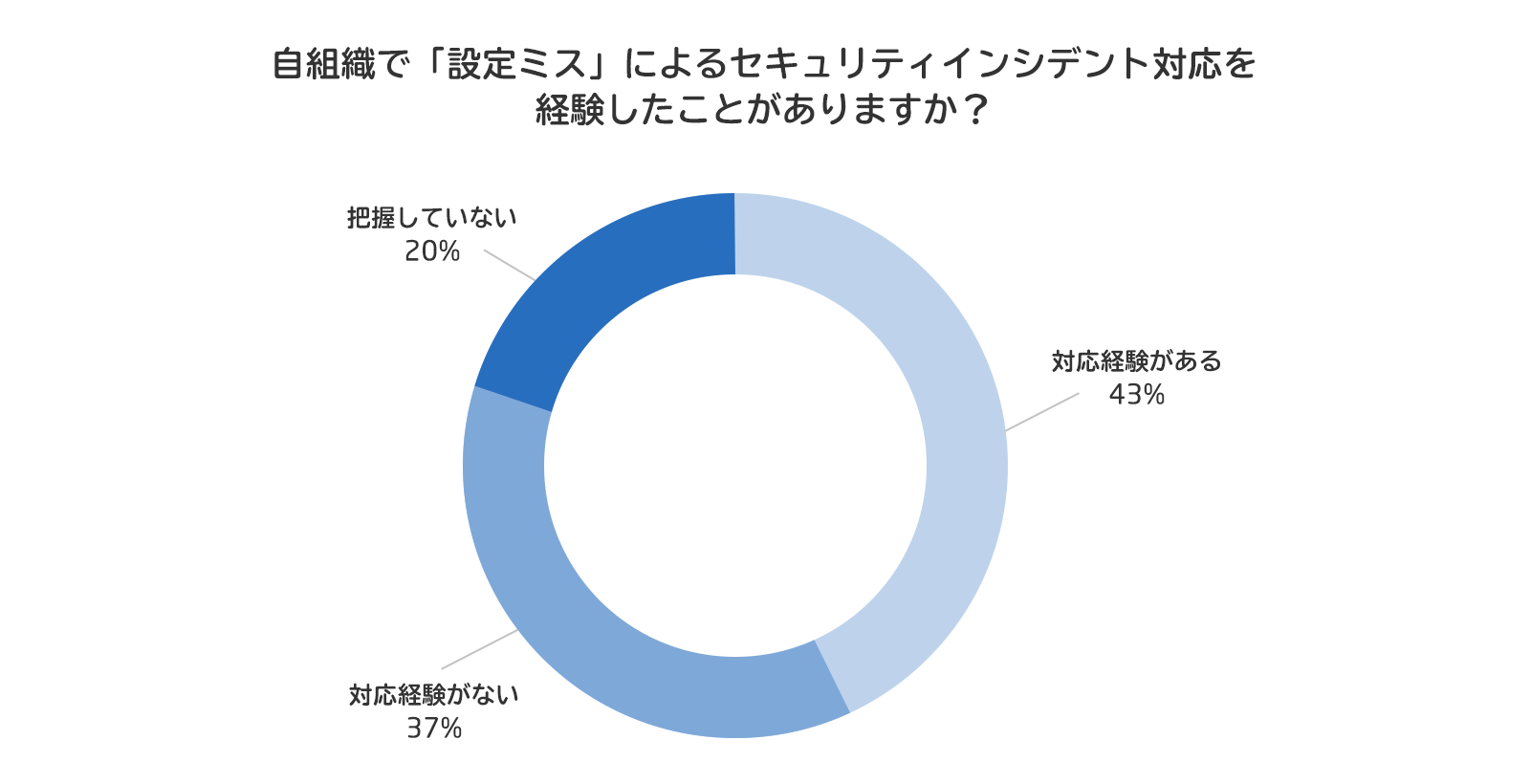

また、非営利団体であるCloud Security Alliance(CSA)が2022年4月11日に発表した調査結果によると、最大63%の組織で「設定ミス」に起因したセキュリティインシデントが発生していると言われています。[4]

図3:「設定ミス」によるセキュリティインシデントの発生状況

(出典:「SaaS Security and Misconfigurations Report」より弊社で作成)[4]

「設定ミス」によるセキュリティインシデント事例

事実、日本の有名企業でもセキュリティインシデントが多発しており、顧客情報の漏洩などに関する報道を目にする機会が増えてきたと感じる方も多いと思います。

本コラムでは、近年発生したクラウドの「設定ミス」のうち、代表的な情報漏洩事例を2つ紹介したいと思います。

GitHub設定不備による情報漏洩

米Microsoftは、2023年9月頃、ソースコード共有サービスGitHubでの設定ミスに起因して、Microsoft Azureのストレージサービスに保存していた社内情報が外部からアクセス可能な状態になっていたことを明らかにした。[5]

Microsoftの従業員がGitHub上で公開したMicrosoft Azureのストレージサービス「Azure Blob Storage」にアクセスするためのURLの中に、過剰な権限が付与された認証情報(クレデンシャル)が含まれていたことが原因となる。

当該設定ミスにより、Microsoftのサービスを利用するためのパスワードや秘密鍵などを含む38TBもの情報流出の被害が出ている。

また、こういった単純な管理者・利用者による設定ミスだけでなく、製品の機能アップデートと設定ミスが掛け合わさることによる情報漏洩事故も発生しています。

Salesforce設定不備による情報漏洩

2020年末頃からSalesforceの設定不備による情報漏洩が複数社で発生し、内閣サイバーセキュリティセンター(NISC)より注意勧告が出される事態となった。[6]

本情報漏洩はSalesforceの新機能リリースと「設定ミス」の下記2つの要因が重なって発生した事故であり、延べ数百万件の顧客情報流出の被害が出ている。

| 要因 |

発生事象 |

| Salesforceの新機能リリース |

WebフレームワークであるLightning Experience機能のリリースに伴い、「Auraエンドポイント」が作成された。

Auraエンドポイントを使用すると、Salesforce製品が従来備える「オブジェクト」と呼ばれるデータベースに対し、第三者が「ゲストユーザー」の権限で直接アクセスできるようになる。 |

| 管理者の設定ミス |

不適切な権限設定により、ゲストユーザーに対してオブジェクトを参照できる権限がデフォルトで付与されていた。 |

表1:Salesforceにおける情報漏洩事故の要因

細かなアクセス権限の制御は管理者の負荷が高く、どうしても過剰な権限を付与して運用してしまうこともあるかと思いますが、Salesforceの事例のように製品の機能アップデートにより、セキュリティリスクが顕在化し、情報漏洩に繋がるようなケースもあります。

リリースノートなどでアップデート情報が公開されているクラウドサービスが多いと思いますが、量も多く、かつ考慮すべきセキュリティリスクに関する説明が記載されていないため、管理者による情報収集が追いつかないような現状があります。

「設定ミス」によるセキュリティインシデントはなぜ発生するのか?

このような「設定ミス」に起因するセキュリティインシデントが発生する要因として、大きく3つの運用課題が挙げられます。

1.ガバナンスが効いていない

クラウドサービスの特性上、組織内の部門やプロジェクト毎に環境を払い出して利用する形態が増えています。この場合、情報システム部門で一括管理するのではなく、部門やプロジェクト単位に管理者をアサインし、セキュリティ対策を行っているのではないでしょうか。

全社規定のポリシーに基づき、各管理者が適切な管理を行えていれば問題ないのですが、そうはいかず、システム毎の要望などから設定を行った結果、全社・部門でポリシーなどなく、統一されていない対策を行ってしまっているケースが多いと思います。

このようなケースにおいては、セキュリティ対策の実施状況やどのようなポリシーに基づいてセキュリティを担保しているのか、といったことが一括で把握・管理できず、未実施や対策漏れが生じている可能性があります。

2.セキュリティ設定に関する知識が不足している

近年、クラウド利用の成熟度が進んでおり、クラウドリフト/シフトといった単純なオンプレからの移行だけでなく、クラウドネイティブのコンテナ・関数の利用、IaCやCI/CDといった自動化ツールなどを利用する組織も増えて来ています。

また、Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)などのIaaS/PaaS以外にもBox、ZoomといったSaaSを多数導入し、業務に利用している組織も多いと思います。

このように、クラウド利用の成熟度や多種多様なクラウドサービスの活用が進みにつれ、セキュリティ対策を行う範囲も比例して増加していますが、管理者は使用する機能を深く・広く理解し、セキュリティリスクの洗い出しおよび対策を漏れなく行えているのでしょうか。

現実はそうでなく、クラウドサービス毎の機能特性や設定値を深く理解し、適切にセキュリティを実装できる管理者は多くありません。

高頻度で次々にリリースされる機能や既存機能に対して、セキュリティに関わる設定を把握できていない、またセキュリティを確保するために適用すべき設定値を把握できていない管理者が多く、セキュリティ・バイ・デザインの観点から非常に大きな問題と言えます。

3.設定の見直しができていない

時間やリソースの確保が難しく、また定期的な設定見直しは管理者の負荷も高いため、セキュリティ設定の見直しを行えていない組織も多いのではないでしょうか。

クラウドサービスの導入時、たとえセキュアな設計・設定を行っていたとしても、クラウドサービスを運用していく中で、管理者・利用者により勝手に設定を変更されてしまうことや他の事情を優先することで意図せず設定が緩んでしまうケースがあると思います。その場合、セキュリティリスクのある設定が長期間放置された状態でサービスが利用されてしまうため、セキュリティインシデントの発生リスクが高まります。

また、クラウドサービスでは、随時機能追加・変更が行われますので、リリースがある度に設定の見直しを実施する必要がありますが、こちらも対応要員の不足、リリースの頻度や量が多すぎるため、網羅的に追従するのが難しくなっています。

クラウドセキュリティの強化に向けて求められる3つの対策

クラウドサービスをセキュアに利用し、設定ミスによる情報漏洩などを防止するため、各運用課題に対して、最低でも下記3つのセキュリティ対策を実施する必要があります。

1.組織内で一貫したガバナンスの適用

組織全体として準拠すべきセキュリティポリシーを定め、全社的に統一した規定のポリシーに遵守した上で、クラウドサービスを利用します。

2.適切なセキュリティ設定の適用

クラウドサービス・利用する機能毎にセキュリティに関する設定を網羅的に洗い出し、当該設定を変更することにより生じるセキュリティリスクの検討、およびセキュリティを強固にする設定値の検討を行います。

3.セキュリティ設定の定期的な見直し

定期的に全クラウドサービスの設定値を洗い出し、組織の定めるセキュリティポリシーに基づいた状態になっていることを確認します。

クラウドサービスをセキュアに利用するために求められる対策を3点ご紹介しましたが、運用課題でも触れているように、人手でのセキュリティ対策はどうしても運用負荷が高く、ミスや漏れが発生する可能性も高いため、現実的ではありません。

そこで、近年登場したクラウドサービスの広範にわたる設定をチェックし、設定ミスを防止することができるツールであるSaaS Security Posture Management(SSPM)とCloud Security Posture Management(CSPM)について簡単にご紹介します。

SSPM・CSPMは、クラウドサービスの設定状況を見える化し、セキュリティリスクを伴う設定項目の洗い出し・改善を支援するツールです。

クラウドサービス毎にセキュリティ設定を評価するポリシーが多数用意されているため、管理者の認識不足を補いつつ、人手では難しいリアルタイムでの網羅的なセキュリティ診断により、継続的にセキュリティを維持することができるようになります。また、マルチクラウドにも対応しているため、無秩序に管理されているクラウドサービスを一元管理し、全社的に一貫したセキュリティレベルの確保を実現できます。

クラウドの「設定ミス」に対する注目が高まり運用課題として認識をしているが、対応に踏み切れていないという方も多いと思います。ただし、今後もクラウドサービスの利用を継続する上では「設定ミス」に対する対策は必ず検討すべき観点になってきます。そのため、このような「設定ミス」の防止に特化したツールを効率的に有効活用し、より安全にクラウドサービスを利用できる仕組みを今一度検討してみてはいかがでしょうか。

まとめ

一般的なサイバー攻撃による脅威以外に、「設定ミス」のような意図せず起こしてしまうことがセキュリティインシデントに直結している現状を理解いただけましたでしょうか。クラウドサービスは導入が容易で、最新機能を常に利用できることがメリットである一方、セキュリティ対策を後回しにしてしまうと、取り返しのつかない事態になってしまいます。是非、本コラムを通して得られた気づきや自組織の課題感をそのままにせず、クラウドサービスのセキュリティ対策を今一度ご検討いただければ幸いです。

掲載日:2024年3月7日