ネットバンキング不正送金・ポイント不正利用・乗っ取りなどが増加

WebサービスやECサイトなどを運営する企業には、2つのセキュリティの壁があります。1つは「不正アクセス」で外からの攻撃に備えるもの。もう1つは「不正ログイン」で、こちらは社員や一般ユーザーになりすましてログインされるものです。企業のセキュリティでは前者の「不正アクセス」対策が重視されてきました。

しかし近年では後者の「不正ログイン」による被害が急増しています。たとえばネットバンキングでは2019年9月から不正送金被害が急増(警察庁による)。偽サイトでID・パスワードに加えてワンタイムパスワードを盗み取る手口が多く発生しています。またキャッシュレス決済では大手コンビニのスマホ決済が乗っ取り被害を受けてサービス停止に追い込まれました。手口はパスワードリスト型攻撃だと発表されています。

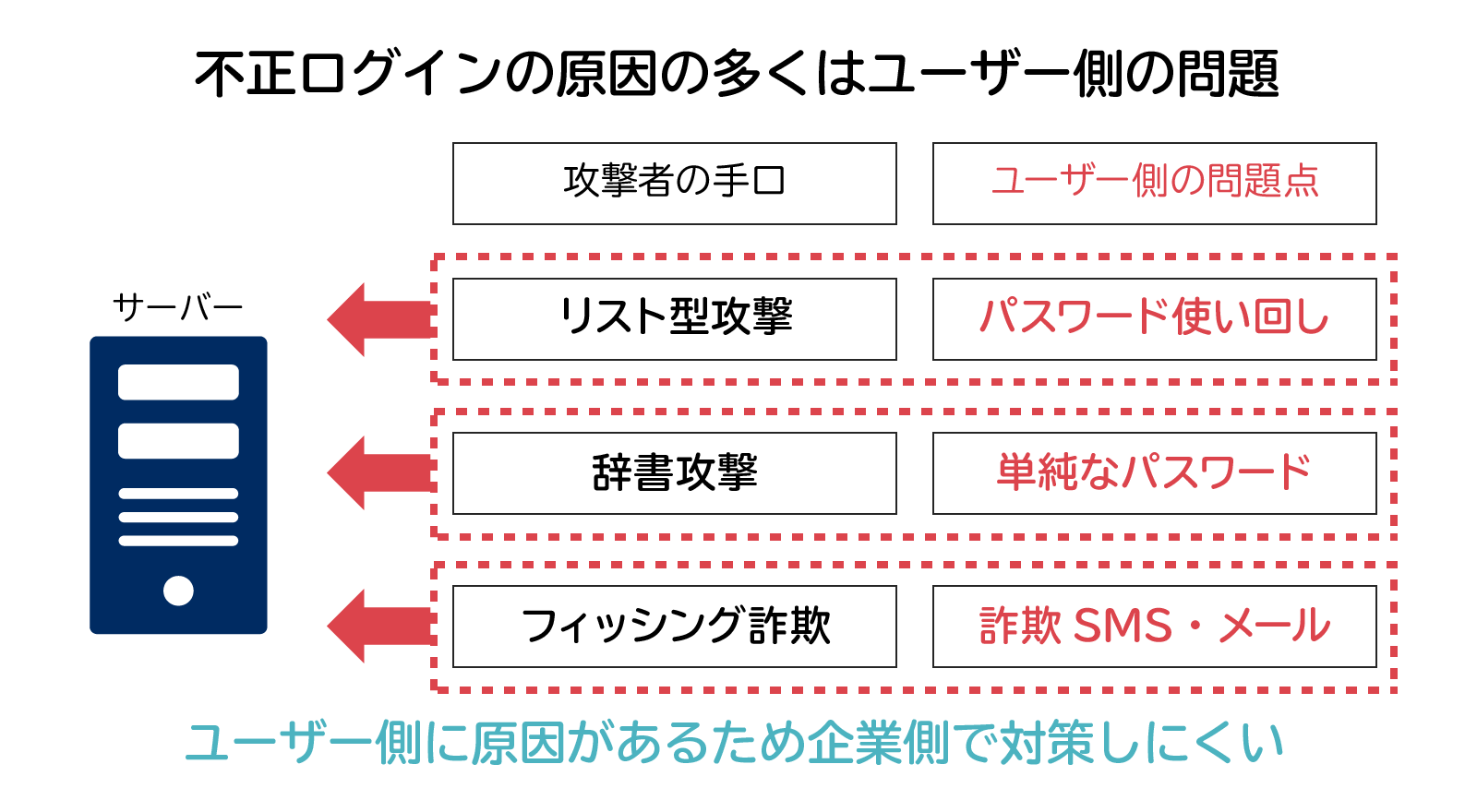

これら不正ログイン被害の手口と原因をまとめたのが下の図です。

図1:不正ログインの原因の多くはユーザー側の問題

不正ログインでもっとも多いのがリスト型攻撃(パスワードリスト型攻撃)によるものです。過去にどこかのサイトから流出したIDとパスワードのリストが、ダークウェブなどで販売されています。攻撃者はこのパスワードリストを入手し、様々なサイトで試してみて不正ログイン=乗っ取りを行います。

不正ログインの原因の2つ目は辞書攻撃です。よく使われているパスワードや単純なパスワードを元に攻撃者はログインを試みます。

3つ目のフィッシング詐欺は昔からある手口ですが、ここ数年で手口が巧妙になってきました。ショートメッセージで偽サイトへ誘導し、パスワードに加えて二要素認証のワンタイムパスワードすらも入力させます。

不正ログインの根本的な原因はユーザー側にある

不正ログインの3つの手口を紹介しましたが、共通点は「ユーザー側に問題点があること」でしょう。

最初のパスワードリスト型攻撃は、ユーザーのパスワード使い回しが原因です。パスワードが必要なサービスが多すぎて、ユーザーが安易に同じパスワードを使い回しています。ここを突いて攻撃者はパスワードリストを使って不正ログインを行っています。

2つ目の辞書攻撃でも、ユーザーがパスワードを覚えきれないことが根本的な原因です。利用するアプリケーション、サービスが増えた結果、ユーザーが覚えやすい単純なパスワードを使ってしまうため、攻撃者に付け入る隙を与えてしまっています。

3つ目のフィッシング詐欺も、ユーザーが偽サイトにパスワードなどを入力してしまうことが原因です。対策としてワンタイムパスワードなどの二要素認証が導入されていますが、そのワンタイムパスワードさえも盗み取る偽サイトが出現して大きな被害を出しています。

このように不正ログイン被害の原因はユーザー側にあります。サービスを運営する企業にとって対策が難しいのが現状です。「不正アクセス」であれば企業側の対策が直接的な効果を発揮しますが、「不正ログイン」はユーザー側に原因があるため、企業側は直接的な対策を取りにくいのです。

啓発・テイクダウン・二要素認証などの対策

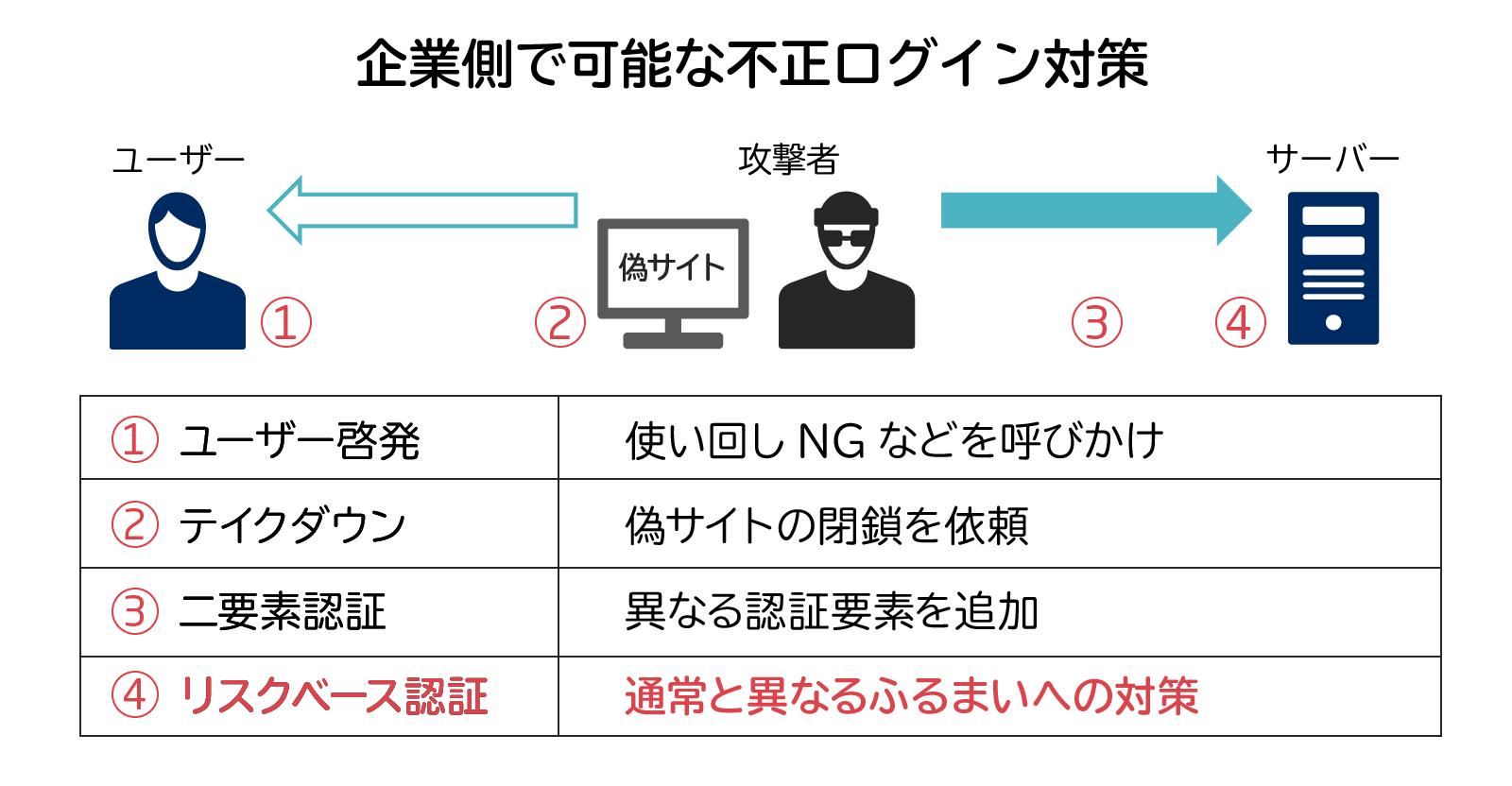

それでも不正ログインではユーザーへの直接的被害(金銭窃取)が出ていますから、企業の責任が問われます。最悪の場合は大手コンビニのスマホ決済のようにサービス中止に追い込まれることもあります。運営する企業ができる不正ログイン対策をまとめたのが下の図です。

図2:企業側で可能な不正ログイン対策

企業による不正ログイン対策は大きく分けて4つあります。1つ目は「ユーザー啓発」です。パスワードを使い回さず、できるだけ長くすることをユーザーに呼びかけます。多くの企業がウェブサイトやメールで啓発していますが、実際のところ大きな効果は望めません。パスワードの使い回しをするようなユーザーが、注意喚起をきちんと読んで心がける可能性は低いからです。啓発は必要不可欠ですが、対策の決め手にはならないでしょう。

2つ目の「テイクダウン」はフィッシング詐欺対策です。偽サイトが設置されたサーバー会社などに通報・サイト閉鎖依頼を送り、偽サイトを撲滅する方法です。自社の偽サイトを発見したら、JPCERT/CCにフィッシングサイトの閉鎖依頼をすることが可能です。

JPCERT/CC「インシデント対応依頼」

また企業向けにフィッシングサイト閉鎖サービスを提供しているところもあります。

NECソリューションイノベータ「フィッシングサイト閉鎖支援サービス・Outseer FraudAction」

3つ目の「二要素認証」は、ID・パスワードに加えて別の要素の認証を加えることで不正ログインを防ぐもの。以前の記事「相次ぐ不正ログイン被害:クラウド時代には二要素認証の導入を」でも詳しく取り上げましたが、スマホアプリなどで2つ目の認証を行うようにします。

情報セキュリティコラム第19回「相次ぐ不正ログイン被害:クラウド時代には二要素認証の導入を」

ただし前述の通り、ワンタイムパスワードを入力させるフィッシング詐欺が出ているため、これだけで不正ログインを止めることは難しいでしょう。

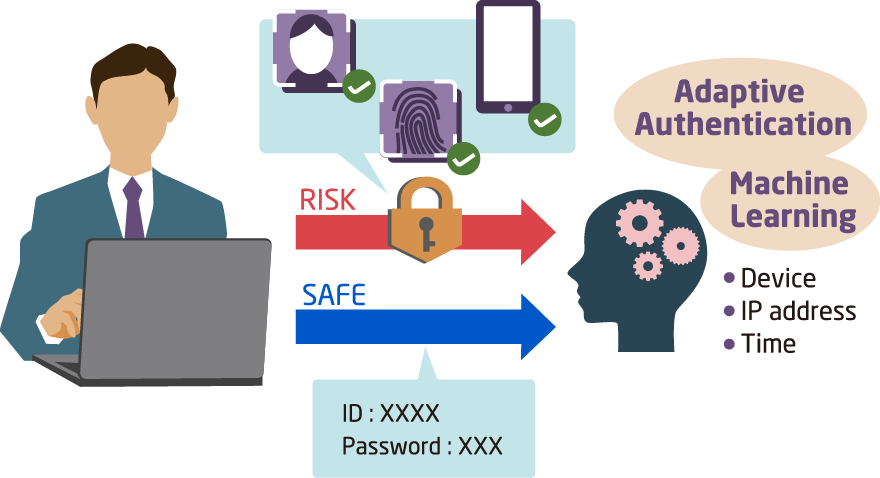

4つ目が「リスクベース認証」です。ユーザーの今までのログイン方法・環境・ふるまいなどを記録し、それと異なる方法でログイン試行があった場合に追加認証を求める方法です。

履歴などから機械学習して追加認証を出す「リスクベース認証」

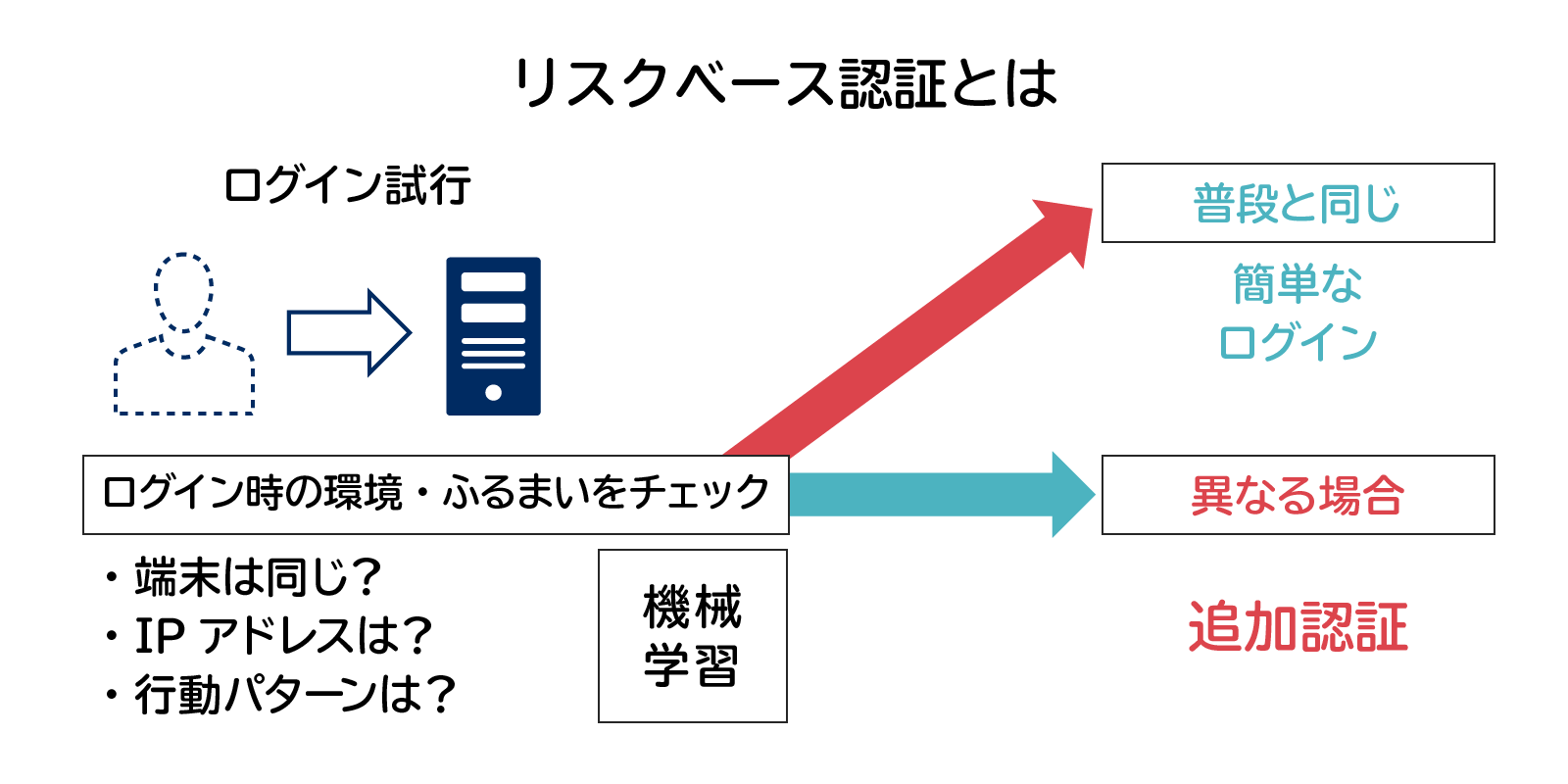

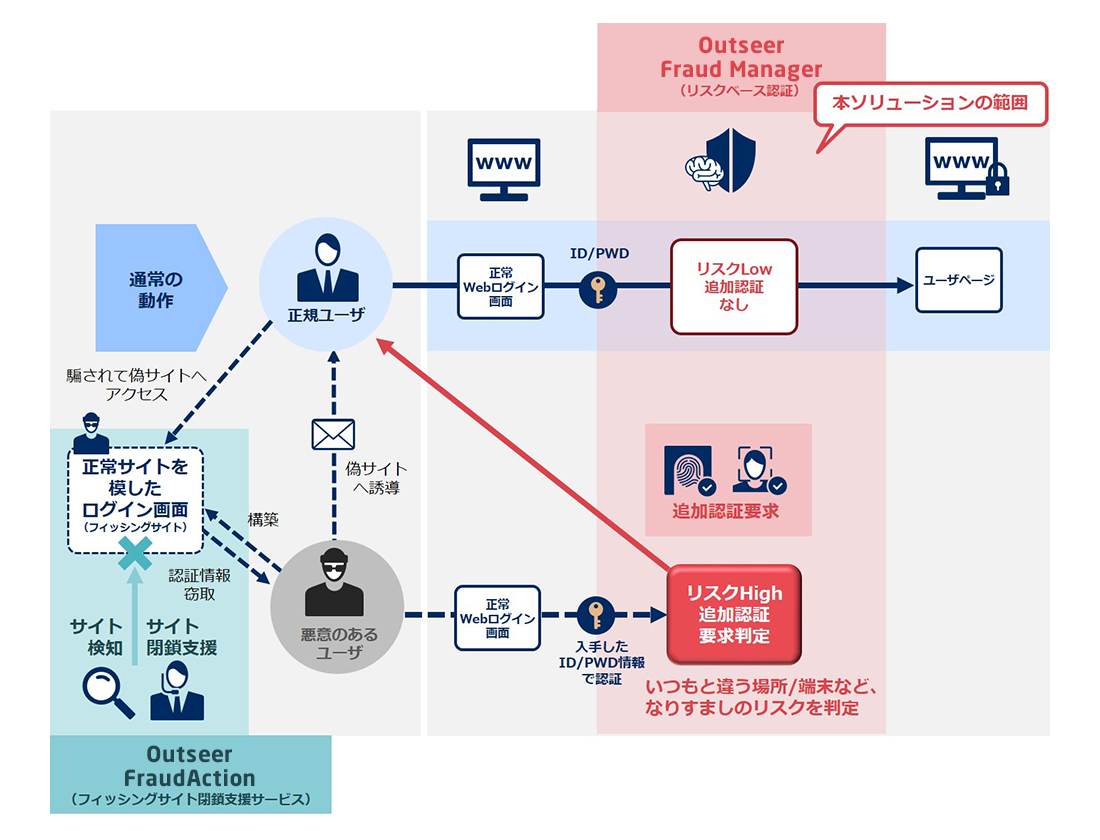

リスクベース認証の概略をまとめたのが下の図です。

図3:リスクベース認証とは

リスクベース認証では、まず本来のユーザーのログイン方法・環境を記録します。具体的には端末名やブラウザ名、IPアドレス、サイト内での行動パターン(買い物履歴など)を記録し、本来のユーザーのふるまいを機械学習させます。機械学習によってそのユーザーが普段使っている状態を記録するわけです。

その上で、ログインがあった場合に機械学習のデータを参照します。

端末名が違っていたり、IPアドレスが海外であるなど、普段と異なる環境からのログイン試行があった場合だけ追加認証を要求します。たとえば携帯電話番号への認証コード送信、ワンタイムパスワードなどの二要素認証、生体認証などによるFIDO(パスワードレス認証)などです。言い換えれば「怪しげなログインだけど、これ本当にあなたなの?」と認証のハードルを高くするのです。

それに対して普段と同じ端末・ブラウザ・IPアドレスであれば、追加の認証を出さず、「いつもと同じだから通してあげるよ」と通常どおりの認証とします。

ユーザーの利便性とセキュリティを両立させるリスクベース認証

リスクベース認証の特徴は、ユーザーの利便性とセキュリティを両立できることにあります。

ユーザーは普段と同じ環境であれば、場合によってはパスワードなしでもログインできて便利です。運営側の企業にとっては、機械学習によって怪しいログインの時だけ追加認証を出すことでセキュリティを保てます。

もしリスクベース認証なしでセキュリティを向上させようとすると、ユーザーにとって不便になります。毎回ワンタイムパスワードを入力することになったら、ユーザーは「面倒だからやめよう」と逃げてしまうかもしれません。ECサイトでは致命的でしょう。

それに対してリスクベース認証を導入すれば、ユーザーはスムーズにログインできる上に、企業側は怪しいログインだけに追加認証を出す=セキュリティ向上に繋がります。

BtoCのサービスや社員向けのシステムで外部からのログインが可能なサービスでは、リスクベース認証を導入することをお勧めします。たとえば下記の「Outseer Fraud Manager」がリスクベース認証の一例です。

NECソリューションイノベータ「機械学習によるリスクベース認証・Outseer Fraud Manager」

図4:機械学習によるリスクベース認証「Outseer Fraud Manager」のしくみ

不正ログインの被害は今後も続く可能性が大です。リスクベース認証を導入した上で、上記でまとめた対策「ユーザーへの啓発」「テイクダウン」も合わせて実行することをお勧めします。

掲載日:2020年5月22日