サイバー情報共有イニシアティブ・J-CSIPの運用状況レポートは必読

J-CSIP(サイバー情報共有イニシアティブ)は、各産業界の情報交換グループである13のSIG(Special Interest Group)と249の組織がサイバー攻撃の情報を共用する枠組みです(2020年3月現在)。

IPA・情報処理推進機構が中心となって情報を集めており、NDA(秘密保持契約)を結んでいるほか機微情報の匿名化も行われています。そのため公開されていない最新の手口の情報が集約され、IPAがいち早く分析しています。

このJ-CSIPでは、集まった情報の分析レポート「サイバー情報共有イニシアティブ(J-CSIP) 運用状況」を四半期に一度出しています。企業のセキュリティ担当者にとって必読のレポートと言えるでしょう。

IPA:サイバー情報共有イニシアティブ(J-CSIP) 運用状況

この運用状況の2019年10月-12月版では、興味深いレポートが2つありました。1つは工場や生産設備などのプラント事業者への日本語メール攻撃。もう1つは2019年秋から猛威をふるっているEmotet(エモテット)の続報です。

IPA:サイバー情報共有イニシアティブ(J-CSIP)運用状況 2019年10月-12月(PDF)

プラント事業者へのメール攻撃は単一グループが数年に渡り継続

プラント事業者とは工場や生産設備の事業者のことで、具体的には発電所や生産工場への部品供給、設計・調達・建設などを行っています。このプラント事業者に対する攻撃で、初めて日本語メールによる攻撃が2019年11月に報告されました。

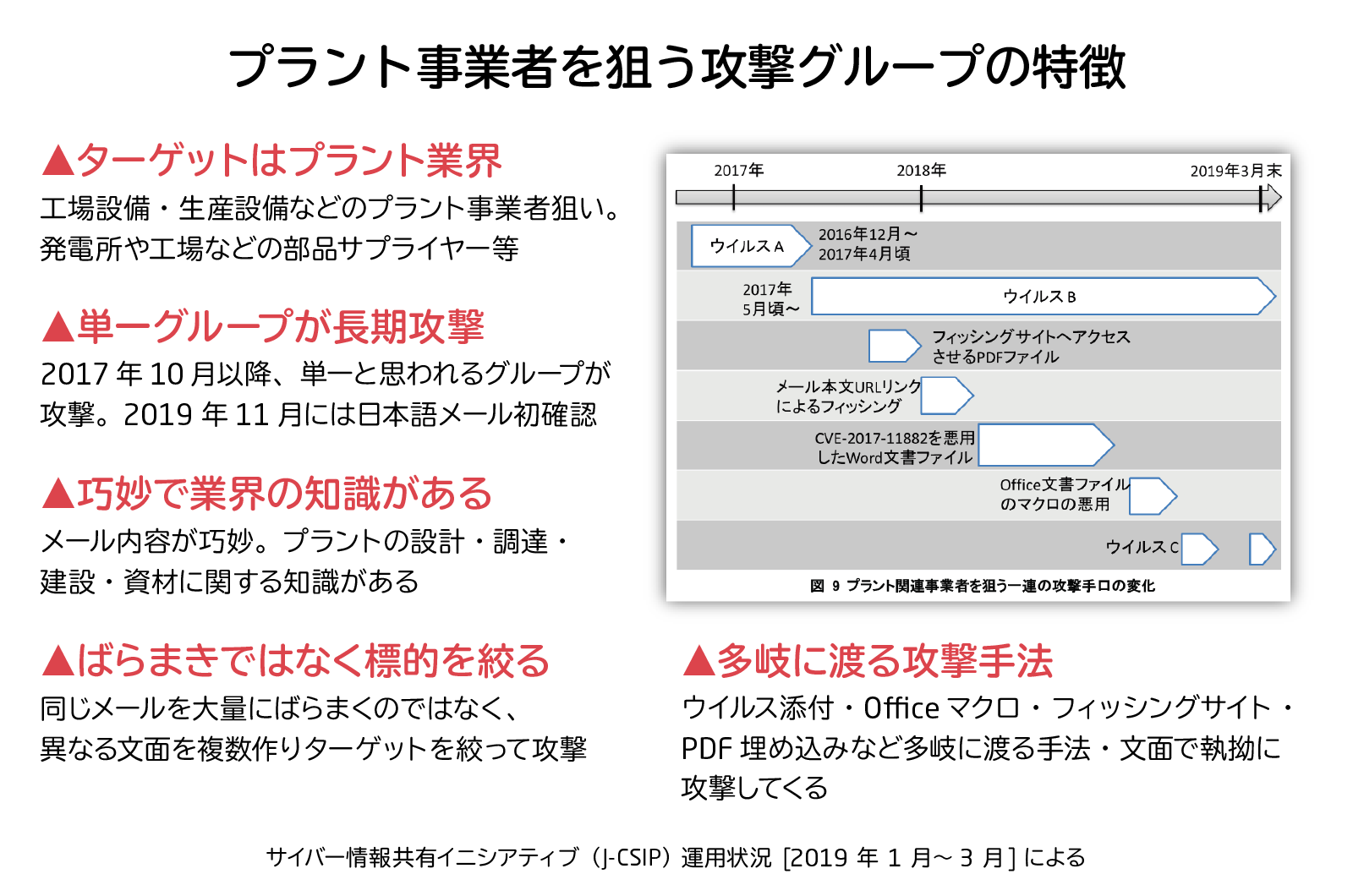

そもそもプラント事業者へのメール攻撃は、2017年ごろから検知されています。J-CSIP運用状況の2017年10月-12月版によれば、少なくとも2016年12月ごろから攻撃活動が行われており、単一グループによるものと分析されています。このプラント事業者への攻撃の特徴をまとめたのが下の図です。

図1:プラント事業者を狙う攻撃グループの特徴

狙われているのはプラント事業者のみで、他の組織は含まれていません。IPAの分析によれば、メールの文面・送信元・IPアドレス・添付されていたウイルスの種類やその不正接続先といった要素で共通点があるため、同一の攻撃グループであろうとのこと。

つまり「1つの攻撃グループがプラント事業者だけを数年に渡って攻撃している」ということになります。

次の特徴は「業界の知識を持っていること」。攻撃メールはかなり具体的で、プラントのことを詳しく理解しているようです。攻撃メールの実例は以下の通りです。

- ベトナムのプラント資機材の販売を行っている企業を騙り、圧力制御弁や安全弁等に関する問い合わせ

- クウェートのプラント資機材の販売を行っている企業を騙り、ドバイの発電所のための資機材の見積もり依頼

- インドのプラント資機材の販売を行っている企業を騙り、資機材(シームレスパイプ(継ぎ目のない鋼管))の調達に関する問い合わせ

このように実際に存在するか存在しそうなプラント事業に関するメールを送ってくるのです。攻撃グループにプラント事業に関する知識があるか、すでに侵入に成功した事業者から詳細な情報を盗み取っているとも考えられます。

添付・URL誘導・Office脆弱性など多岐にわたる攻撃を執拗に行う

そして最大の特徴は多岐に渡る手法を切り替えて攻撃してくること。この攻撃グループは同じ文面のメールを大量にばらまくのではなく、異なる文面・手法の攻撃メールを作ってターゲットを絞って攻撃してきます。

IPAによれば以下のような様々な攻撃が行われてきました。

- 拡張子「.rar」などの圧縮ファイルによるウイルス添付

- 添付PDFファイルでフィッシングサイトへ誘導

- メール本文URLでフィッシングサイトへ誘導

- Office文書ファイルのマクロの悪用

- Word脆弱性を悪用したファイル添付

メール攻撃のありとあらゆるバリエーションを使ってくるイメージです。上の図にあるように時期によって使い分けており、その時にもっとも有効なメール攻撃の手法を使ってきます。

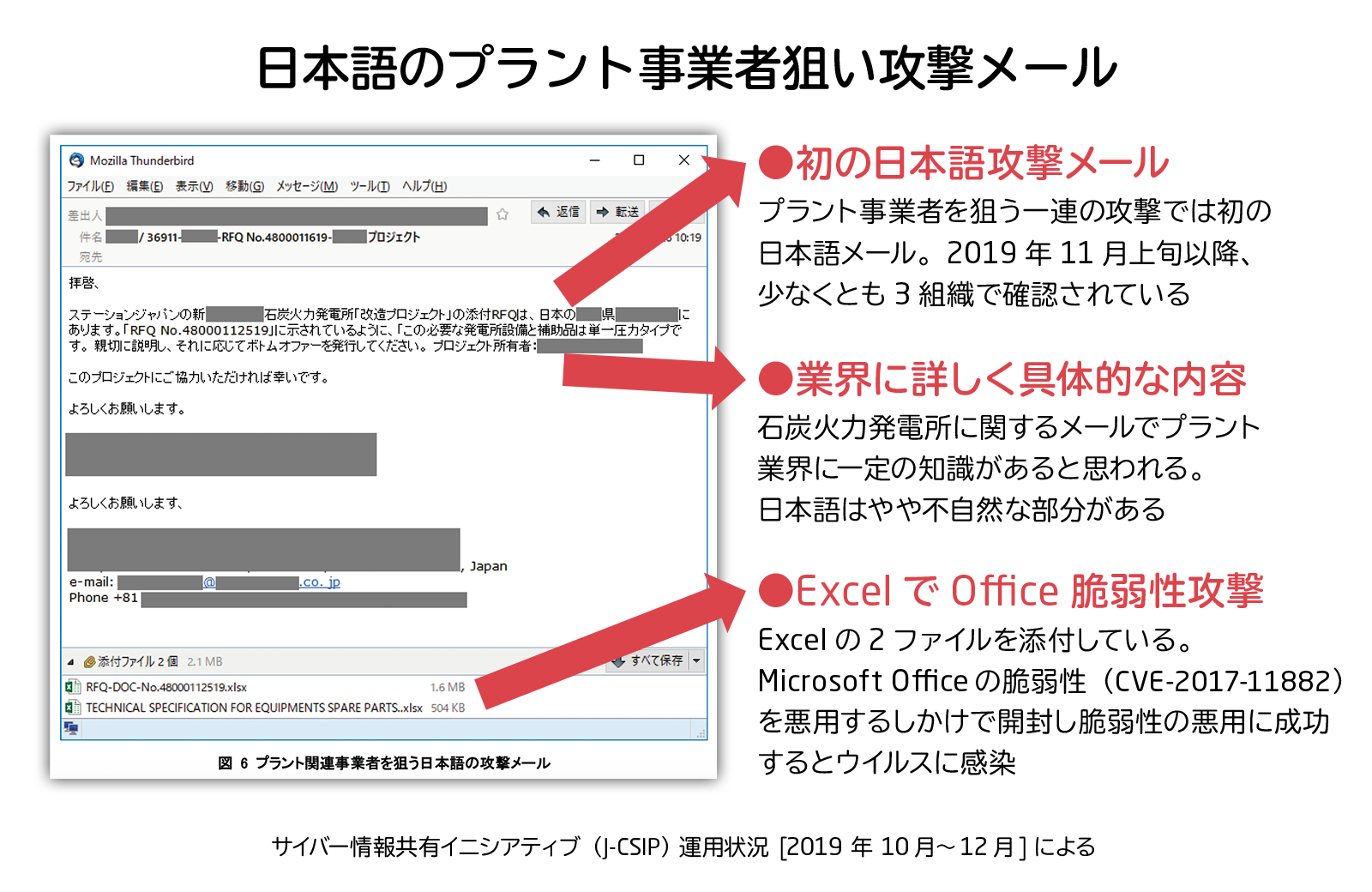

その最新バージョンとも言えるものが下記の日本語メールです。

図2:日本語のプラント事業者狙い攻撃メール

この攻撃グループで初めてと思われる日本語攻撃メールで、2019年11月上旬以降に3組織(3つの異なるSIG=異なる業種)に届きました。

実在する日本企業を装っており、石炭火力発電所に関するプロジェクトで偽の見積り依頼(RFQ)として送られてきました。石炭火力発電所に関する一定の知識があると思われますが、日本語は若干不自然です。

添付されている見積り依頼はExcelファイルで、いずれのファイルにも Microsoft Office の脆弱性(CVE-2017-11882)を悪用する仕掛けが施されていたとのこと。ファイルを Excelで開き、脆弱性の悪用に成功するとウイルスに感染します。ただし1つは動作が不完全であるため、IPAでは「何らかの環境に依存しているか、攻撃者がミスした可能性がある」と分析しています。

数年に渡ってプラント事業者を狙う目的は?

日本語が不自然・脆弱性攻撃も1つは動作しないなど、まだ洗練されていない部分もあります。しかしながらこの攻撃グループは、新しい手法をどんどん繰り出してきており、この日本語メールも新しい手法の1つ。今後さらに洗練された攻撃をしてくる可能性があります。

この攻撃グループの目的についてIPAでは不明であるとしながらも、3つの可能性を上げています。

- 1:知的財産の窃取(産業スパイ)

- 2:ビジネスメール詐欺(BEC)のような詐欺行為の準備段階

- 3:プラントの設計・調達・建設に関わるサプライチェーン全体を攻撃の対象としている可能性

どれもあり得ますが、3つ目のサプライチェーン攻撃だとすれば「セキュリティが比較的弱い可能性のある、下流の資機材メーカーを侵入の入口として狙っている(IPA)」ことが考えられます。

プラント事業だけを攻撃してくることから、工場や重要インフラを狙っていることは確かです。様々な手法を用いて、サプライチェーンの一端をなす中小企業が狙われているのかもしれません。

これとは別のサイバー攻撃被害ですが、2020年1月に発覚した大手電機メーカーの情報流出事件では、中国の関連会社が侵入口だったと報道されています。サプライチェーンの川上事業者への侵入のために、部品メーカーや海外の関連会社などが弱点として、狙われているのです。

この攻撃はプラント事業者向けですが、他の産業界でも同様の手法で攻撃される可能性があります。サプライチェーンの弱点を悪用した攻撃については、IPA・情報処理推進機構が発表した「情報セキュリティ10大脅威 2020」の組織向け脅威驚異の4位にも入っています。自社のセキュリティだけでなく委託先を含めたサプライチェーン全体の対策が必要です。10大脅威の1位「標的型攻撃による機密情報の漏えい」と合わせ、委託先を含めてメール攻撃に対する備えが引き続き必要でしょう。

攻撃手法が変化したEmotet

J-CSIP運用状況レポートの2019年10月-12月版では、Emotet(エモテット)のレポートもあります。Emotetは2019年10月頃から多くの被害を出し、新聞・テレビなどでも大きく報道されました。Emotetについては、IPAやJPCERT/CCが注意喚起を出しています。

JPCERT/CC:マルウエア Emotet の感染に関する注意喚起

IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

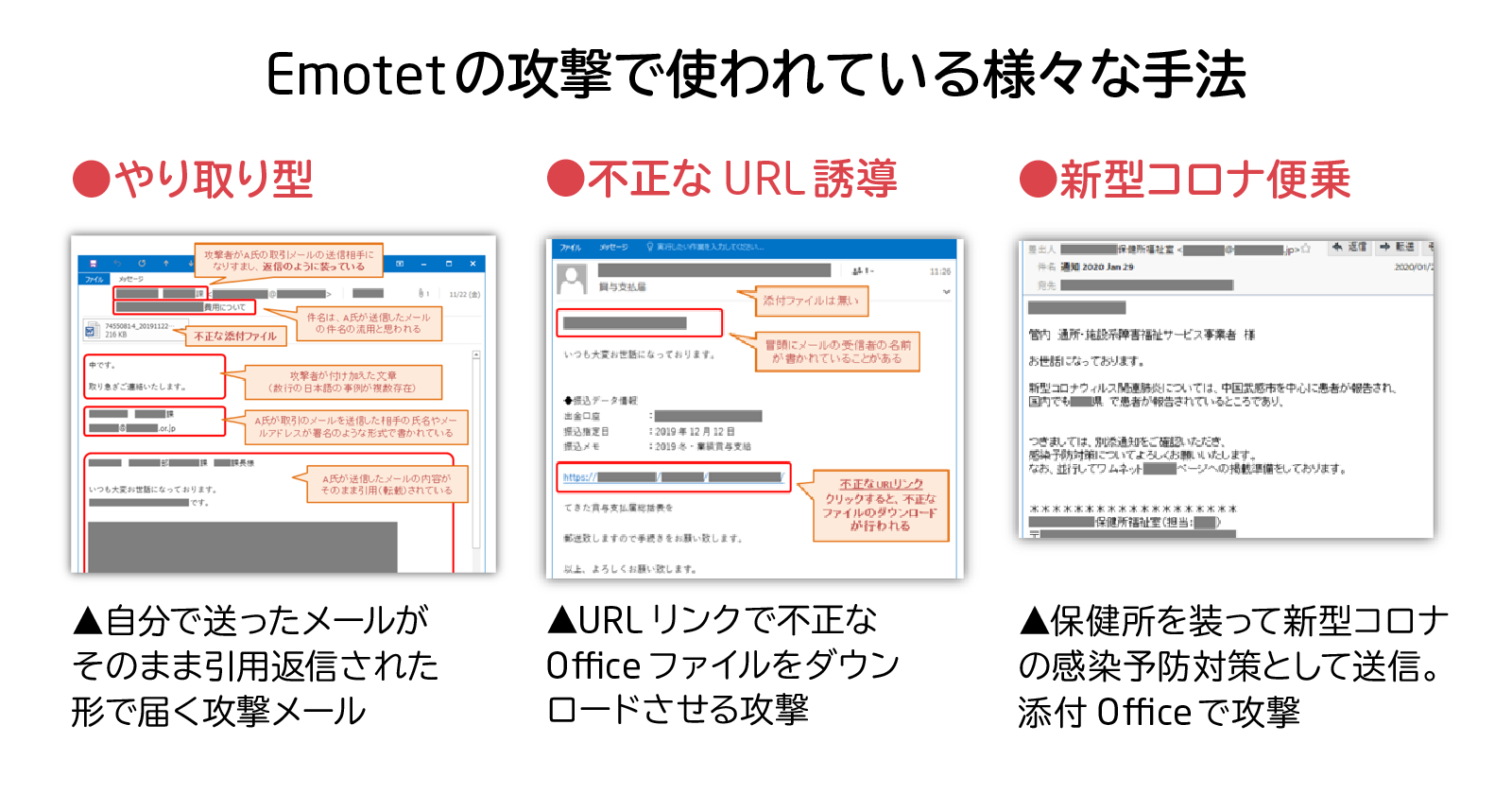

このEmotetが大きな被害を出した理由は、巧妙な「やり取り型」の攻撃メールにありました。被害者が以前に送ったメールの引用返信として攻撃メールが届く(やり取り型)ため、本物だと信じて添付ファイルを開いてしまいウイルス感染するのです。

JCSIPの運用状況レポート2019年10月-12月版によれば、以下のようなパターンがあります。

- 2019年10月25日頃:正規のメールへの返信を装う手口が使われた攻撃メール

- 2019年11月12日頃:情報提供元組織を騙った、簡単な日本語で書かれた攻撃メール

- 2019年11月28日頃:本文中に簡単な日本語で書かれた攻撃メール

- 2019年11月29日頃:「請求書」といった日本語の添付ファイル名が使われ、業務上開封してしまいかねないような本文の攻撃メール

- 2019年12月10日頃から18日頃:本文中に不正なURLリンクを含む攻撃メール

引用返信のやり取り型だけでなく、様々なパターンの攻撃メールが送られています。代表的なものをまとめたのが下の図です。

図3:Emotetの攻撃で使われている様々な手法

1つめの引用返信タイプはEmotetではおなじみですが、その他にも2019年12月には不正なURLリンクが書かれた日本語メールも発見されています(IPAの注意喚起による)。

この攻撃メールでは添付ファイルがなく、URLリンクが書かれています(リンク先で不正なファイルをダウンロードさせる手口)。単純なばらまき型のメールのように見えますが、メールの宛先に受信者の名前が書いてあるパターンがあったとのこと。個人情報をつかんだ上で攻撃メールを送ってきています。何らかの侵害・情報漏えいから新たな攻撃へつながっていると考えていいでしょう。

また2020年1月には、新型コロナウイルスの流行に便乗したEmotet攻撃メールも発見されています。「保健所福祉室」からのメールを装っており、福祉サービス事業者宛となっていました。こちらはWordファイルが添付されており、マクロを実行してしまうとウイルスに感染してしまう手口でした。

社会的に注目されている話題を使うことで添付ファイルを開かせる手口です。日本語は自然であり実在するであろう保健所の名前を使っていることから、うっかり添付ファイルを開いてしまいそうな巧妙な手口です。

引用返信や実名が書かれたEmotetはどこかで侵入・漏えいがある

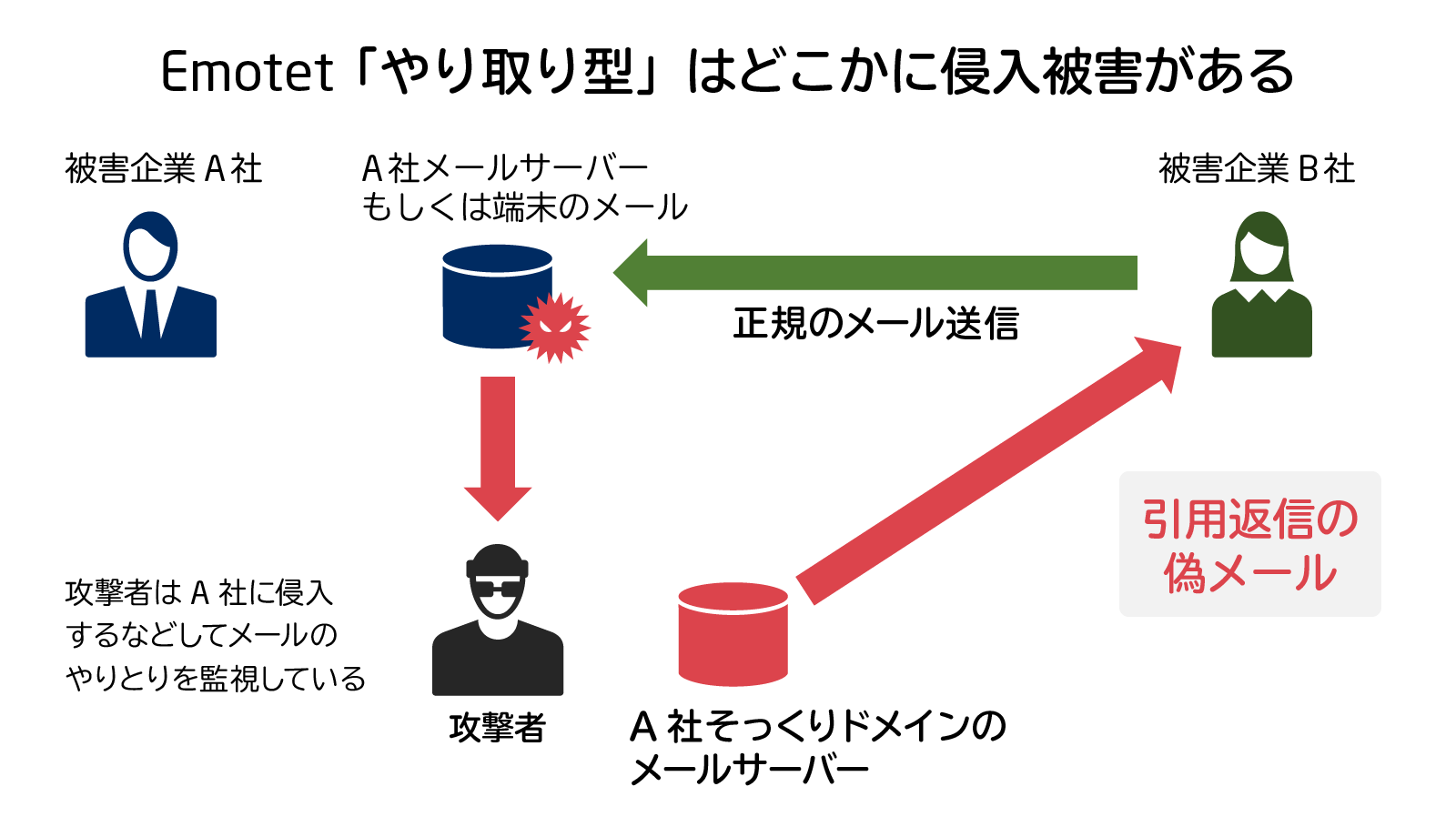

Emotetが今までのばらまき型攻撃メールと異なる点は、「どこかで侵入された上で送信されている」ことにあります。簡単にまとめたのが下の図です。

図4:Emotet「やり取り型」はどこかに侵入被害がある

右側の被害企業B社に「引用返信のEmotet攻撃メール(やり取り型)」が届いたとします。B社の人が送ったメールの引用返信として届くため、本物だと思って添付ファイルを開封してしまう被害です。

この場合、送信元として装われたA社のどこかで侵入・情報漏えいが起きている可能性が大きいのです(B社で侵入している可能性もある)。攻撃グループは、A社の端末に何らかのマルウェアを感染させメールを流出させたり、メールサーバーなどに侵入し、そこでメールを読みとっているのです。

つまりEmotetの攻撃メールが届いた時点で「メールの経路のどこかで侵入されている=サイバー攻撃被害がある」と考えなければなりません。引用返信だけでなく、実名の宛名が書かれている場合も、何らかの情報漏えいがあると考えていいでしょう。

もしEmotetの攻撃メールが届いた、もしくは取引先などから自社の社員から攻撃メールがあった旨の連絡を受けた場合は、今すぐ侵入場所を特定してください。それが取引先などの他社でもあってもすぐに対策を要請する必要があります。自社の被害に繋がる可能性があるからです。

また自社が感染した場合には、速やかに取引先に対して自社の社員を騙ったメールが届く可能性があることも通知し、取引先が被害にあうことを防ぐことも大切です。

一つの攻撃手法だけを警戒する時代は終わり。総合的な対策を

一つの攻撃手法だけを警戒する時代は終わり。総合的な対策を

このようにプラント事業者への攻撃メール、Emotetの攻撃メールのいずれでも、多岐にわたる様々な手法が使われています。圧縮ファイル添付、Office脆弱性を含む添付ファイル、Officeでの不正マクロ添付ファイル、URL誘導でのダウンロード、フィッシングサイトなど複数の手口で攻撃してくるのです。

つまり攻撃手法の1つだけを対策するのでは意味がありません。攻撃者はどこか1つでも開いた対策の穴から侵入を図るべく、手を変え品を変え、様々なパターンの攻撃メールを送ってきているからです。

このような一連の複合的な攻撃に備えるためには、多層防御を始めとした総合的な対策が必要です。

攻撃メールへの備え

加えてEmotetについては、JPCERT/CCから詳しい実例を基にしたFAQが出されています。Emotetの感染有無を確かめる方法や、具体的な対処方法がまとめられているので、担当者は必ず目を通してください。

JPCERT/CC:マルウエアEmotetへの対応FAQ

企業へのサイバー攻撃では、今も昔もメールが大きな弱点です。改めて自社のメール対策をしっかりと見直しましょう。

掲載日:2020年5月29日