IoT機器がネットワークに接続されることで、遠隔地にある機器の状態把握や、機器自体の操作を行える様になる一方、インターネットを経由し悪意を持つ第三者から不正アクセスを受けるリスクもあることを認識しておく必要があります。

本コラムではIoT機器の利用において発生した被害の事例、IoT機器特有の性質、IoT機器を利用する際や開発する際に気を付けたいポイントを説明します。

情報セキュリティコラム

IoT機器のセキュリティ対策

を考える

~身近な機器がインターネットにつながることの脅威~

- トップ

- 情報セキュリティコラム「The ANGLE」

- IoT機器のセキュリティ対策を考える

IoT機器(Internet of Things)を取り巻く環境

IoT(Internet of Things)はモノのインターネットと呼ばれ、インターネットなどを通じて様々な機器が相互に接続されるだけではなく、データを収集・分析することで新たな価値を創出する仕組みのことを示します。IoTの技術は現在、多くの業種や分野で活用されています。

一般消費者の多くが利用するIoT機器としては、スマートフォンやタブレット型端末をはじめとしてインターネット接続できる家庭用テレビゲーム機や、ウェアラブル端末などがあります。またIoT機器は一般消費者だけではなく、企業においても幅広い用途で使用されており、数も年々増加しています。

IoT機器の脆弱性を利用した被害とIoT機器に対するサイバー攻撃の事例

IoT機器の脆弱性を利用した被害の事例や、IoT機器に対するサイバー攻撃の事例を3つご紹介します。

[スマートキーを悪用した自動車の窃盗]

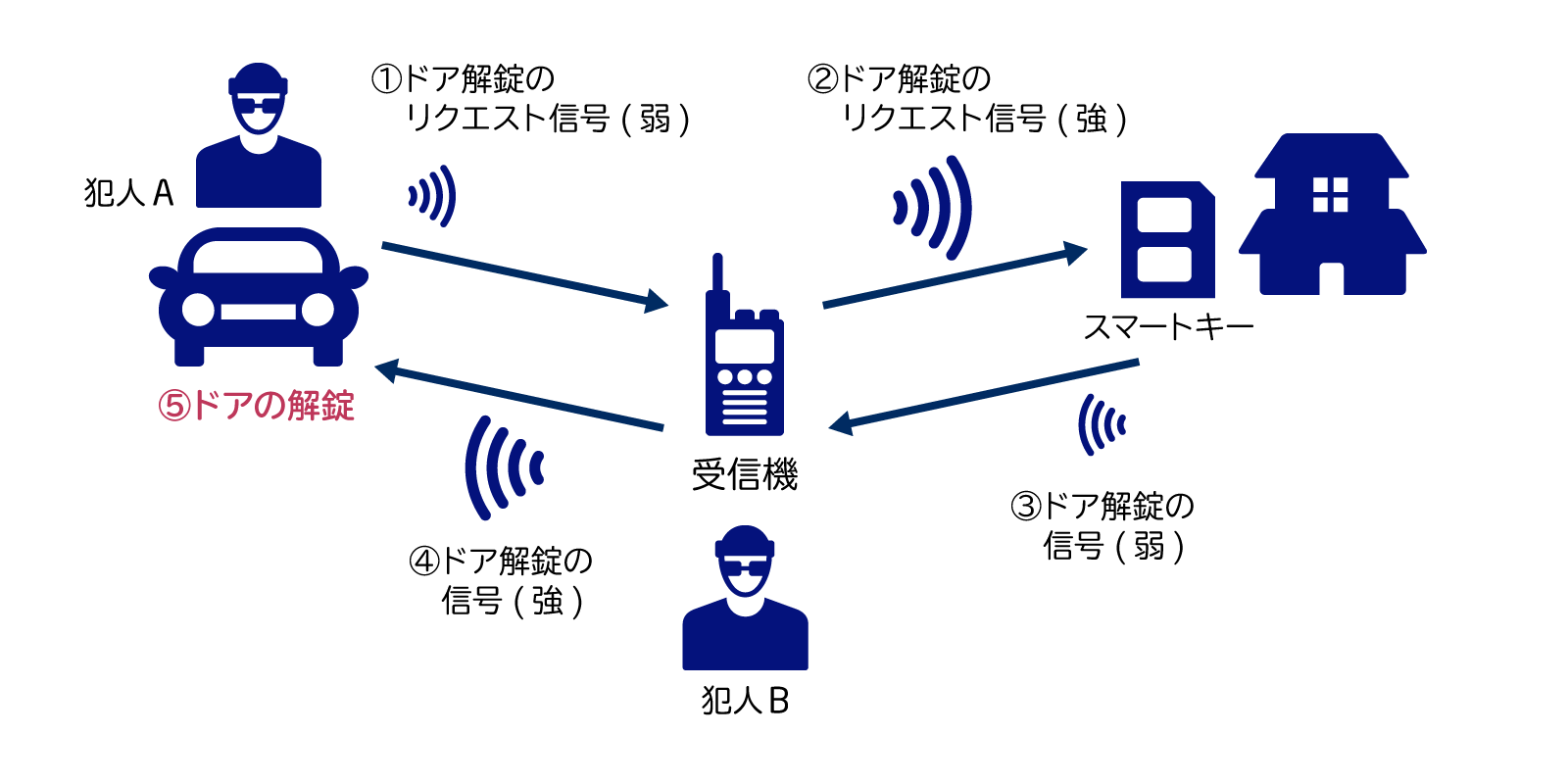

リレーアタックによる自動車の窃盗

図1:リレーアタックによる自動車の窃盗

最近の自動車で利用されているスマートキーですが、このスマートキーの脆弱性によって自動車の盗難事件が発生しています。スマートキーは鍵を取り出さずとも自動車の解錠や施錠ができる仕組みであり、鍵穴を必要としないためピッキング対策になるなどの利点がありますが、車とスマートキーの間で利用されている電波を悪用した犯罪が発生しています。

スマートキーに向けた自動車からの電波は微弱なものであり、通常であれば一定の距離を置くと電波は利用できないのですが、この電波を不正に増幅させる機器を使用することで、車のドアの鍵を開ける動作(ドアに近づく、触れる等)をしたときに、家の中にあるスマートキーが車の近くにあるように装うことができます(リレーアタックと呼びます)。これによりドアの解錠、更にエンジンを始動させて運転できる状態になります。便利なスマートキーですが、利用している技術を悪用されて被害が発生してしまう事例です。なおスマートキーを金属製の箱に入れることで電波を遮断することができ、リレーアタックを防ぐことができます。

[監視カメラや電光掲示板の乗っ取り]

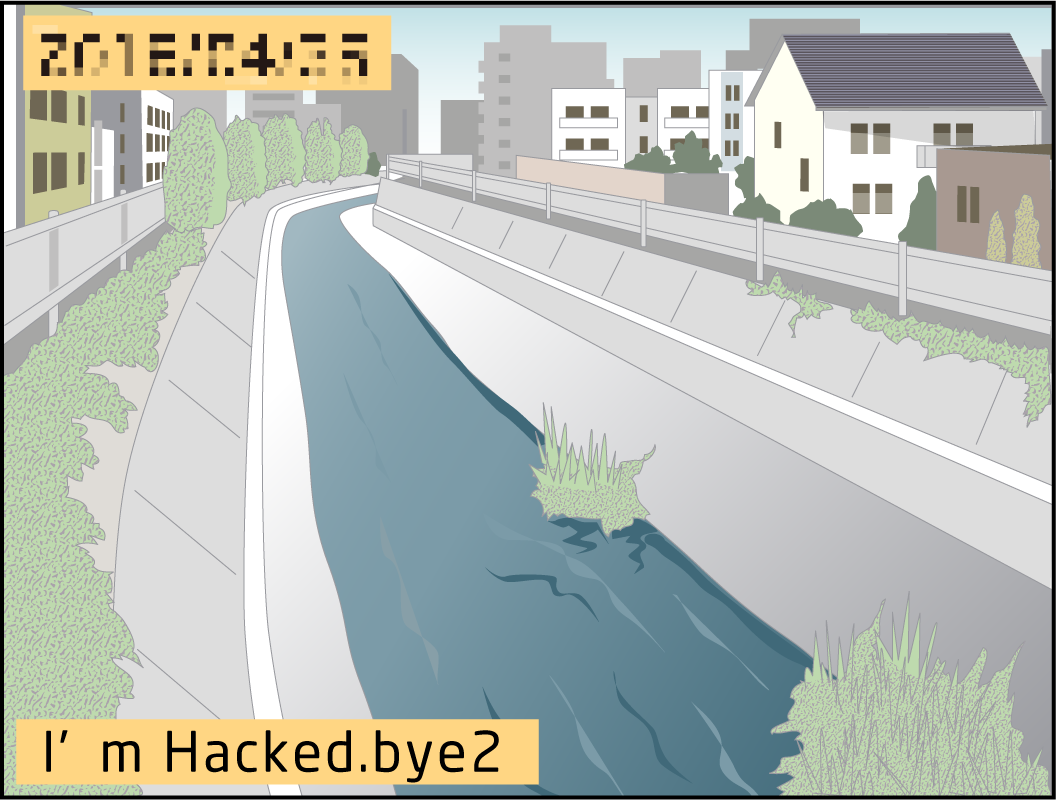

図2:ハッキングのメッセージが表示された河川の監視カメラの画像(イメージ)

日本の河川の監視カメラやアメリカの交通情報を表示する電光掲示板がハッキングされる被害も発生しています。

いずれも対象のIoT機器におけるセキュリティ対策が不十分であったことにより、重要な情報を表示する監視カメラの画像や電光掲示板が外部の第三者により書き換えられ、不適切な情報が表示された事例です。

[IoT機器をターゲットとしたマルウェア Mirai]

2016年、ネットワークカメラやルータ等、家庭内でも利用されるIoT機器がMiraiと呼ばれるマルウェアに感染しました。Miraiに感染した大量のIoT機器がTwitterやAmazonなどのサービスに対し大規模なDDoS攻撃を仕掛け、サービスが機能不全に陥る事態が発生しました。MiraiによってIoT機器自体が使用不可になるわけではありませんが、個人や企業の保有する機器が気づかないうちにサイバー攻撃の加害者側になってしまう恐れがあることを示す事例です。

上記の事例のようにIoT機器に脆弱性が存在すると、機器を通じて提供されるサービスを利用できなくなるケースや、予期しない機器の動作によって人命や健康が脅かされるケースが発生する恐れもあります。このようにIoT機器の増加や利便性の向上とともに、IoT機器が及ぼす影響範囲も拡大しており、IoT機器に対するセキュリティ対策は必要不可欠な状況と言えます。

セキュリティ対策を考慮する際に押さえるべきIoTの6つの性質

IoT機器に対するセキュリティ脅威が増えてくる中、IoT機器やシステムの供給者及び利用者を対象とした適切なセキュリティ対策の考えを示したガイドライン[1]が2016年7月に公開されました。

IoTセキュリティガイドラインではIoT機器やシステム・サービスについて、セキュリティ確保の観点から求められる基本的な取り組みを明確化しています。

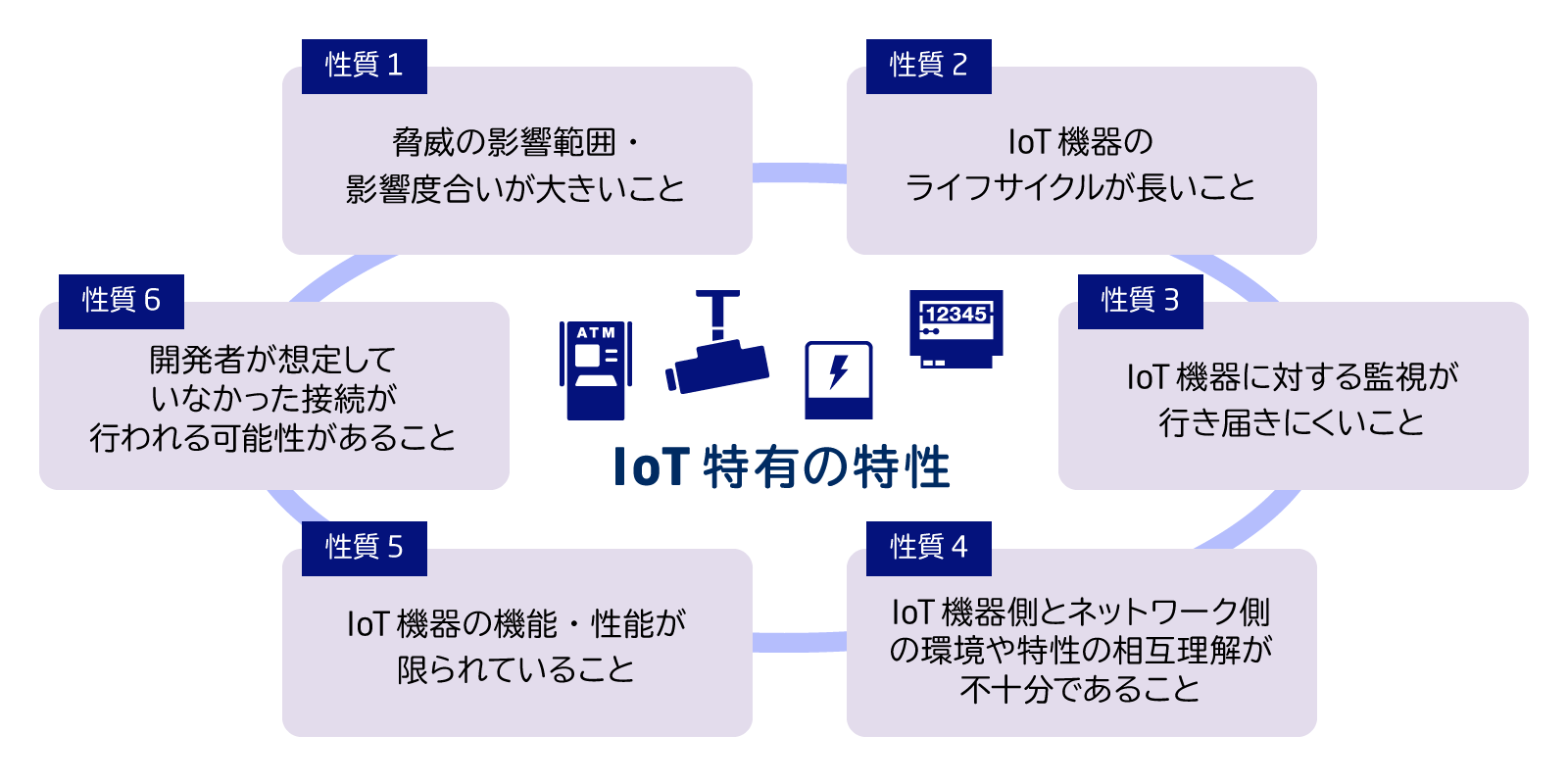

このガイドラインにも記載がありますが、IoT機器にセキュリティ対策を講じる際には、下図に示すIoT機器特有の性質を考慮しておく必要があります。IoTセキュリティガイドラインで説明されている「IoT特有の6つの性質」について、1つずつ確認していきたいと思います。

IoT特有の6つの性質

図3:IoT特有の6つの性質

[性質1. 脅威の影響範囲・影響度合いが大きいこと]

IoT機器が攻撃を受けると機器単体の故障や被害は勿論、ネットワークを経由しその影響は広く波及することになります。更に冒頭に述べたように年々IoT機器の利用台数が増えており影響範囲は広がるばかりです。自動車の操作制御を乗っ取られた場合には、ハンドル操作によってガードレールに衝突もしくはブレーキが操作不能により、運転者や同乗者の人命にも影響を与える可能性があり、影響度合いも大きいことが挙げられます。

[性質2. IoT機器のライフサイクルが長いこと]

IoT機器のライフサイクルは10数年にわたるものがあり、機器開発時に実施したセキュリティ対策が時代遅れの内容になってしまうことが挙げられます。一つの例としてパスワードが挙げられます。開発当初は十分な長さのパスワードであったものが、10数年後には簡単に破られるパスワードになっている可能性もあります。

[性質3. IoT機器に対する監視が行き届きにくいこと]

IoT機器の多くはモニターがなくマルウェア感染や機器の故障などの問題が発生していることを目視で確認することが困難な場合があります。そのため、問題の発生に気付かない、または気付くのが遅れるという可能性があります。

[性質4. IoT機器側とネットワーク側との環境や特性の相互理解が不十分であること]

IoT機器とネットワークを接続するためには、それぞれの通信仕様を理解して対応する必要がありますが、現状は相互の理解や共通化があまり進んでいない状態であると言えます。またIoT機器を接続するネットワーク側にセキュリティ対策が依存している場合、IoT機器側の安全性や性能を満たすことができなくなる可能性があります。

[性質5. IoT機器の機能・性能が制限されること]

PCやサーバとは異なり、センサーのようにリソースが限られるIoT機器には、十分なセキュリティ対策を実施出来ない場合があります。

[性質6. 開発者が想定していなかった接続が行われる可能性があること]

これまで外部に繋がっていなかった分野の機器がネットワークに接続することで、IoT機器メーカやシステム、サービスの開発者が当初想定していなかった影響が発生する可能性があります。例えば、従来は閉じた環境下で利用されてきた機器は特定少数のアクセス及び正常な通信のみを受けていましたが、不特定多数からの同時アクセスや、悪意のある通信を受けた際に予期せぬ影響が発生するというものです。

IoT機器のセキュリティ対策を考える

「IoT機器に求められるセキュリティ」で述べたように、IoT機器には特有の性質があり、それらを考慮したセキュリティ対策が必要になります。IoT機器利用者とIoT機器開発者では対応が異なるため、それぞれについて説明します。

【IoT機器利用者】

利用者に考慮していただきたいセキュリティ対策のポイントをいくつかご紹介します。

- 初期パスワードの変更

メーカが出荷時に設定している初期パスワードを継続して利用せず、推測されにくいパスワードに変更します。

なぜならば同一メーカ製の同様の機器・システムを利用するユーザであれば簡単に初期パスワードを入手できる場合があるためです。

また機器によっては初期パスワードの文字数が少なく、推測されやすい文字列が設定されている場合があり、容易にパスワードを解読されてしまう恐れがあるためです。

- メーカが提示するセキュリティ推奨事項を実施

メーカ側がIoT機器のアップデートを推奨していることも多く、セキュリティ対策の内容が含まれていることもあるため、メーカが提供するアップデート情報をチェックし、必要に応じてアップデートします。アップデートを疎かにすると、攻撃者からの不正アクセスに対応できず、内部情報の漏えいや改ざん、機能不全等につながる可能性があります。また、セキュリティ推奨設定を変更しないことも重要です。メーカ側がセキュリティ設計に基づき実施した設定を変更することで機器がセキュリティの脅威にさらされる可能性があります。ただし、メーカ側からセキュリティ対策強化のための設定変更を推奨された場合はその限りではありません。

- 対象のIoT機器自体でセキュリティ対策を実施できない場合の対処を検討

IoT機器自体にセキュリティ対策の機能が無い、もしくは機能を追加することができない場合でも、セキュリティの脅威から対象の機器を守る必要があります。例えば、システム的なアクセス制御を実施できないIoT機器に対しては、鍵付きBOXに入れる、監視カメラをつける、利用時間以外は電気の供給をストップする、など別の手法での対策を検討します。

これ以外にも、総務省が発行するIoTセキュリティガイドライン[1]の「第3章 一般利用者のためのルール」も併せて確認していただくことをお奨めします。

【IoT機器開発者】

IoT機器を開発・提供する際には、開発事業者がIoT機器特有の性質を理解し、セキュリティ対策を考慮した設計・開発を実施することが重要です。

IoT機器に対するセキュリティ標準としては、総務省の「IoTセキュリティガイドライン」[1]や、IPAの「つながる世界の開発指針」[2]など様々なガイドラインが発行されています。製品分野別では、車載・IoTゲートウェイ・金融端末(ATM)、決済端末(POS)などのセキュリティガイドライン[3]が展開されており、対象となる製品は分野別のガイドラインにも準拠する必要があります。また日々生まれる新しい技術に対してもセキュリティガイドラインは発行されるため、セキュリティの情報収集は常日頃から実施して、設計への反映を検討する必要があります。

まとめ

まとめ

本コラムでは、IoT機器を取り巻く環境や発生しているサイバー攻撃の事例、IoT機器特有の性質やIoT機器のセキュリティ対策について述べました。

IoT機器を利用する際には、IoT機器特有の性質を利用者自身も理解し、基本的な対策を実施しておくことが重要です。

またIoT機器を開発・提供する際には、開発事業者がIoT機器特有の性質を理解し、セキュリティ対策を考慮した設計・開発を実施することが重要です。IoT機器を悪用されることで、被害者だけではなく加害者となる可能性もあるため、セキュリティ対策の考慮が必要です。ただし、世の中のセキュリティに関する技術は日々変化しており、実施しているセキュリティ対策が時代遅れのものになっていることも考えられます。またセキュリティガイドラインも技術の進歩や環境の変化に応じて更新されており、その内容を把握し、対策を実施することは開発者にとっては容易なことではありません。

そこで当社では、日々変化するIoT機器のセキュリティ対策に精通したエキスパートがお客様の設計・開発を支援するサービスをご用意しています。

従来のサイバー攻撃は、情報システムの「情報」を狙うものが主流でしたが、最近では、工場の生産設備に使われている制御システムや、センサー、組込み機器が相互に通信を行うIoT(Internet of Things)のさまざまな機器がサイバー攻撃の標的になり始めています。

本サービスではセキュリティ脅威分析から対策方針の立案、セキュリティ要件定義までご提供します。

新セキュリティ基準に基づくリスク分析や、IoT機器・システム固有のリスク分析を行います。

現状の可視化から内在する漸弱性の発見、対策優先度付け、各製品分野・業界ガイドラインの準拠を支援いたします。

また、当社はIoT機器だけではなく、IoT機器と繋がるシステム全般についてもお客様の課題を解決するためのご支援をしています。

NECソリューションイノベータへお気軽にお問合せください。

NECソリューションイノベータでは、企業や団体のセキュリティ対策をご担当されている方や最新のセキュリティ脅威動向を把握したい方向けに最新の情報セキュリティ10大脅威のそれぞれの概要と対策方法が記載した資料を無料で提供しております。

事例の解説がわかりやすく、対策の見通しに役立つと好評をいただいています。

ぜひご活用ください。

参考文献

- [1]IoT推進コンソーシアム、総務省、経済産業省 IoT セキュリティガイドライン ver 1.0

- [2]IPA つながる世界の開発指針

- [3] 重要生活機器連携セキュリティ協議会(略称 CCDS)公開資料 (製品分野別ガイドライン)

本コラムの関連製品

本コラムの関連製品

従来のサイバー攻撃は、情報システムの「情報」を狙うものが主流でしたが、最近では、工場の生産設備に使われている制御システムや、センサー、組込み機器が相互に通信を行うIoT(Internet of Things)のさまざまな機器がサイバー攻撃の標的になり始めています。

本サービスではセキュリティ脅威分析から対策方針の立案、セキュリティ要件定義までご提供します。

新セキュリティ基準に基づくリスク分析や、IoT機器・システム固有のリスク分析を行います。

現状の可視化から内在する漸弱性の発見、対策優先度付け、各製品分野・業界ガイドラインの準拠を支援いたします。

情報漏えい対策コラムダウンロード

情報漏えい対策強化に役立つ情報を詳細に解説!

このような方へおすすめ

- ・企業のセキュリティ対策をご担当されている方

- ・セキュリティのトレンドを知りたい方

- ・様々なセキュリティトピックスをまとめて読みたい方

内部不正に強いWebシステム、個人情報保護、未知のサイバー攻撃への対処法、企業経営とサイバーセキュリティ、標的型サイバー攻撃の監視、ランサムウェア対策など、情報漏えい対策に関するコラムをダウンロードいただけます。

セミナー・イベント情報

セミナー・イベント情報

資料ダウンロード

資料ダウンロード

企業の情報漏えい対策に役立つ情報をPDF形式の資料として無償でダウンロードしていただけます。

サイバー脅威からお客様の資産・ビジネスを守る

サイバーセキュリティ対応のポイント リーフレット

NECソリューションイノベータのサイバーセキュリティサイトをA4裏表でコンパクトにまとめた紹介リーフレット。

(A4・全2ページ)情報セキュリティ対策の特集/業界トレンド情報をご提供

ホワイトペーパー

-

IT部門 意思決定者を対象

(A4/全8ページ)

とした調査結果レポート -

「終わりなきITセキュリティ対策」

(A4/全4ページ)

に必要な2つの視点とは -

21世紀のセキュリティに

(A4/全6ページ)

AIが果たす役割

情報漏えい対策ソリューション

製品ご紹介リーフレット

本サイトでご紹介している製品のご紹介リーフレットを無料でまとめてダウンロードしていただけます。導入ご検討の際にぜひご活用ください。

-

NonCopy2(A4・全2ページ)

-

4thEye Professional(A4・全2ページ)

-

Tripwire Enterprise(A4・全2ページ)

-

CylancePROTECT(A4・全2ページ)

-

Webコンテンツ保護・情報漏えい対策リーフレット(A4・全4ページ)

サイバー脅威からお客様の資産・ビジネスを守る

サイバーセキュリティ

サイバー攻撃が加速度的に高度化・巧妙化し続ける今、

個所を守るセキュリティ対策だけでは対応することが困難になっています。

NECソリューションイノベータは、エンドポイントからクラウドまでシステムを

知るシステムインテグレータの視点で、組織全体のセキュリティ対策強化と、

お客様のビジネスの継続および重要データの保護をサポートします。