本コラムでは「セキュリティ対策」を目的としたログ管理に焦点をあて、サイバー攻撃の早期検知などセキュリティインシデント対応に不可欠なログ管理の重要性、そしてログ管理の仕組みをどのように導入し活用していけばよいかを説明したいと思います。

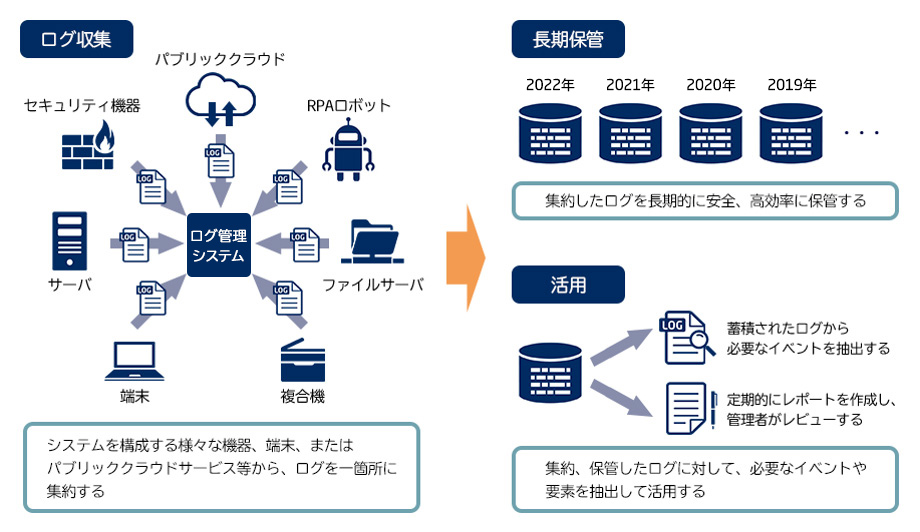

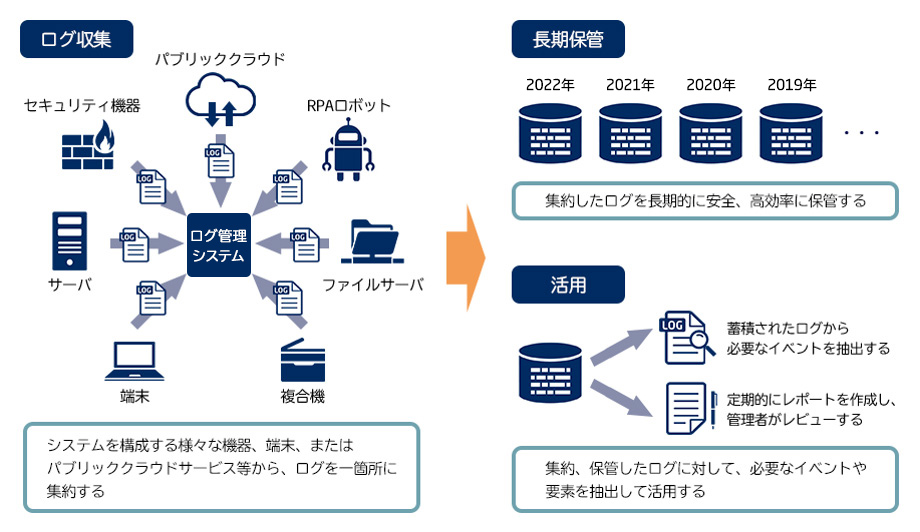

図1:ログ管理の概要

情報セキュリティコラム

情報漏えいの兆候把握、攻撃の早期検知に役立つログ管理の勧め

NECソリューションイノベータ株式会社 森雄喜です。

私は現在、ログの管理や分析を行う製品を使ったソリューションの提案や構築に携わっています。

みなさんは、ログの管理というと何を思い浮かべるでしょうか。ログの管理とはパソコンやサーバ、ネットワーク機器、ソフトウェアなどに関する利用状況や履歴を記録として取得し、保管することを指します。ログの取得対象は様々ですが、オンプレミスの環境だけでなくクラウド環境も対象に含まれます。また、ログの管理をする目的としては「セキュリティ対策」、「監査対応」、「IT統制」などがよく挙げられ、複数の用途でログの管理がなされています。

本コラムでは「セキュリティ対策」を目的としたログ管理に焦点をあて、サイバー攻撃の早期検知などセキュリティインシデント対応に不可欠なログ管理の重要性、そしてログ管理の仕組みをどのように導入し活用していけばよいかを説明したいと思います。

図1:ログ管理の概要

最初に、JPCERT/CCの「高度サイバー攻撃への対処におけるログの活用と分析方法 1.1版」(*1)の以下の記載を紹介します。

高度サイバー攻撃では、情報窃取やシステム破壊など、明確な目的をもって特定の組織を狙う。攻撃の手口は巧妙で、攻撃対象の組織や従業員に関する情報、組織内のシステム環境などを徹底的に調査し、周到な攻撃の準備をした上で、特別に用意した遠隔操作型のマルウエアを送り込み、C&Cサーバを介して攻撃指示を出すことにより、組織内ネットワークの内側から長期間にわたり執拗に攻撃を続ける。

このように高度サイバー攻撃は、巧妙になってきており、ウイルス対策ソフトやFirewallなどの従来の方法だけでは不十分になってきています。いわゆる「システムの監視」が重要になってきていて、その方法として「ログ管理」がポイントになってきています。従来の方法ではシステムの利用者が攻撃に気が付かないことがあるため、その対策としてログ管理が注目を浴びています。

また、「NIST SP800-92 コンピュータセキュリティログ管理ガイド(日本語訳)」(*2)ではログ管理について以下のように記載されています。

ログ管理を行うことには、組織にとっていろいろな意味でメリットがある。十分な詳細を確保したコンピュータセキュリティの記録を適切な期間にわたって保存することを確実にするのに役立つ。ログのレビューおよび分析作業を定例化して日常的に行うことは、セキュリティインシデント、ポリシー違反、詐欺行為、および運用上の問題を発生後短期間で特定することに役立つし、それらの問題を解決するのに役立つ情報を提供する上でも有用である。また、ログは、監査やフォレンジック解析の実行や、組織の内部調査の補助としても役立つし、各種のベースラインを確立したり、運用動向や長期的な問題を明らかにすることにも役立つ。

このようにログ管理の用途やメリットは多岐に渡ることが示されています。

特にセキュリティ観点でのメリットとしては、例えば脆弱性を突かれた攻撃が発生しても、通信ログをはじめとした必要なログを取っていれば、流出した情報や原因の特定、スムーズなフォレンジック調査の実施、さらにインシデント発生に伴う関係各所への通知も正確に行うことができます。またログの定期チェックを行うことでマルウェア感染を早期検知、被害拡大を最小化することもできます。

これらを実現するためには、ログ管理の仕組みが構築されていること、ログを分析するための技術的知識が組織に蓄積されていること、万が一インシデントが発生した場合でもログからインシデントの原因を早期に特定するための運用体制が整備されていることが大切です。

ではログ管理が十分に行われていなかった場合、どのような影響が出るのか実際のインシデント事例を交えて説明します。

ログ管理や分析の必要性が説明されている「サイバーセキュリティ経営ガイドライン Ver2.0」(*3)の「指示5 サイバーセキュリティリスクに対応するための仕組みの構築」では、"対策を怠った場合のシナリオ"として以下の記述があります。

この事例は技術的なセキュリティ対策は行っていたものの、必要なログ保存期間が短かったことで調査など本来実施すべきであったインシデント対応が出来なかったケースです。サイバー攻撃を受けた場合の原因や被害範囲の特定のためには、十分な期間のログを保存すること以外にも、様々な機器をまたがり横断的に分析するためにログを取得する対象機器や種類など、攻撃を受けた場合に実施する調査を想定したログ管理の仕組みを構築することが重要です。

良いログ管理の仕組みを構築するためには、ログを深く知ることが必要です。

ここでは1例として、WindowsOSのイベントログ(セキュリティ)を使ってサイバー攻撃の痕跡確認などを行う際の具体的なログ分析の方法をお話しします。

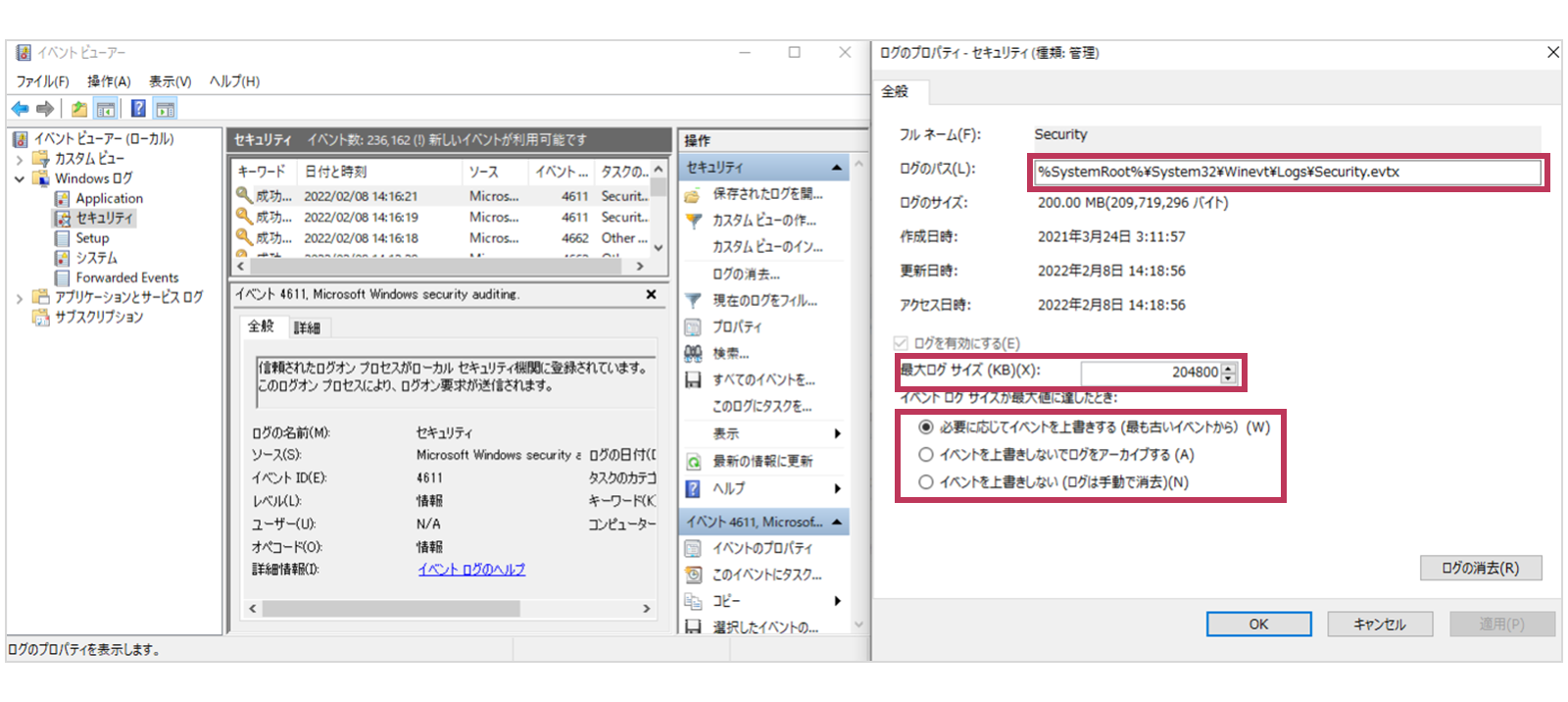

WindowsOS上で発生したイベントは、Windows標準のロギングシステムであるイベントログに記載され、イベントビューアー(eventvwr)と呼ばれるツールで確認や設定ができます。

図2:イベントビューアーとログのプロパティ

Windowsのイベントログには複数のカテゴリ(アプリケーション、システム、セキュリティなど)があり、カテゴリ別に「ログの保存場所」、「ログの最大サイズ」、「ログが最大サイズに達したときの動作」などを設定できます。

手動でログ管理のシステムを構築する場合はSFTPなどでログ管理サーバへイベントログを定期的に送信し、ログ管理サーバ上でテキストデータにパースしたものを定期監視するといった手法がとられます。

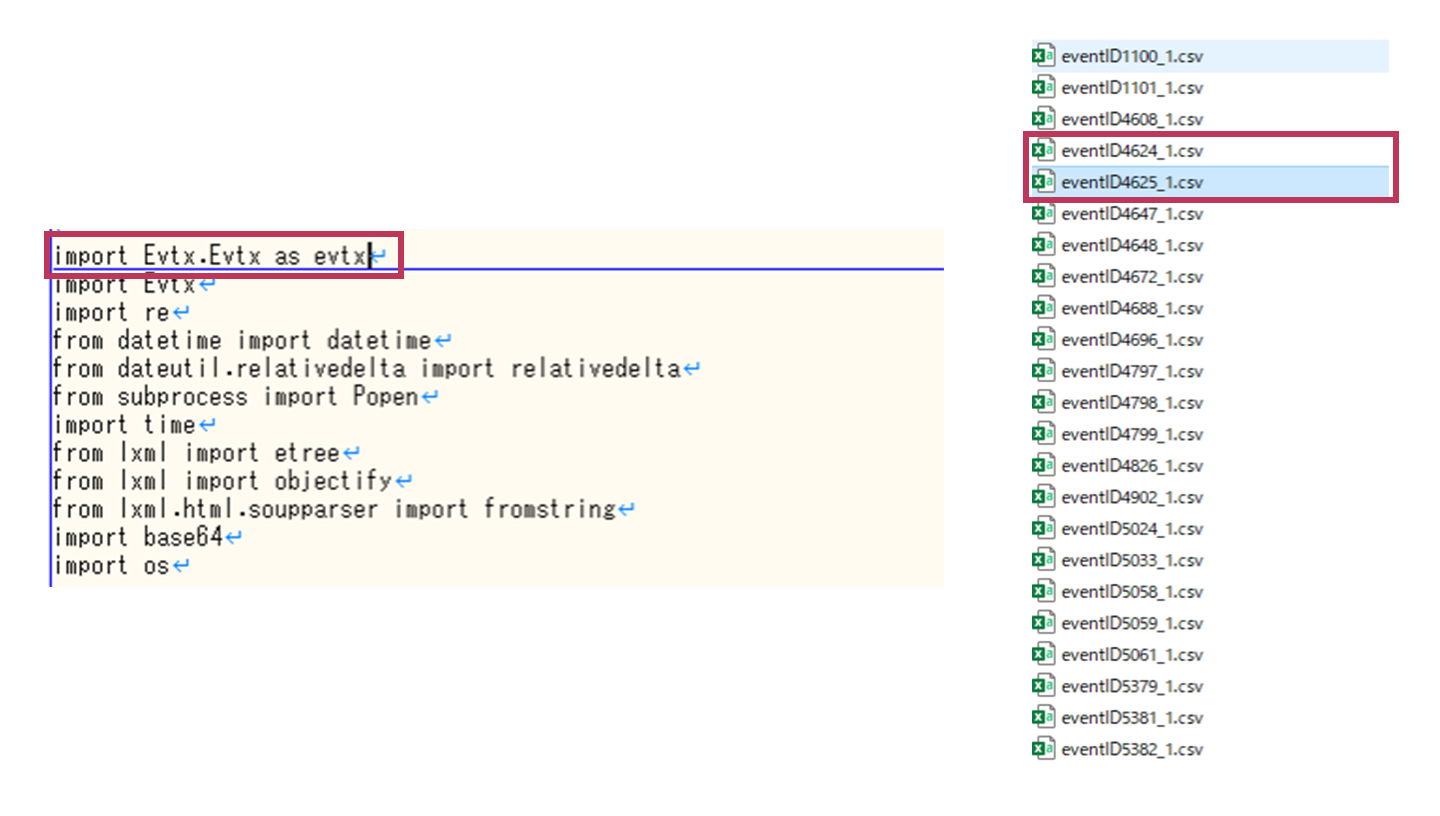

図3はPythonを使ってテキストデータにパースしたセキュリティログをevent code(eventIDと記載)ごとにファイル出力した結果です。このようにeventID毎にデータを整理すると、サイバー攻撃を受けた場合にマルウェアの痕跡が残っている可能性のあるeventID(4624や4625など)を対象に確認を行うといった使い方ができます。

PythonスクリプトでEvtxモジュールをインポートしている様子(左)。テキストデータにパースしたセキュリティログをevent code(eventIDと記載)ごとにファイルに出力している様子(右)

図3:Pythonスクリプトと出力結果

見るべきログが少数であれば以上のような手作業を主とした方法でも対応はできますが、対象の機器が多くなればなるほど機器の種別やOS、メーカによってログの形式やフォーマットが異なるため、タイムゾーンやフォーマットを統一する作業も発生し、ログの管理は大変になります。

例えば認証に関するログでは、Windowsの場合はイベントログ(セキュリティ)にまとめて出力されますが、Linuxの場合はプロトコル毎にログが出力されるファイルやフォーマットが異なるなどの違いがあります。また、分析や運用監視の対象としてよく挙がるプロキシサーバのログの場合は、代理するプロトコルが何で、どこのセグメントからの通信を代理するのかなどの様々なプロキシ設定を予め理解したうえで、ログの出力方法・出力形式を確認する必要があります。

ログに関するこのような背景から、インシデント発生時などに検索がしやすく、迅速に状況を把握するために必要な「ログが一元的に適切に管理されていること」を効率的に実現する手段として、ログ管理製品の導入を推奨します。特に、有償のログ管理製品は多数のログフォーマットに標準で対応しており、レポーティング機能が充実している、という特長があります。

ログ管理製品として、Splunk社が開発しているSplunkやインフォサイエンス社が開発しているLogstorage、インテック社のLogReviといった製品が挙げられますが、今回はSplunkとLogstorageを例にツールの使い勝手を説明します。

SplunkとLogstorageは、ともにログを収集・管理・分析するための有償製品です。

Splunkは自前でダッシュボードを作ったり、クエリを自前で作ったりなど応用範囲が広いことがメリットですが、Search Proccessing Language(SPL)というSplunk社独自のサーチ言語を使う必要があるため、導入にあたっては自社でCSIRTやセキュリティ専任者が必要となるケースが多いです。

図4:SplunkのSPLによる検索とダッシュボード

一方でLogstorageはUIがわかりやすく初心者でも使いやすいことから運用が容易と評判です。また国産の統合ログ管理ツールであることも魅力の一つです。自組織でCSIRTを持っていない組織にオススメです。

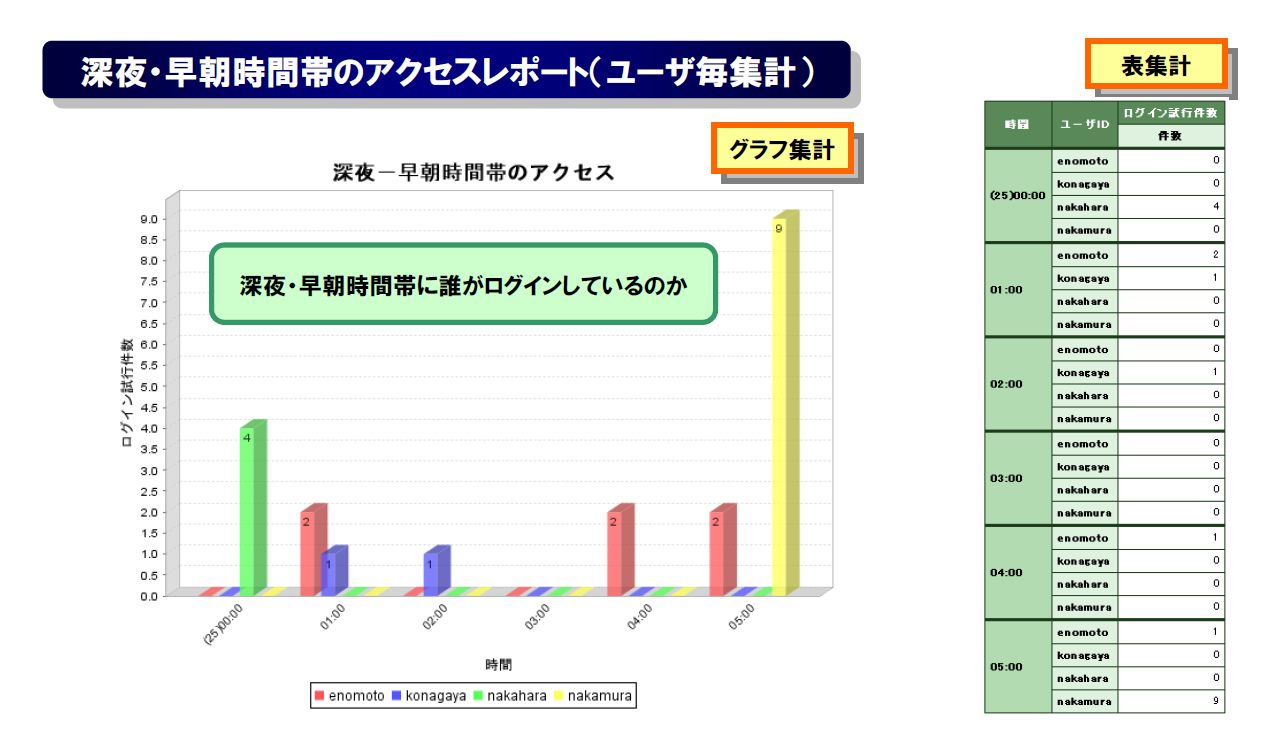

図5:Logstorageによる表集計とグラフ集計①

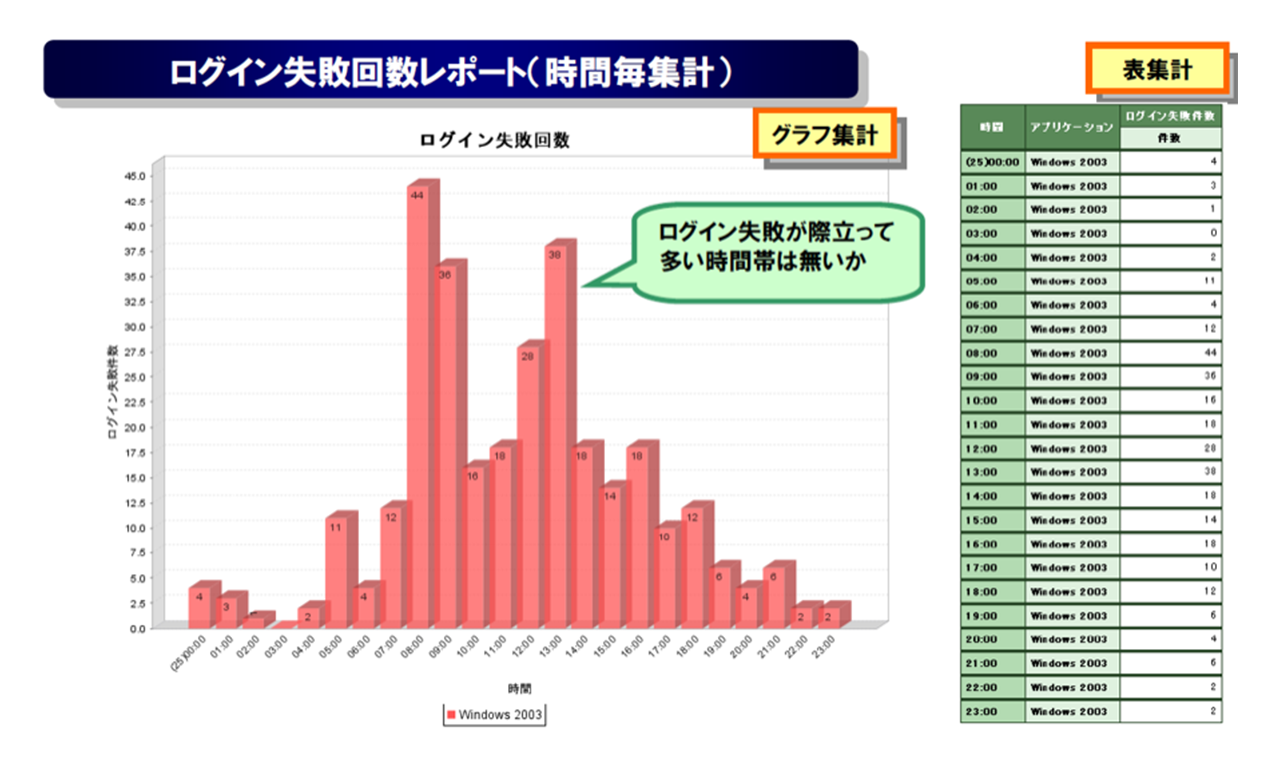

図6:Logstorageによる表集計とグラフ集計②

このようにSplunkやLogstorageなどを活用することで、前述した「ログが一元的に適切に管理されていること」を効率的に実現可能です。

ただし、実現するためにはログ管理を行う目的の明確化と、現在のシステム環境にて収集出来ているログ、不足しているログ、分析したい内容はどのようなものか、などログ管理業務の要件決めが最初に必要です。最後にその内容について触れたいと思います。

ログ管理は、収集や保存に注目が集まりがちですが、必要な情報を必要な時に効率的に取り出し、組織として活用することがその価値であり、そのためにはインシデント発生などに備えて自組織で活用、運用できるようにしておくことがポイントです。

そのためには、最初にログ管理の目的などを含めた業務要件の定義が欠かせません。ログ管理の活用シナリオを整理し、そのために必要なログは何かを明確にします。

この業務要件を疎かにすると、いざインシデントが起きたときに、実は収集が必要であったログの一部が取れていない、期待していたような分析が行えない、などの問題が発生します。このフェーズを確実に実施するためには、それぞれのログに何が記録されているのかを理解することが重要であり、ログ管理に関する専門知識や経験、ノウハウが必要になる作業です。

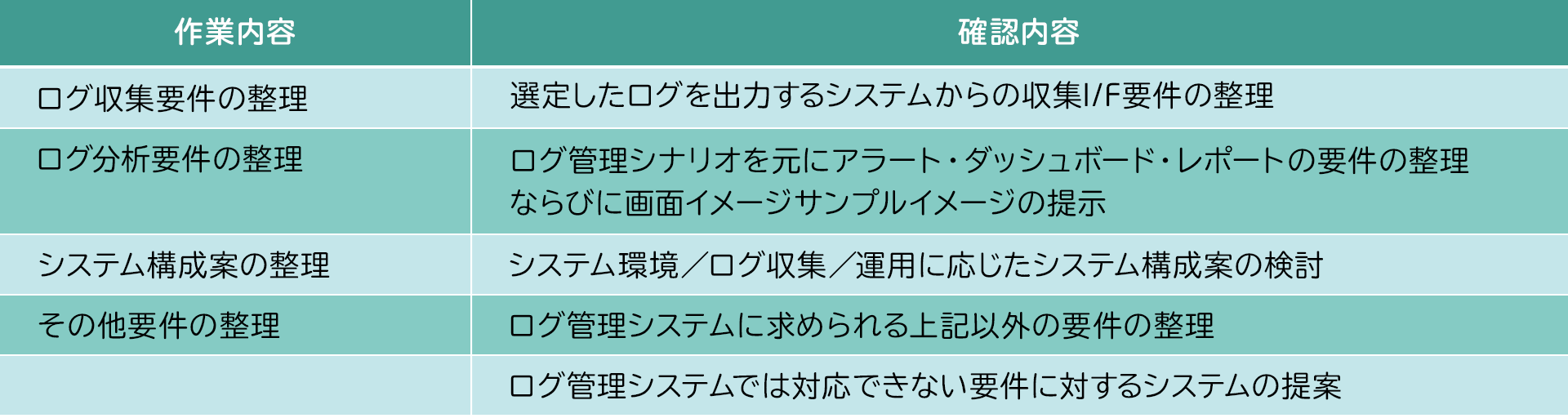

当社では、ログ管理の目的などを含めた業務要件の定義として、自社環境のガイドラインやセキュリティポリシーの確認から収集対象のログの選定、ログ管理方法(ログ管理シナリオ)の整理まで一貫してサポートしています。

次に、定義した業務要件を元にシステム要件を策定します。

このフェーズでは収集対象の機器のログフォーマットの明確化や、運用も含めてどのような分析レポートを出すのかなどを、製品機能を踏まえながら検討していくことなります。また、製品機能だけでは対応できない部分をどのように実装するかについても検討します。

具体的には以下のような内容です。

図7:ログ管理システム要件の策定

このようにお客様の運用や環境に基づくシステムとして十分な検討を行い実装することで、ログ管理の価値である「必要な情報を必要な時に効率的に取り出し、組織として活用すること」が出来るようになります。

当社のログ管理の構築実績は100システム以上あり、「お客様ご自身で必要な時に必要なログをご活用いただけること」を目指して、ログ管理に関する経験やノウハウの豊富なエンジニアがご提案、構築を行っています。

お客様のご要望や環境に応じて詳細な要件を選定する個別カスタマイズのご対応はもちろんですが、当社のログ活用ノウハウを元に作成した標準テンプレートを使うことでコストと期間を抑えた導入が実現できる構築パック「NEC SIソリューション「Logstorage 構築パック」」もご用意しています。

本コラムが当社のソリューションにご興味を持って頂くきっかけになれば幸いです。是非お気軽にご相談ください。

適切なログ管理によりサイバー攻撃や内部不正の迅速な事態把握をサポート。お客様やステークホルダーへの説明などインシデント後の対応にも役立てられます。

このような方へおすすめ

内部不正に強いWebシステム、個人情報保護、未知のサイバー攻撃への対処法、企業経営とサイバーセキュリティ、標的型サイバー攻撃の監視、ランサムウェア対策など、情報漏えい対策に関するコラムをダウンロードいただけます。

企業の情報漏えい対策に役立つ情報をPDF形式の資料として無償でダウンロードしていただけます。

サイバー脅威からお客様の資産・ビジネスを守る

NECソリューションイノベータのサイバーセキュリティサイトをA4裏表でコンパクトにまとめた紹介リーフレット。

(A4・全2ページ)情報セキュリティ対策の特集/業界トレンド情報をご提供

IT部門 意思決定者を対象

とした調査結果レポート

「終わりなきITセキュリティ対策」

に必要な2つの視点とは

21世紀のセキュリティに

AIが果たす役割

情報漏えい対策ソリューション

本サイトでご紹介している製品のご紹介リーフレットを無料でまとめてダウンロードしていただけます。導入ご検討の際にぜひご活用ください。

NonCopy2(A4・全2ページ)

4thEye Professional(A4・全2ページ)

Tripwire Enterprise(A4・全2ページ)

CylancePROTECT(A4・全2ページ)

Webコンテンツ保護・情報漏えい対策リーフレット(A4・全4ページ)

サイバー脅威からお客様の資産・ビジネスを守る

サイバー攻撃が加速度的に高度化・巧妙化し続ける今、

個所を守るセキュリティ対策だけでは対応することが困難になっています。

NECソリューションイノベータは、エンドポイントからクラウドまでシステムを

知るシステムインテグレータの視点で、組織全体のセキュリティ対策強化と、

お客様のビジネスの継続および重要データの保護をサポートします。

情報漏えい対策をお考えの企業様へ

お問い合わせ・ご相談フォーム

「すでにセキュリティ対策はしているつもりだが、対策に漏れがないか不安だ」

「セキュリティをより強固にするため複数の施策を組み合わせたいが、機能の重複などがあって迷っている」

など、情報漏えい対策についてのご質問・ご相談などございましたら、何でもお気軽にお問い合わせください。