サイト内の現在位置

Akamai Guardicore Segmentation

システムのあらゆる通信を可視化し制御する

マイクロセグメンテーションソリューション

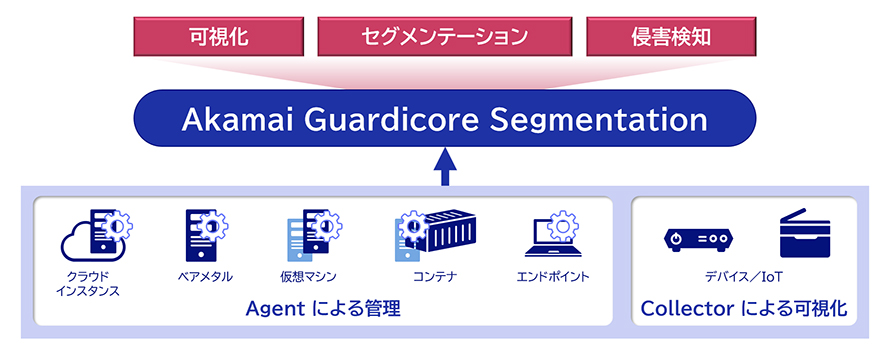

Akamai Guardicore Segmentationは、オンプレからマルチクラウド環境など、幅広い環境でマイクロセグメンテーションを提供し、サイバー攻撃によるマルウェアやランサムウェアの拡散を防御します。

特長

既存のネットワーク構成を変更することなく、プロセスレベルの通信可視化やアクセス制御を提供する、ソフトウェアベースのマイクロセグメンテーション

ネットワーク変更不要

既存のネットワーク構成を変更せずにマイクロセグメンテーションのレイヤ―を構成

広範な動作環境をサポート

レガシー環境からクラウド環境、Docker/K8S等のコンテナ環境までサポート

ラベルベースのポリシー管理

サーバーの役割に応じてポリシーを管理できるIdentity based segmentationを実現

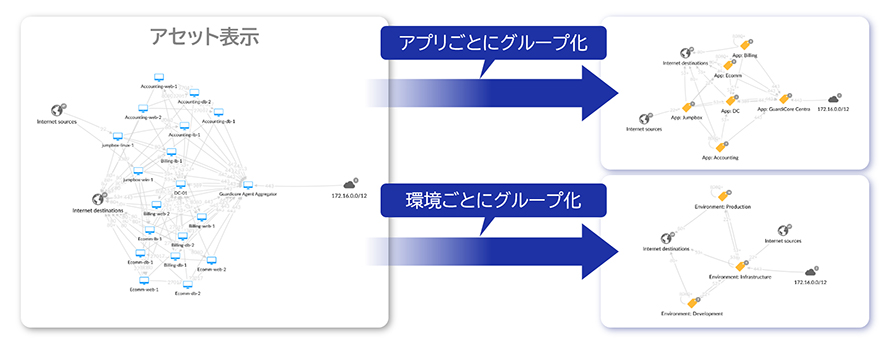

主な機能① 通信・デバイスの可視化とラベリング

各サーバにインストールするエージェント等により、通信を可視化します。各アセットには、役割、環境、アプリケーションに関する属性のラベルの他、任意のラベルを付けることができます。ラベルによるグループ化を活用することで、様々な視点でシステムを俯瞰し管理することができます。

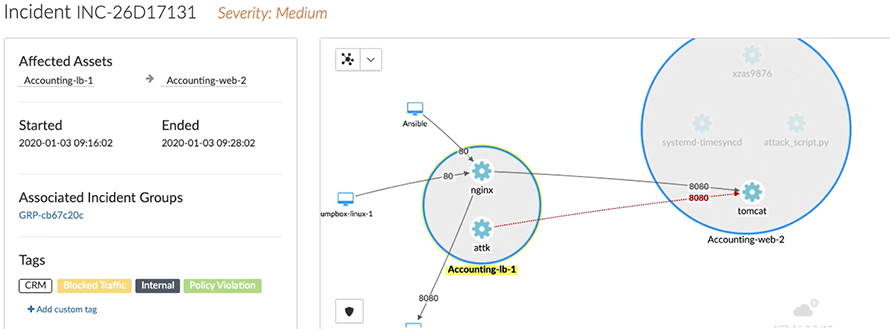

主な機能② 通信制御ポリシーによるネットワークフロー制御

ラベルやアセットごとの通信制御のポリシーを設定することで、不正な通信の遮断やアラートが可能です。不正アクセスの検知はプロセスレベルで行うことができ、IPアドレスやポートが正しくても、実行プロセスが許可されていない場合、通信を遮断しインシデントを発行させることができます。

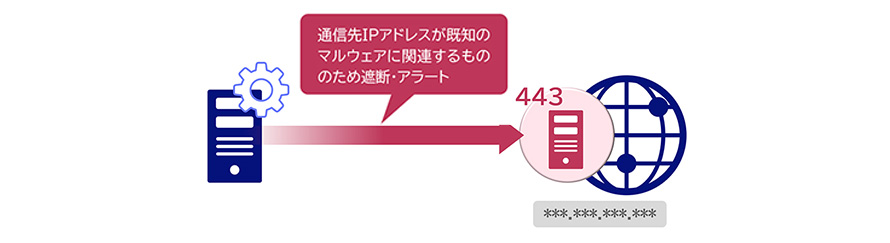

主な機能③ レピュテーション分析やInsight機能

脅威インテリジェンスを利用して、ドメイン名、IPアドレス、ファイルハッシュのレピュテーションに基づくアラート通知やポリシー制御を行うことが可能です。

また、オプションのInsight機能では、エージェントのOSquery機能を利用し、SQL言語で各エージェントから情報収集ができます。OS脆弱性を持つ機器の検出など、サイバーハイジーンに活用可能です。

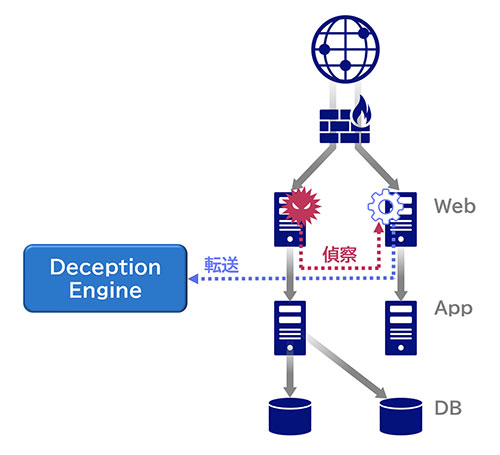

主な機能④ 攻撃の分析とハニーポット

失敗した接続をラテラルムーブメントの試みとして扱い、動的ハニーポット(Dynamic Deception)が応答することにより、攻撃者に内部でプレーさせ、貴重な脅威情報を収集します。

ライセンス体系

対象のサーバやPC等の台数等に応じた年間金額となります。

詳細はお問い合わせください。

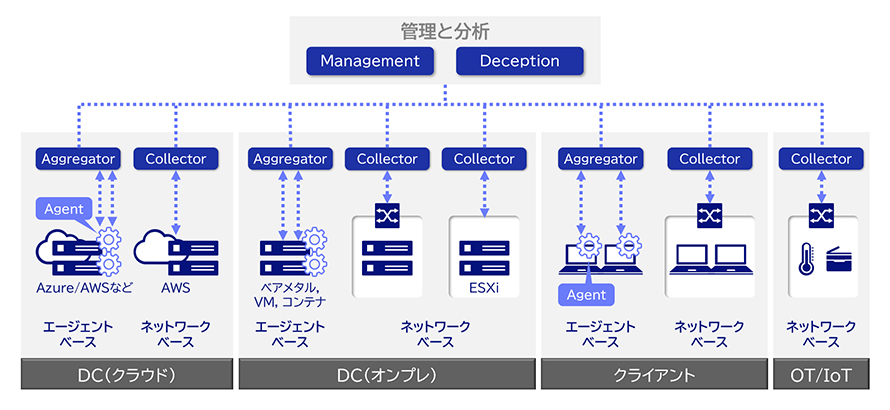

システム構成

以下のコンポーネントから構成されます。

- Management(管理):UIやAPIを含めた全体管理機能の提供

- Deception(ハニーポット):ネットワーク全体でのハニーポット機能の提供

- Collector(ネットワーク情報収集):Agentが関連しない通信の情報をスイッチと連携して収集

- Aggregator(Agent管理):AgentとManagementをつなぐ中間コンポーネント

- Agent(デバイスの情報収集及び通信制御):OSにインストールする軽量コンポーネント

動作環境

OSにインストールするAgentは広範な環境をサポートしています。

- Windows

- Linux

- macOS

- UNIX

フロー情報をCollectorによってスイッチと連携して収集することも可能です。

詳細はお問い合わせください。