BCPの考え方

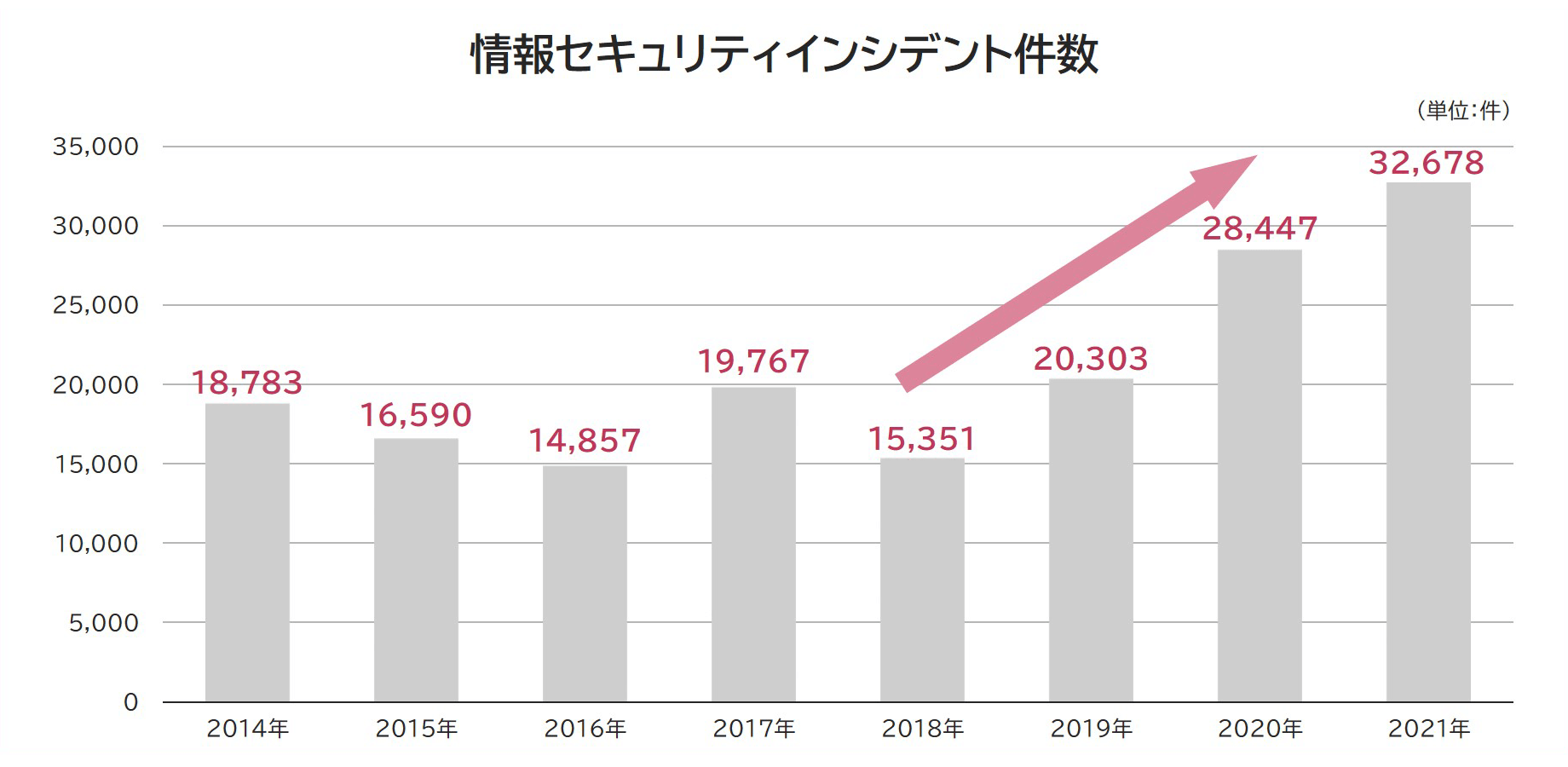

次にBCPについて考えてみます。BCP(Business Continuity Plan)はその名の通り事業を継続するための計画です。BCPでは、脅威に対して以下の2面から対策や行動を考え、計画しておくことになります。

①いかにして被害を小さくするか(被害を発生させないか/被害を拡大させないか)

②被害が発生してしまったとしてもいかにして早く復旧するか

サイバー攻撃の脅威をイメージしてみると、まずやるべきことは攻撃による被害を予防/防止することです。しかし巧妙化するサイバー攻撃を完全に防ぐことは簡単ではありませんので、防げなかった場合(被害が発生した場合)の対応も合わせて考えておく必要があります。

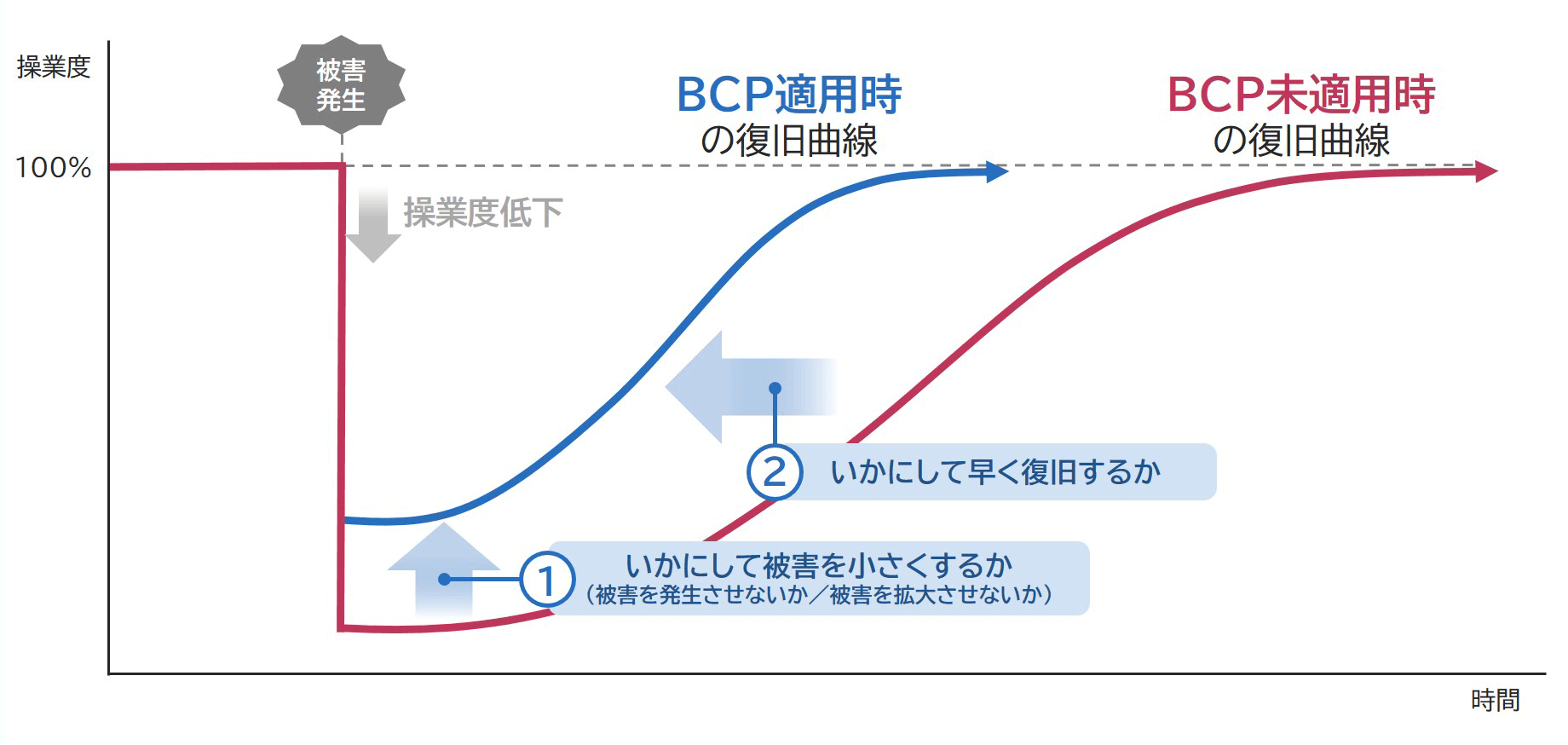

図2のグラフで示す通り、この2面の検討を行うのと行わないのとでは、最終的な復旧の早さが大きく異なってきます。

図2:BCP適用時の復旧曲線

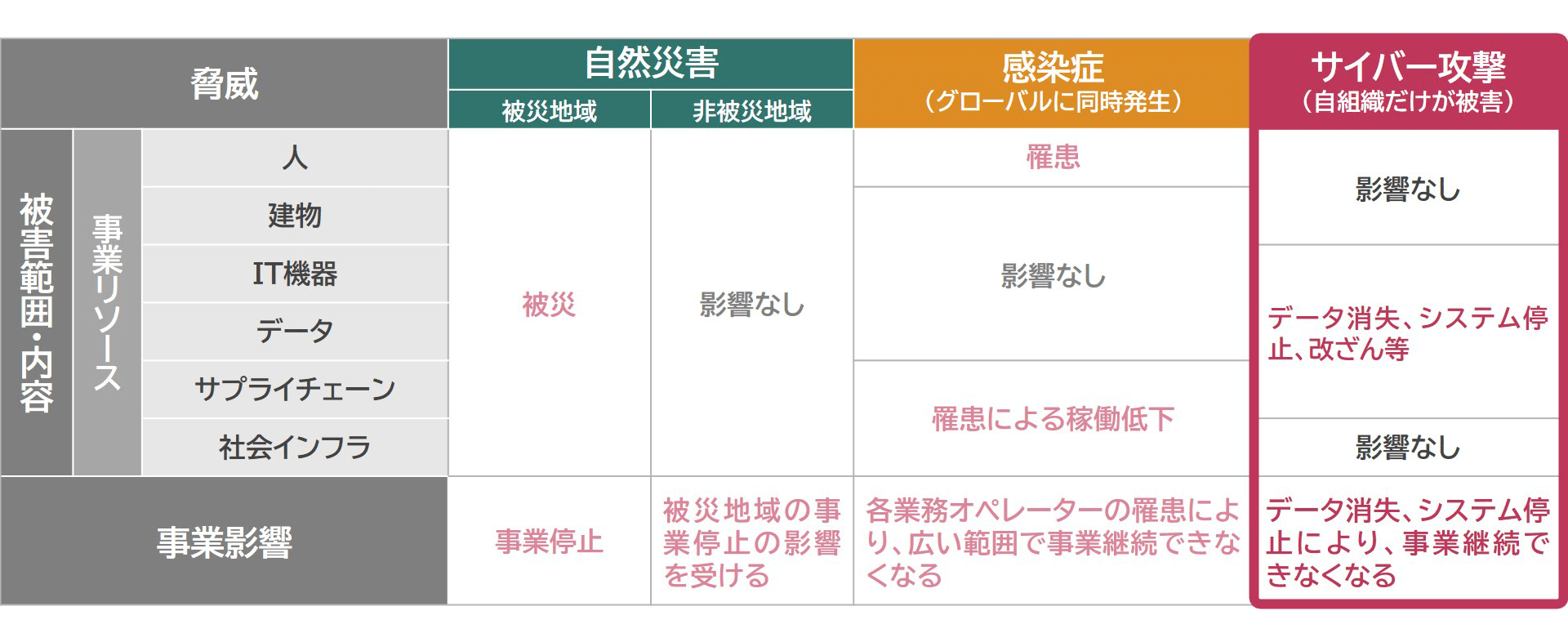

また、図3は脅威と被害の影響範囲について整理したものです。サイバー攻撃による被害の場合、地震等の災害と異なり、場所によらず被害を受ける可能性があります。災害に強い堅牢なデータセンターにシステムを設置していても、サイバー攻撃やランサムウェアに侵入されれば瞬く間に大きな被害が発生します。さらに他の組織が同じ様に被害をうけているわけではなく、被害の対象は自組織や自組織に関係するサプライチェーン等に限定されることが多いため、できるだけ早く復旧することが求められます。つまり、経営の面からもサイバー攻撃に対するBCP(IT-BCP)を策定しておくことは非常に重要です。

図3:事業上の脅威と被害の影響範囲

サイバー攻撃に対するBCP(IT-BCP)で検討すべきポイント

①被害を最小限に抑える対策

サイバー攻撃による被害をできる限り少なくするため、以下の3つの視点で対策を行うことをお勧めします。

- Ⅰ)予防:被害を予防すること

- Ⅱ)検知:インシデント発生をすぐに検知して被害の拡大を防ぐこと

- Ⅲ)特定と対応:被害の影響範囲を特定して速やかに必要な対応を取ること

Ⅰ)予防

システムに対するセキュリティ対策が考えられます。普段からサイバー攻撃に対するセキュリティ対策を実施しているのであれば、その活動を継続することがIT-BCPにおける「予防」に繋がります。サイバー攻撃はセキュリティ対策の弱いところから侵入し、広がっていきます。つまり自組織に関係するサプライチェーン全体で「予防」を考えていくことが大切です。

Ⅱ)検知

インシデント発生を速やかに気づけることが重要です。例えばウイルス対策ソフトによる検知やログ監視ツールによるチェック、SOC(Security Operation Center)といった組織や機能を持つことで、検知のスピードも上がり、見落としも防ぐことができるでしょう。

Ⅲ)特定と対応

インシデント発生時における被害規模の把握や分析、対応の検討といったインシデントハンドリングを行えるようにしておくことが求められます。インシデントハンドリングについては、CSIRT(Computer Security Incident Response Team)と呼ばれる組織を構築しておくことが理想ですが、自前で構築できない場合は、外部事業者から有事の際のインシデント対応についてアドバイスをもらえるようなサービスを契約しておくことも考慮しておくとよいでしょう。前述の「検知」や「特定と対応」を行う機能を何らかの形で保持しておくことがポイントです。

サイバー攻撃に対するBCP対策(CSIRT、SOCとは)

◆SOCとは

24時間365日体制でネットワーク機器やサーバ等のシステム・デバイスを監視し、サイバー攻撃の検知やログの分析、対応策のアドバイス等を行う組織。

◆CSIRTとは

緊急対応(インシデントハンドリング)の実務を行う組織。

- モニタリング(事象の検知、報告受付)

- トリアージ(事実確認、対応の判断)

- インシデントレスポンス(分析、対処、エスカレーション、連携)

- リスクコミュニケーション(報告、情報公開)

SOCはインシデントの検知(被害拡大防止)に重きが置かれており、

CSIRTはインシデント発生時の対応(速やかな復旧)に重きが置かれている点が異なる。

ここまで、サイバー攻撃等に対する被害を最小化するための対策を説明しました。予め準備しておき、被害を抑えることが最初のステップとして重要です。

②被害からの迅速な復旧のための活動

次に、サイバー攻撃による被害が発生した場合の対応について説明します。

サイバー攻撃への対応は、ただ被害を受けたシステムを復旧すればよいわけではありません。被害範囲の調査や攻撃を受けた原因(脆弱性)の分析と対処等も合わせて行う必要があります。特に原因の分析と対処をしなかった場合、再び同じ攻撃を受けてしまうことも考えられるため、実施すべきことと考えます。この点は、災害等によって壊れたシステムを復旧するのとは少し対応が異なります。

システム復旧のために、バックアップしているデータをリストアすることになりますが、バックアップデータの保管場所も注意しておく必要があります。ランサムウェア等によりバックアップデータも同時に被害を受けないよう、物理的/論理的に切り離された場所に保管しておかなければなりません。

このような、システムの復旧のための活動を迅速に行うためには、復旧のことだけを考えていては駄目です。システムの被害が事業停止に及んでいることを判断した上で、IT-BCPとして活動するための「体制構築」「IT-BCPを発動するための判断」「組織外への発信」等の活動がしっかりと行えることが迅速な復旧に繋がります。これらの活動を行うためのルールを平時から決めておく必要があります。

被害発生時に求められる対応を行うために、以下の3つの事項を平時から検討しておくことを推奨します。

- Ⅰ)被害発生時の指揮命令・原因分析・復旧体制の構築

- Ⅱ)IT-BCP発動判断基準の定義

- Ⅲ)組織外への発信対応基準の定義

Ⅰ)被害発生時の指揮命令・原因分析・復旧体制の構築

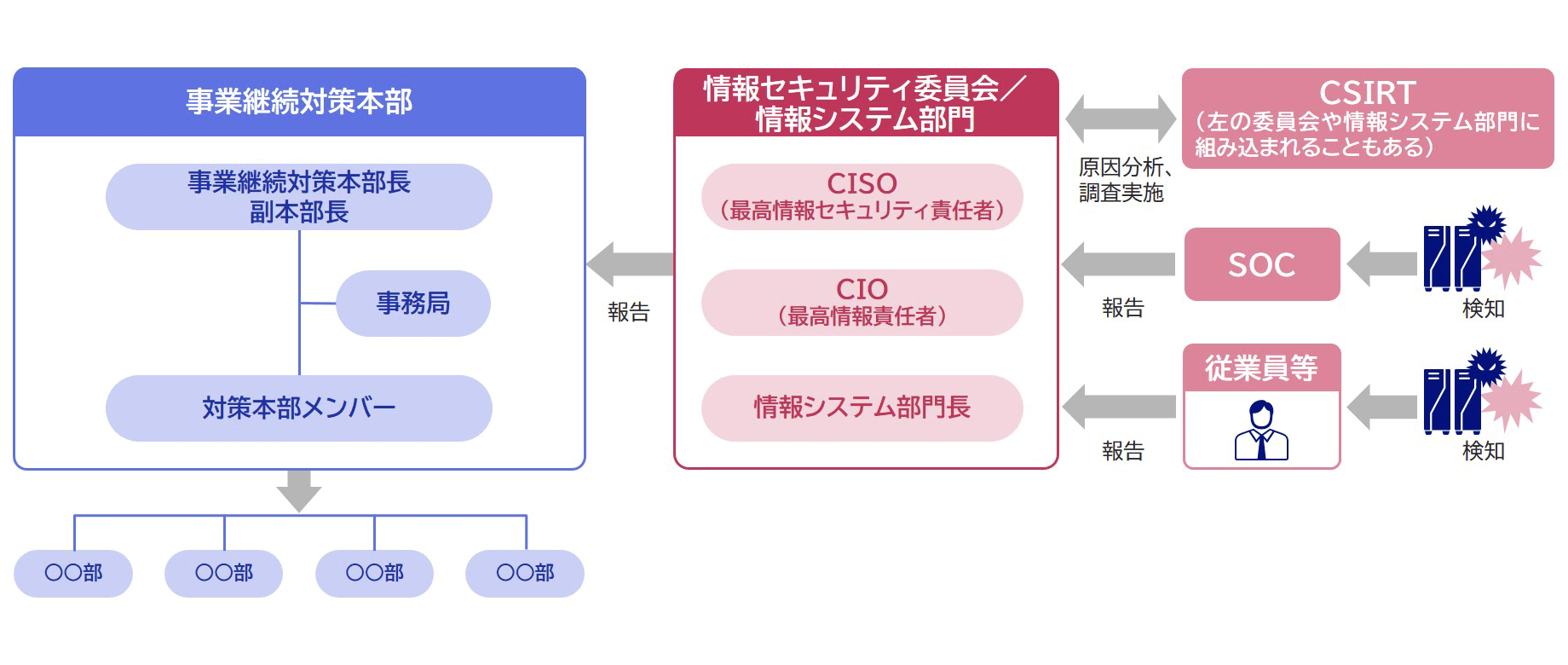

「被害を検知すること」「被害の原因分析を行うこと」「それらと連携しシステムを復旧すること」を行う組織として情報システム部門の他にSOCやCSIRTといった組織が体制に含まれることが考えられます。被害が大きい場合は事業継続という目線で組織内全体への周知や指揮命令を行う対策本部等の機能が必要です(図4)。

例えば、ある情報システムの障害が発生した場合、まずは情報システム部門と連携したSOC/CSIRTの中で対処を進めていきますが、組織内の実業務に影響が出ていると判断された場合には、組織全体で事業継続に取り組む必要が出てきます。その場合、組織の対策本部が登場し、指示を出していかなければなりません。

ここでも、自組織だけでなく、関係するサプライチェーンも含めた全体で対処を進めていく必要がありますので、あらかじめサプライチェーンとの間で有事の際の体制について話し合っておくとよいでしょう。

図4:サイバー攻撃に対するBCP体制図(イメージ)

Ⅱ)IT-BCP発動判断基準の定義

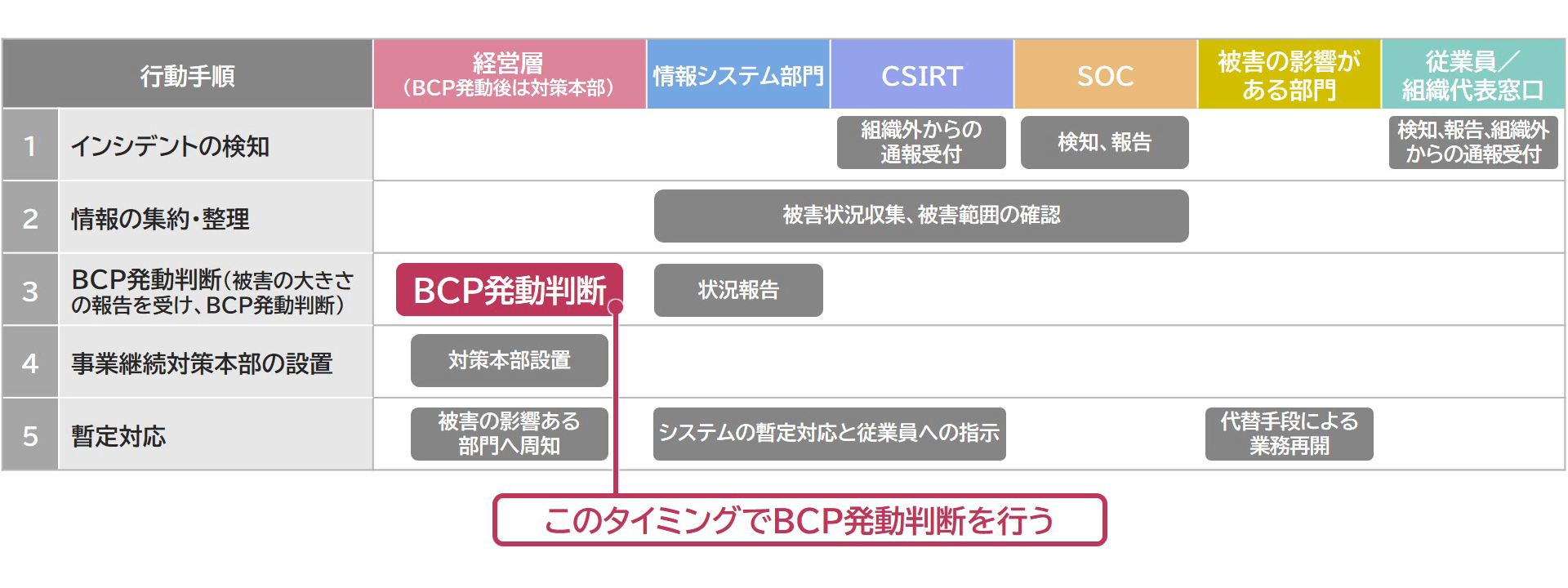

次に、情報システムの障害が、組織内の実業務に影響を及ぼしているかどうか(=対策本部が登場しIT-BCPとして対応を行うのかどうか)を判断する基準を用意しておく必要があります。

流れとしては、情報システム部門がインシデントの発生状況や被害の影響を収集・整理した上で、経営層に「必要な情報」をエスカレーションします。ここでは全ての情報を報告するのではなく、「IT-BCP発動の判断を行うために必要な情報」を選別した上で報告することになります。つまり「何をもってIT-BCP発動を判断するのか」の判断基準をしっかりと定義しておくことが大切です。

例えば「組織内の全部門に関係する基幹システムの復旧に半日以上かかると見込まれた場合」や「製品を生産する工場のうち、複数の工場が生産停止になった場合」等、組織によって基準は異なります。自組織にとっての判断基準を検討しておいてください。また、図5のように、IT-BCP発動判断は、被害の全貌がおおよそ見えた段階で行うという流れを意識しておくことも重要です。

図5:情報セキュリティインシデント発生時の対応(初動)とIT-BCP発動判断の関係性

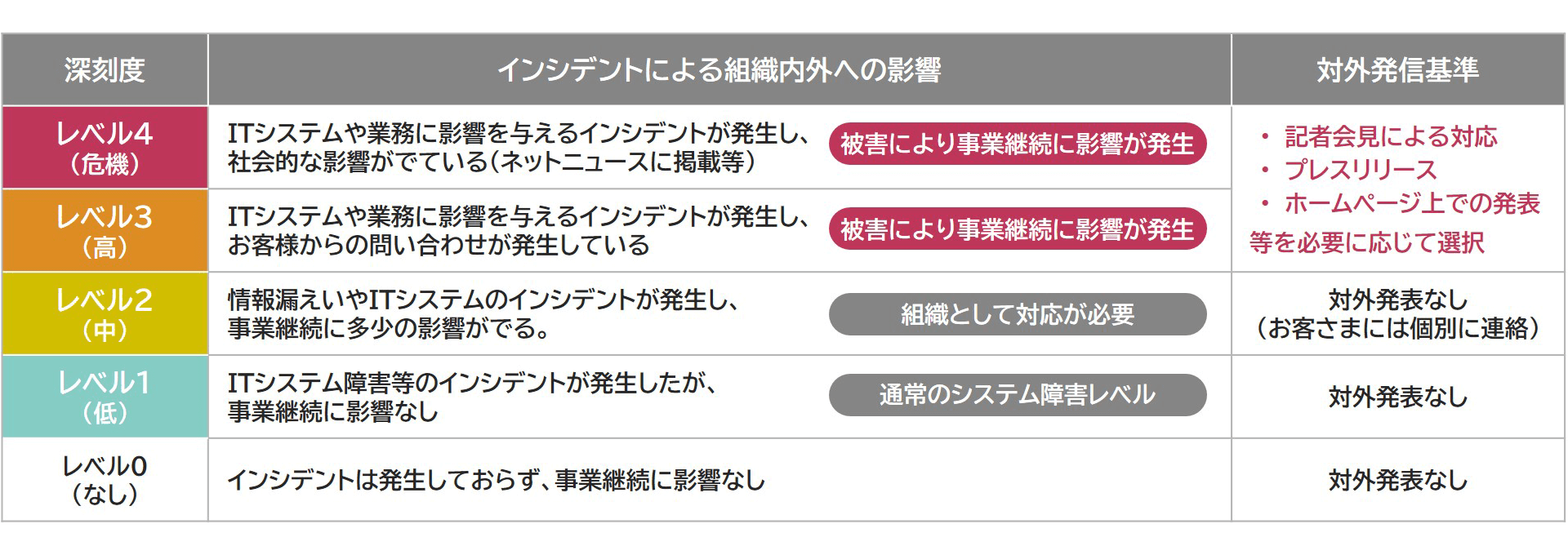

Ⅲ)組織外への発信対応基準の定義

このような有事の際は、組織外に対して被害状況や復旧見込みを発信する必要がある場合もあります。ただし、発信の仕方は様々であり、顧客への個別通知やホームページへの掲載、プレスリリースの発信や記者会見等、その被害の大きさによって、しかるべき対応を行う必要があります。

この対外発信の対応基準もあらかじめ決めておき、有事に困らないようにしておくことが望まれます。

図6に対外発信基準の一例を載せています。先ほどのIT-BCP発動基準と同様、各組織によりこの基準も変わります。どのような場合にプレスリリースを出すのか、記者会見を行うのか等を考えておくとよいでしょう。

図6:対外発信基準(例)

ここまで、サイバー攻撃に対するBCP(IT-BCP)で検討すべきポイントについて、2つの視点から説明を行いました。

「①被害を最小限に抑える対策」と「②被害からの迅速な復旧のための活動」のどちらか片方だけでは事業継続は不十分です。両輪を回すことでIT-BCPが活きてくることになります。

BCPの運用

前述のIT-BCPで検討すべきポイントは、有事の際を想定した事前準備と発生時の対応について述べたものであり、IT-BCPを策定する上では重要なポイントです。

一方で、BCPは策定しただけでは効果を発揮しません。そのBCPを組織内に定着化させ、従業員が使えるようになっておかなければ意味がないのです。

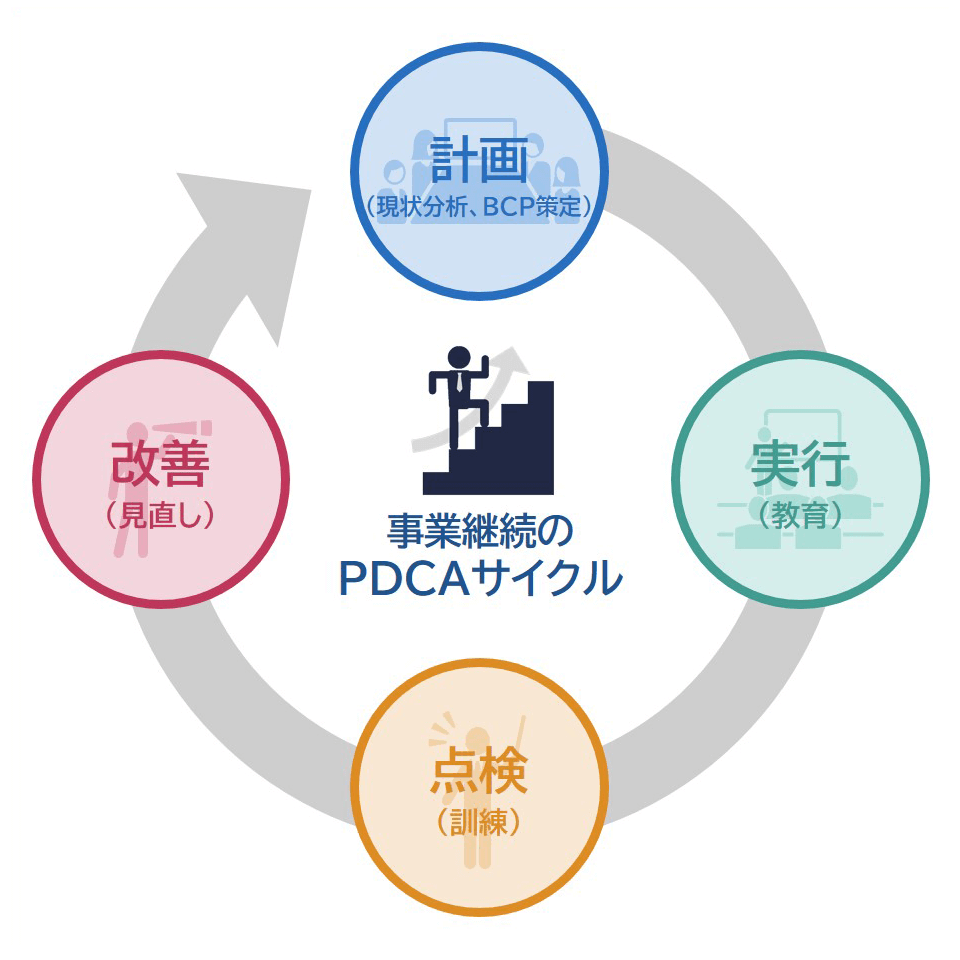

定着化のための活動としては、「教育」「訓練」等があります。「教育」によりBCPを理解させ「訓練」により実際に行動できるかを確認する。この定着化活動がないとBCPは絵に描いた餅になってしまいますので、しっかりと行う必要があります。

また、教育や訓練を行うと、策定したBCPの内容に関して違和感や改善点が見つかると思います。教育や訓練の後にBCPの見直しを行い、BCPのPDCAサイクルが1サイクル回ったと言えます。(図7参照)

図7:事業継続のPDCAサイクル

また、BCPの見直しのきっかけは「教育」や「訓練」以外にもあります。業務内容の変化、システムの変化、新たなセキュリティ対策の導入、組織外からの要請等、組織や事業を取り巻く環境は日々変化しています。このような変化もBCPに反映していく必要があります。

こう考えると、BCPは策定したところが終わりではなくスタートであり、組織の事業が続く限り、継続的に改善を図っていく必要があるものなのです。

サイバー攻撃に対するBCPは情報システム部門だけが考えればよい、と思っている方もいらっしゃるかもしれませんが、そんなことはなく、経営層を含め組織全体で検討していかなければならない、重要なものなのです。

まとめ

まとめ

本コラムでは、サイバー攻撃に対するBCP(IT-BCP)を考える上での考え方のポイントやその後のBCP運用に関する取り組みについて説明してきました。

これまで自然災害のBCPに取り組んできた組織は多くあると思いますが、情報システム無くして組織の事業は成り立たず、その情報システムにとって大きな脅威となるサイバー攻撃への対応は、今すぐにでも取り組まなければなりません。

本コラムでは「①被害を最小限に抑える対策」と「②被害からの迅速な復旧のための活動」の2つの面をBCPに盛り込むことや、サイバー攻撃に対するBCP(IT-BCP)で重要な「被害発生時の体制」「発動判断基準」「組織外への発信」等について説明しました。さらに、教育・訓練・見直しといった運用の必要性についても述べてきました。組織全体でこのような運用活動に取り組まなければなりません。

既に自然災害等のBCPを策定されている組織では、既存のBCPを流用しながらサイバー攻撃への対応も検討することができるでしょう。独立したBCPをいくつも作るのは非効率です。BCPを策定することが目的ではなく、事業を続けることが目的です。目的を取り違えないように意識しながらBCP活動に取り組んでください。

このようなBCPの策定や運用について、どう進めたらよいのか悩まれているお客様に対し、弊社ではBCPの策定や運用を支援するサービスをご用意しております。NECソリューションイノベータにお気軽にお問い合わせください。