自動車サイバーセキュリティ対策の重要性

近年は自動車システムの高度化が進み、さまざまなメーカーがコネクテッドカーの開発に取り組んでいます。コネクテッドカーはICT機能を有する車であり、インターネットを介して車両の運用に関する情報を得られる点が特徴です。たとえば、事故を起こしたときにオンラインで自動的に通報する、盗難された車両の位置情報を取得するといったことが可能です。現在では各メーカーがコネクテッド化を進めているため、今後さらに便利な機能を有する自動車が増加すると考えられます。

このようなコネクテッドカーの登場は、人々のカーライフをより快適に、かつ安全にしてくれる一方で、サイバー攻撃のターゲットとなるリスクが懸念されています。通信ネットワークを利用するため、サイバー攻撃の対象となる可能性は十分あり、過去には自動車がハッキングに遭った事例も存在します。自動車サイバーセキュリティ対策が重要な理由は、人命にかかわるためです。ネットワークを介して車両のコンピューターに侵入されると、走行中の自動車を制御できなくなり、大きな事故につながりかねません。自動車に搭載されているコンピューターは、ブレーキやトランスミッションなどの制御を担っています。サイバー攻撃によって乗っ取られると、ブレーキがきかなくなる、エンジンの出力が出なくなる、といった事態に陥る可能性があり、事故に直結します。このような事態を回避するため、企業は適切な自動車サイバーセキュリティ対策を行わなくてはなりません。

サイバーセキュリティ(CS)法規「UN-R155」とは

サイバーセキュリティ法規「UN-R155」は、自動車を対象とするサイバー攻撃の脅威を回避できるよう、対策を義務付けた法規です。国連欧州経済委員会に属する自動車基準調和世界フォーラムが打ち出しました。これを受けて、日本でも2021年1月にUN-R155を導入しました。今後は、段階的に規制が適用されていきます。

そのため、自動車メーカーは法規の内容を正しく理解し、基準を満たした車の開発と生産をしなくてはなりません。適用が始まると、日本や欧州などにおいて基準を満たしていない車両を販売できないためです。

「UN-R155」はいつから適用されるのか

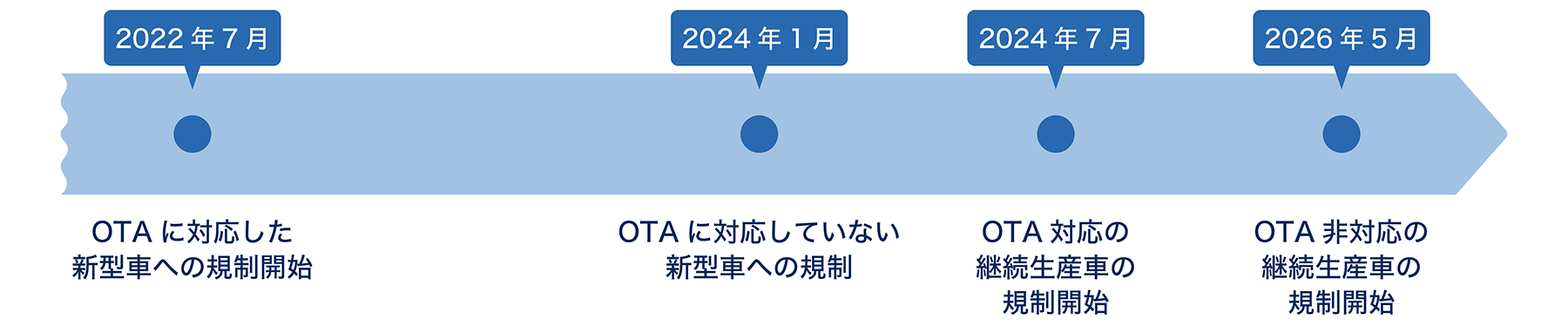

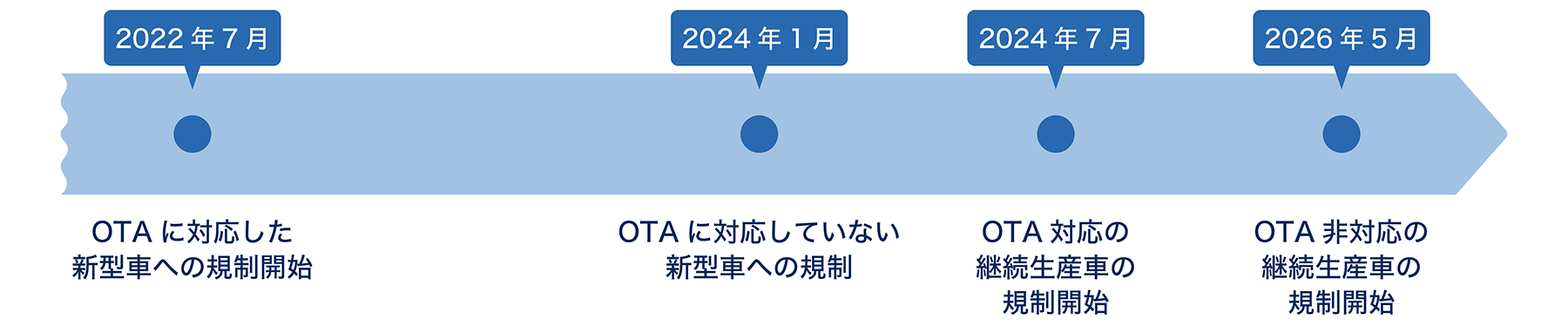

UN-R155はすでに施行されていますが、適用は始まっていません。いきなりすべての自動車に適用すると混乱を招きかねないため、段階的に適用されます。

第一段階として、2022年7月からはOTAに対応した新型車への適用が開始しています。OTAはコネクテッドカーの土台となる技術であり、無線でデータをやり取りするテクノロジーです。2024年1月からはOTAに対応していない新型車への規制が始まり、同年7月以降はOTA対応の継続生産車に、2026年5月からはOTA非対応の継続生産車が適用対象になります。

サイバーセキュリティ(CS)法規「UN-R155」の要求事項

UN-R155の要求事項として、CSMSの構築と車両型式認証取得に向けたサイバーセキュリティ性能の実装が挙げられます。自動車メーカーは義務としてCSMSを構築し、国土交通省が要件を満たしているかチェックを行います。

CSMS(Cyber Security Management System)の構築

CSMSは、サイバーセキュリティマネジメントシステムのことで、効率的にサイバーセキュリティのリスク管理を行う仕組みを指します。国土交通省においても、リスクに対する管理の実施やソフトウェアアップデートの管理体制確保などを、法規への要件として定めています。CS法規の審査は2段階あり、ひとつめがCSMSの構築です。構築されたCSプロセスに問題はないか、適切に管理や運用が行われているかといった部分を審査します。審査をクリアすると、CSMS適合証明書が発行されます。

CSMS構築により法規の要求事項を満たせるだけでなく、運用によって企業が得られるメリットも多々あります。サイバーセキュリティ管理体制を強固にできるのはもちろん、企業として社会的な責任を果たしていることを外部へアピールできます。

車両型式認証取得に向けたサイバーセキュリティ性能の実装

CSMSを構築したら、車両型式認証を取得します。認証を取得するには、サイバー攻撃の脅威から自動車を守れるだけの性能を確保している必要があります。車両型式審査では、CSMSを踏襲した運用が行われているかどうかがチェックされます。CSプロセスが適切に運用され、安全性を担保できる性能が確保されていると判断されたら車両型式認証を取得できます。なお、審査を受けるにはCSMS適合証明書が必要であるため、飛ばして審査を受けることはできません。

国際標準規格「ISO/SAE 21434」とは

ISO/SAE 21434とは、自動車のサイバーセキュリティ対策について定めた国際標準規格です。CSMSの適合証明書を取得するには、ISO/SAE 21434に基づく組織づくりやルールの策定が欠かせません。同規格は、スコープや用語と略語、全体的なサイバーセキュリティ管理、リスクアセスメント手法など、全15の章から成り立っています。そのなかで、サイバーセキュリティに関連するフェーズは7つ存在します。

なお、CS法規と同規格は適用範囲が異なる点にも注目です。CS法規は、OEMやサプライヤーのサーバーなど車両以外の外部インフラも適用範囲内です。一方、同規格はあくまで自動車本体の電子システム、情報系システムが対象である点が異なります。そのため、対象となるのは車両に搭載されているECUをはじめ、カメラやレーダーなども対象です。一方、メンテナンスツールや外部ストレージ、メディアなどは対象となりません。

NECソリューションイノベータでは機能安全規格(ISO26262)実践支援サービスを提供しております。

活動計画に基づき、機能安全規格対応に必要な成果物の作成や設計内容の改善、現場対応する作業員への指導を行います。

「ISO/SAE 21434」における7つのフェーズ

ISO/SAE 21434を構成する15の章において、サイバーセキュリティに関連するのは7つのフェーズです。

1:全体的なサイバーセキュリティ管理

リスクマネジメント規格に則った、組織全体でのサイバーセキュリティ体制の構築が必要です。組織におけるサイバーセキュリティの方針やルール、管理プロセスなどについて記載されています。

2:継続的なサイバーセキュリティ活動

サイバーセキュリティのモニタリングや脆弱性の分析、管理、セキュリティイベントの評価など、継続的に行う活動の要求に関する規定です。

3:脅威分析・リスク評価活動(リスクアセスメント)

車両にどのような有害性や危険性があるのか、正しく把握したうえで評価し、適切な対策を講じなくてはなりません。そのための手法が規格として定義されています。脅威から何を守るのか、どの程度の損害が見込まれるのかといったことを評価します。

4:コンセプト設計フェーズ

サイバーセキュリティのゴールを定義するフェーズです。そのためには、どのようなリスクが介在するのかを明確にしたうえで抽出しなくてはなりません。リスクアセスメントに基づくゴールと要件の設定、運用環境への割り当てを行います。

5:製品開発・妥当性の確認フェーズ

サイバーセキュリティ製品の仕様の定義や妥当性を確認するフェーズです。実装に際する設計やプログラミングに関して考慮すべき点などが定められています。製品開発において脆弱な部分ができてしまうと、セキュリティリスクを高めかねないため、適切な分析と評価を実行しなくてはなりません。

6:生産・運用・保守・廃棄フェーズ

製品を開発したあとの要求事項を整理しています。販売後の自動車がサイバー攻撃に遭い、ユーザーが命の危機に瀕したとなると企業の責任を問われかねません。ユーザーが運用しているあいだの脅威をモニタリングし、適切に対処できる体制の構築が求められます。

7:分散型サイバーセキュリティ活動

サプライヤーに求められるサイバーセキュリティの要件を定義しています。サプライチェーンを狙ったサイバー攻撃も多いため、サプライヤーは適切なセキュリティ能力を保有することを示さなくてはなりません。

自動車サイバーセキュリティ対策のポイント

適切な自動車サイバーセキュリティ対策を行うには、製品のライフサイクル全体を考慮した管理が求められます。また、脆弱性情報の収集やセキュリティレベル向上を担う社内組織の設置も必要です。

製品のライフサイクル全体におけるサイバーセキュリティ管理

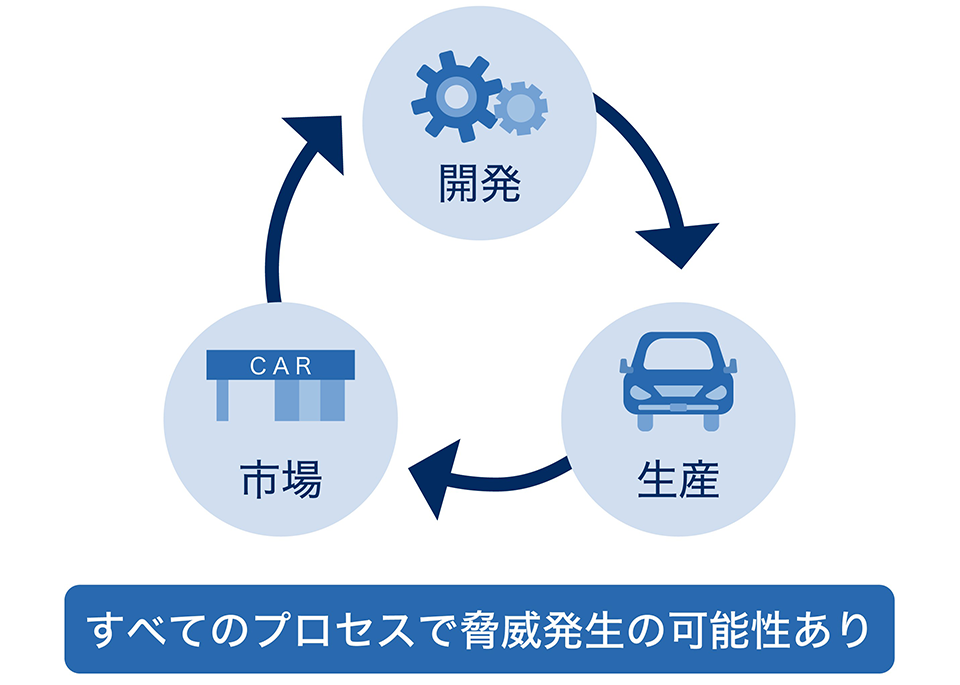

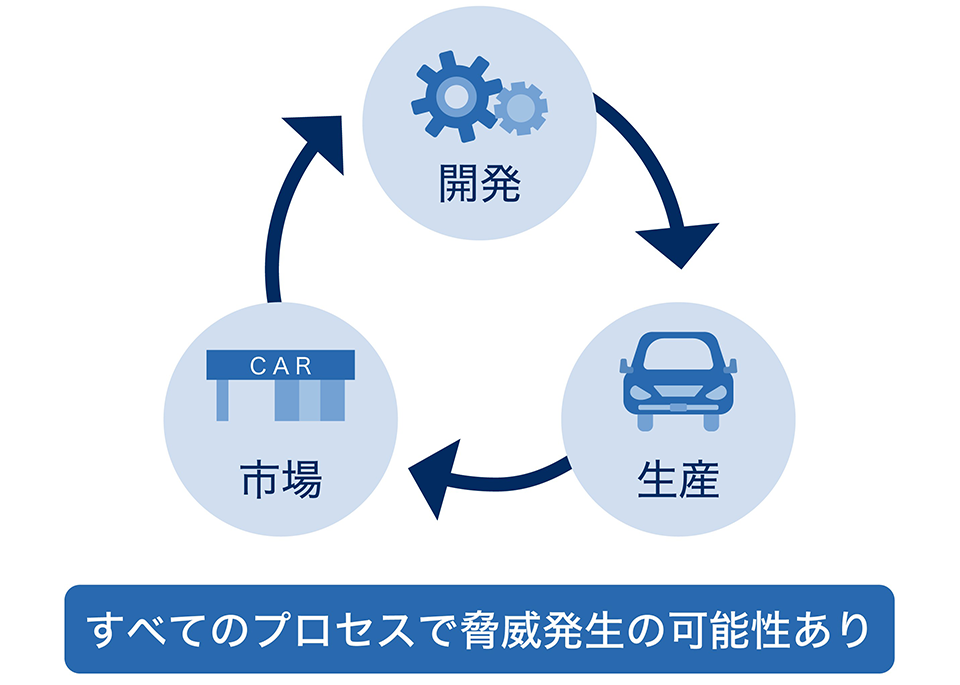

自動車サイバーセキュリティ対策で重要なのは、製品のライフサイクル全体を考慮することです。開発から生産、市場での運用など、製品に関連するすべてのプロセスにおいて脅威が発生する可能性があるためです。

開発プロセスにおいて適切な対策ができていても、生産プロセスが不適切では脅威の高まりを招きます。同様に、開発から生産プロセスが適切であっても、市場にリリースしたあとで脅威が高まるかもしれません。このため、サプライチェーンも含めた製品のライフサイクル全体を考慮した取り組みが求められます。たとえば、開発時の要件定義や外部設計においては、介在するリスクの特定や評価、適切に管理できるプロセスの構築が必要です。また、システムテストでは車両のセキュリティ能力を正確に測れるテストプロセスの構築やモニタリング、記録などが求められます。

市場における運用では、メーカーの目が届かなくなるため、脅威のモニタリングや検出が可能なプロセスが必要です。また、現状における脅威の状態を正確に伝えないと、トラブルがより大きくなるおそれがあるため、最新のリスク評価を担保しなくてはなりません。

脆弱性管理に向けたPSIRT(Product Security Incident Response Team)の設置

PSIRTとは、セキュリティ対策を担うチームや部署を指します。自社製品に関するセキュリティ対策を担い、脆弱性に関する情報の収集や分析、利害関係者との連携、インシデントへの対策などを行います。IoT技術や機器の普及に伴い、PSIRTに注目が集まるようになりました。現在、あらゆる分野においてIoTの導入が進んでおり、重大なトラブルが発生すると業務がストップしかねません。たとえば、製造工場のラインが停止してしまう、といった事態も考えられます。もし、工場のラインが長時間停まってしまうと、どれほどの損害が発生するのか見当がつきません。このようなリスクの回避につながるとして、PSIRTに注目が集まっています。

UN-R155においても、脆弱性管理は重視されています。そのため、脆弱性情報の収集や分析、インシデント対策などを担うチームの設置は有効です。適切に機能するPSIRTの運用体制を確立するには、サポートの提供手法についても検討しなくてはなりません。市場にリリースした自動車の脅威をモニタリングできる仕組みがあっても、適切かつ具体的な対策ができなければユーザーは被害を受けてしまいます。また、インシデント発生時においては、取り掛かる優先順位を明確にしたうえで、社内各部門やステークホルダーとも協力しつつ状況の改善に努めなくてはなりません。

自動車サイバーセキュリティ対策はAutomotive SPICEでも重要視

Automotive SPICEとは、車載ソフトウェアの品質確保を目的に誕生した規格です。ソフトウェア開発の工程に関する国際規格、ISO15504が土台となっており、のちに自動車業界にマッチするよう再編集されました。Automotive SPICEは、これまで幾度にわたりアップデートされてきた経緯があります。現在ではVer3.1がリリースされ、UN-R155に対応するAutomotive SPICE for Cybersecurityも発行されています。作成したプロセスの意図が伝わっていない、必要性が理解されていない、といったことが起きると、品質低下につながります。このような事態を回避するのにプロセス改善活動が有効であり、ISO/SAE 21434とともにUN-R155対応においてAutomotive SPICEを活用すれば、より効率的に取り組めます。

まとめ

自動車のセキュリティが脆弱では、サイバー攻撃によって人命が危険にさらされる可能性があります。このようなリスクを避けるため、企業には適切なセキュリティ対策が求められます。サイバーセキュリティ対策のポイントは、製品のライフサイクル全体で考えること、脆弱性やインシデント対策を専門に行えるチームを設置することです。

Automotive SPICEの導入を検討しているのなら、NECソリューションイノベータが提供している「Automotive SPICE アセスメント支援サービス」を検討してみましょう。現状から課題を抽出し、対応に向けて適切なサポートが受けられます。