サイト内の現在位置

機能

RSAセキュリティ / NetWitness Platform今まさに発生している最新の脅威に対応するため、多面的に情報を収集して解析する全方位型SIEMです。

【情報収集とインシデントの可視化】

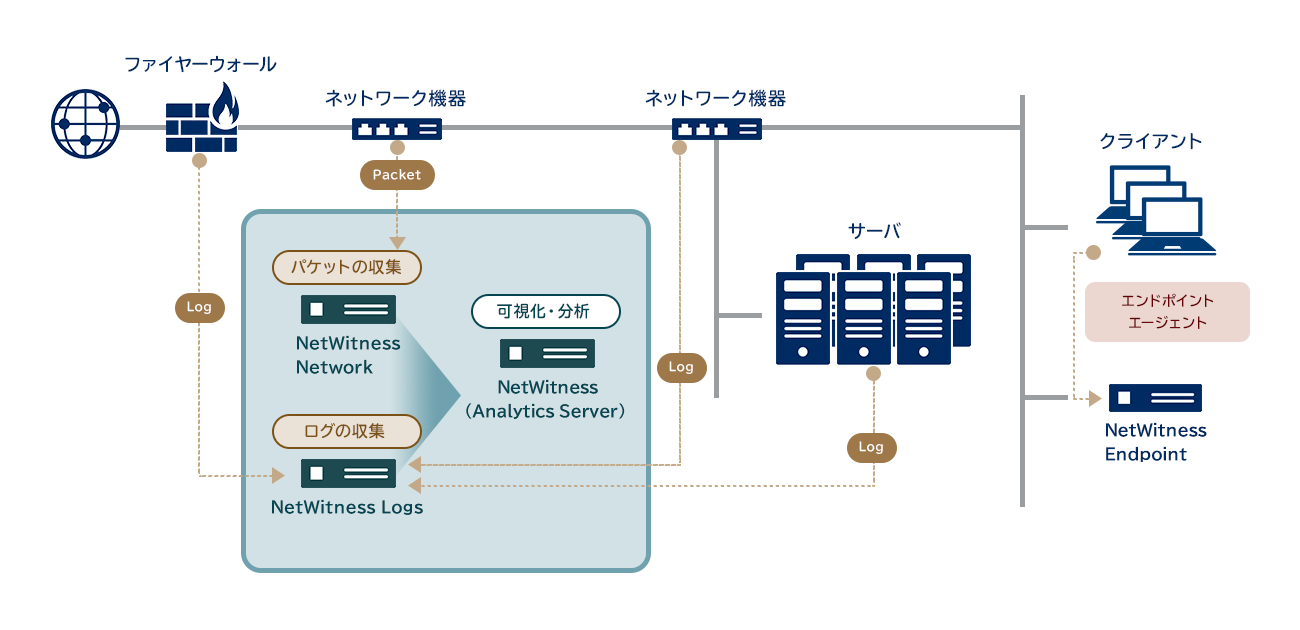

- NetWitness Logs:様々な機器からログを収集【SIEM】

- NetWitness Network:様々な機器からパケットを収集【NDR】

- NetWitness Endpoint:エンドポイントのコンピュータ内の挙動を監視【EDR】

- NetWitness UEBA:機械学習を用いて行動を分析して未知の脅威を検知【UEBA】

【SOC運用業務の一元管理と自動化を支援】

- NetWitness Orchestrator:脅威情報やアラートを収集・分析や、インシデント対応のワークフローを自動化【SOAR】

【運用サービスを組み合わせてセキュリティ運用をサポート】

- 脅威ハンティングサービス:セキュリティインシデントの早期発見や未然防止に効果的なサービス

Forensics(フォレンジック)

基本構成(NetWitness Logs、NetWitness Network、NetWitness Endpoint)

ファイヤーウォールやWAF、その他ネットワーク機器やエンドポイントからログやパケット情報を収集することで、攻撃の解析に必要な情報を網羅的に取得します。

追加構成(NetWitness UEBA)

収集したログやパケットを教師なしの機械学習で分析することで、未知の脅威を発見します。

NetWitness Logs

近年企業で利用するサーバやサービスの基盤はオンプレミスからクラウドへと移行傾向にあり、ログの所在は以前と比較すると、点在するようになりました。一方でIT機器やサービスも様々なものが利用され、ログの形式が統一されないまま大量に生成されています。企業の脅威である標的型攻撃を顕在化するためには、点在したログを収集し、異なった形式のログを解析する必要があります。

<点在したイベントやログを収集・解析し、企業に潜む脅威を顕在化>

- 点在した環境から瞬時にイベントやログを収集し、様々な形式のログを取得

- 取り込んだログを動的に解析し、疑わしいアクティビティを検出

- 分析結果は書式設定のカスタマイズ可能なレポートに出力。月々の報告や問題発生時のレポートにも利用可能

- ※NetWitness Logs は、Common Criteria認証、米国防総省情報ネットワークUC APL認定しています。

NetWitness Network

高度な標的型攻撃は、従来IT機器を守ってきたファイアウォールやIPS/IDSによる検知を回避し、攻撃対象のクライアントに到達するように進化しています。

<ネットワークに潜む脅威を検出し解析>

- オンプレミスやクラウド、仮想インフラ内のネットワークを通過するパケットキャプチャを取得し、従来の機器では発見できなかった未知の脅威を検出

- 解析は多種多様なフォレンジックツールにより調査をシンプル化し、アナリストの負荷を軽減

- ※NetWitness Network は、Common Criteria認証、米国防総省情報ネットワークUC APL認定しています。

NetWitness Endpoint

近年ネットワークに接続するエンドポイント機器は急激な増加傾向にあります。エンドポイント機器の増加に伴い、その脆弱性を狙った攻撃もまた、多様化しています。

<エンドポイントに潜むマルウェアを低負荷で検出し解析>

- ネットワークに接続したエンドポイント機器の行動を継続的に監視・収集することで、未知のマルウェアを即座に検出

- マルウェア検出には独自の行動監視機能と機械学習機能を用いることで、従来のセキュリティ製品では発見出来なかった脅威を検出

- データ解析はエンドポイントでは行わず、NetWitness Endpointのサーバで行うことで、クライアントPCの負荷を軽減

NetWitness UEBA

継続的な学習によって基準が生成され、特異なふるまいを分析して、ユーザーやエンティティの脅威度を判断します。

脅威をわかりやすく可視化する教師なし機械学習を活用したソリューションです。

<機械学習により未知の脅威を検知>

- ユーザーの行動に対して機械学習を用いてベースラインを作成して行動分析を実施

- 人またはデバイスの普段と異なる挙動を検知して通報

- 大量のデータを利用した「教師なし」の機械学習を採用

- ログだけでなく、パケット情報も含めて行動分析が可能

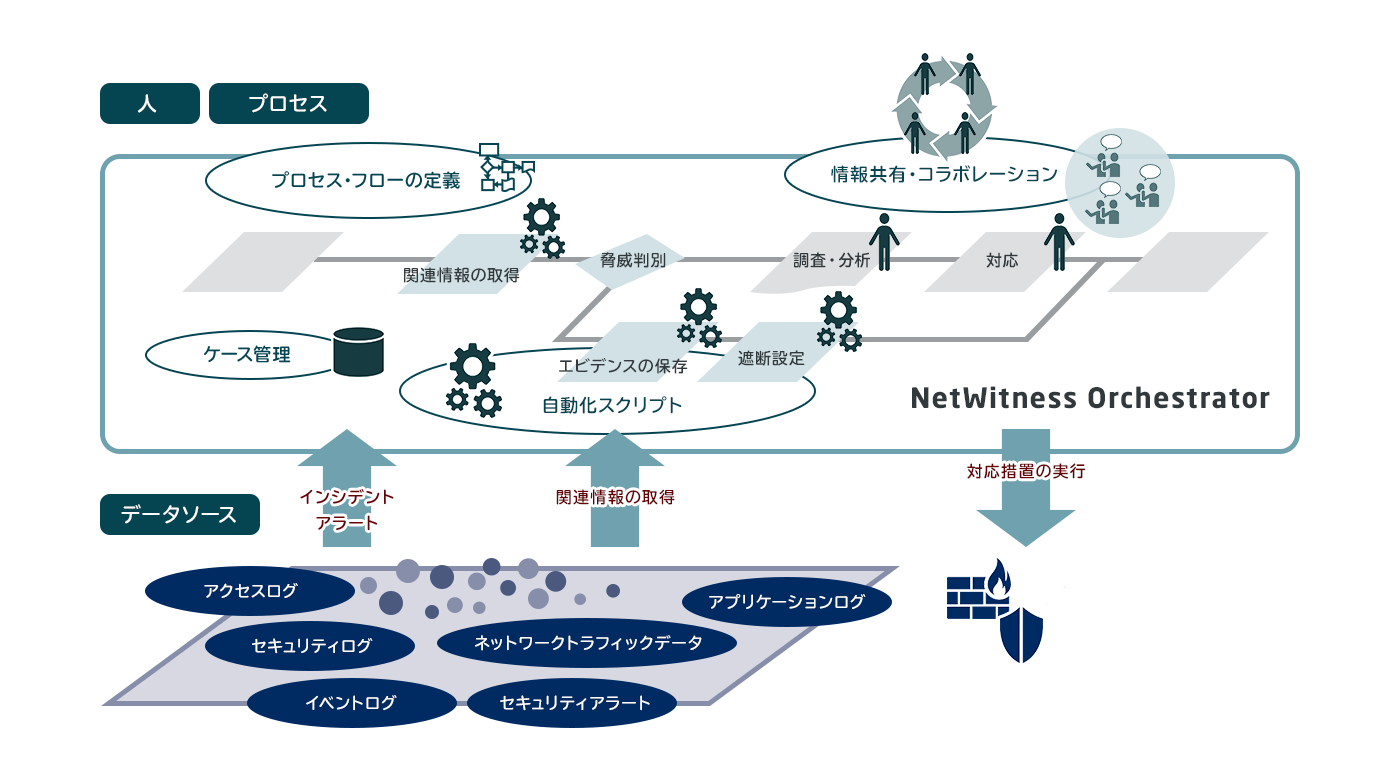

SOAR(Security Orchestration, Automation and Response)

基本構成(NetWitness Orchestrator)

インシデントに対して、対応手順の定義やアナリストのアサインを自動で行います。

NetWitness Orchestrator

ネットワーク機器やエンドポイントは異常を検知した際に、アラートを発報します。各機器で出力されるアラート情報を収集して、解決に導くためには、アナライズするための知識を持った人材の確保と膨大なデータから必要な情報を収集する時間が必要です。

<インシデント対応に関するワークフローを自動化>- 対応手順をあらかじめ定義することで、定義に従った機械的な作業を自動で処理することが可能

- 機械学習によりアナリストの活動に応じてインシデント対応者をアサインすることで、アナリストの作業量平準化にも効果を発揮

- アナリストが手作業で行っていた作業を自動化することでコストの削減やインシデント発見から対応までの期間を短縮

- インシデント対応のコスト削減・迅速化により、セキュリティ人材をより重要な業務に割り当てることが可能

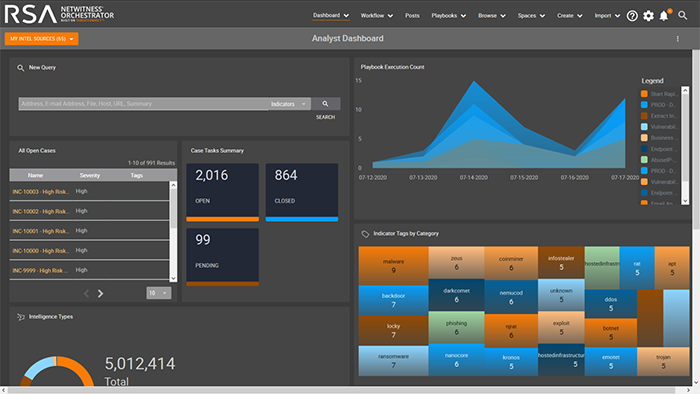

ケース及びインシデント管理

- ダッシュボードによりインシデント対応状況を管理

- 過去のインシデント対応を容易に検索可能

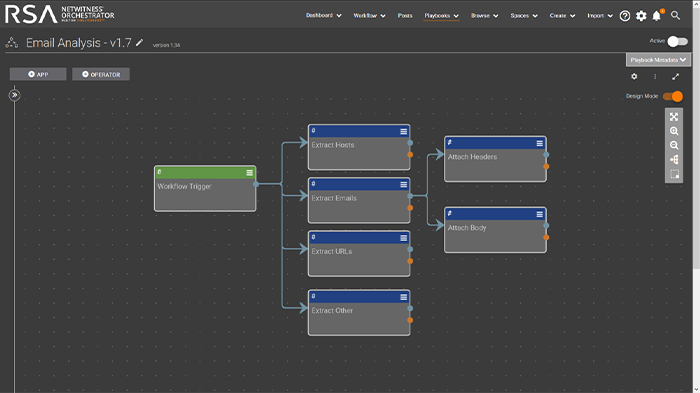

対応手順の自動化

- プレイブック(ベストプラクティスに基づいた手順書)としてインシデント対応手順をチャート形式で作成

- 170以上の製品と1000以上のテンプレートを用意

調査のための情報共有とコラボレーション

- チャットルームを利用してアナリストの業務を円滑にする

- 履歴を保存して文書化することでレポート等に利用可能

SOARとは?

人とコンピュータの力を組み合わせて活用し、標準化されたインシデント対応の定義、優先順位付けなどを行うことで、より効率のよいインシデント対応を可能とするのがSOARです。 SOARの要素は下記の通りです。

| Orchestration | サイバー攻撃を検知するセンサ、分析・復旧ツールなど異なるサイバーセキュリティ技術やプロセスを接続する |

|---|---|

| Automation | 予め決められた手順・ワークフローに従い、情報や変数の取り込み、2次調査、判断・承認、対処アクションなどを自動的に進行させる |

| Response | サイバー攻撃に対するインシデントの担当アサイン、ステータス管理、対応履歴、証跡の保存などを行う |

SOARの観点で見たときのNetWitness Orchestrator

| Orchestration | 対応製品を170種類以上、プログラムのテンプレートを1000種類以上保有しています |

|---|---|

| Automation | 対応手順をあらかじめ定義し、機械的な作業を定義に従って自動で処理することが可能です |

| Response | ダッシュボードからインシデント対応状況や過去の対応履歴を管理可能です |

脅威ハンティングサービス

RSA社が提供するサービスです。(製品ではありません)

脅威ハンティングサービスは、RSA社の脅威ハンターがお客様実環境のデータを用いて、分析します。

セキュリティインシデントの早期発見や未然防止に効果的であり、サイバーセキュリティの強化に貢献します。

<脅威インテリジェンス>

- 最新の脅威情報を活用してリスクに対応します

- お客様実環境の各種データ基づいてカスタマイズされた調査用コンテンツを活用します

<脅威ハンティング>

- 実際の攻撃が実行される前の早期警告と迅速な対応

- プロアクティブな脅威ハンティング

<顧客エンゲージメントと意識向上>

- 現状の可視化と予防効果によるビジネスリスクの低減

- 脅威ハンターとお客様との連携によるセキュリティ強化

拡大する

拡大する