サイト内の現在位置

今日からすべき情報漏洩対策19選|社内外の脅威を排除する手順紹介

お役立ちコラム「情報漏洩が発生する前に対策を講じて、磐石な体制を築きたいけど具体的に何をすれば良いの?」

「業務に利用するパソコンにはセキュリティソフトを入れてあるが、それでは不十分だろうか?」

そのように、情報漏洩対策について疑問をお持ちではありませんか?

年々ウイルスや不正アクセスの手口が巧妙化していることもあり、自社でも然るべき対策を打ちたいと考えられるのは当然のことです。

ただ、実は対策をするなら、そのような外部からの脅威だけでなく、社内へも目を向ける必要があります。

というのも、情報漏洩の要因は、「外部からの悪意ある攻撃・アクセス」だけでなく「社内での不正・ミス」にもあるからです。

以下は、2023年に発生した社会的影響が大きかったと考えられる事案をもとに IPA(独立行政法人 情報処理推進機構)が選出した情報セキュリティ上の10大脅威です。

IPA(独立行政法人 情報処理推進機構)が選出した情報セキュリティ上の10大脅威です。

| 情報セキュリティ上の10大脅威(組織向け) |

|---|

| ランサムウェアによる被害 |

| サプライチェーンの弱点を悪用した攻撃 |

| 内部不正による情報漏えい等の被害 |

| 標的型攻撃による機密情報の窃取 |

| 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 不注意による情報漏えい等の被害 |

| 脆弱性対策情報の公開に伴う悪用増加 |

| ビジネスメール詐欺による金銭被害 |

| テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 犯罪のビジネス化(アンダーグラウンドサービス) |

出典: IPA「情報セキュリティ10大脅威 2024」

IPA「情報セキュリティ10大脅威 2024」

このように、情報漏洩につながる脅威は、組織の内外に存在しています。

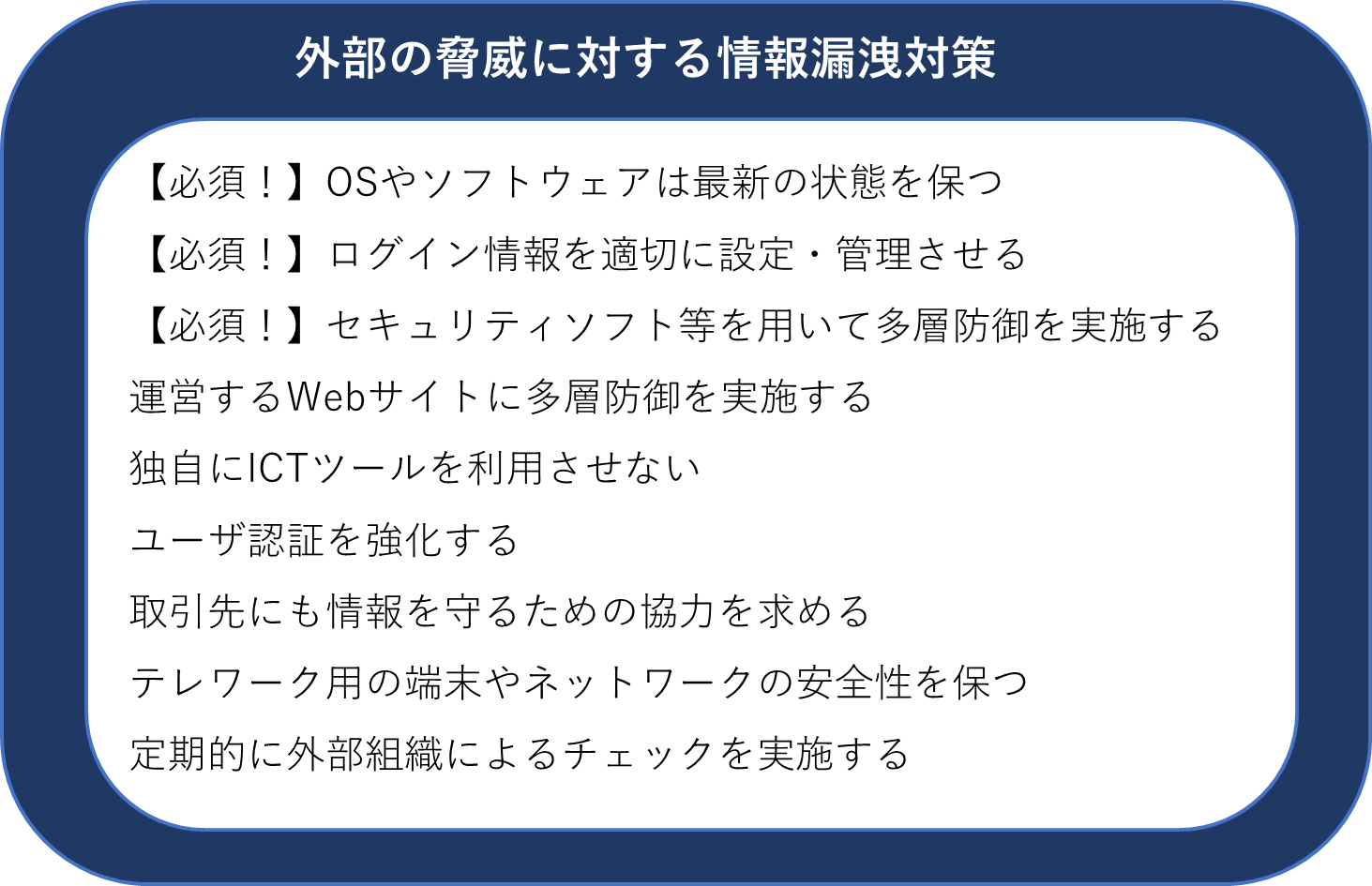

そのため、情報漏洩対策も、以下のように、外部だけでなく内部に向けても講じる必要があるのです。

このように、社外の脅威・社内の脅威の両方に対してきちんと対策を取ることで、隙が無くなり、情報漏洩を格段に防ぎやすくなります。

社内外のどちらにも目を向けなければならないため、やるべきことは多岐に渡りますし、費用が発生する場合もありますが、中には今日からコストをかけずにできる対策もあります。

そのような簡単にできる対策だけでも、今よりは確実に情報漏洩のリスクを低減させることが可能です。

まずは、この記事を読んで対策の全容を知り、できることは今日から取り組み、時間やコストがかかる対策は少しずつ実施していきましょう。

本記事でご紹介する対策を全て実施できた時には、あなたの会社の情報は強固に守られ、漏洩しづらい体制が実現しているはずです。

1. 企業が取り組むべき19の情報漏洩対策一覧

早速ですが、情報漏洩を発生させないために取り組むべき19の対策を一覧でお見せします。

ただ、19個も対策があると、どれから手をつけて良いかわかりませんよね。

そこでここでは、どの対策が必須なのか、各対策の実施ハードルはどれくらいなのかが分かるように以下の通りまとめました。

※各対策をクリックすると詳細な説明をご覧いただけます。

【外部の脅威に対する情報漏洩対策】

| 対策 | 実施ハードル |

|---|---|

| 【必須!】OSやソフトウェアは最新の状態を保つ | 易しい: 今日から取り組める。 |

| 【必須!】ログイン情報を適切に設定・管理させる | 易しい: 今日から取り組める。 |

| 【必須!】セキュリティソフト等を用いて多層防御を実施する | やや難しい: ソフトの導入に時間とコストがかかる。 場合によっては専門的な知見を持つパートナーが必要。 |

| 運営するWebサイトに多層防御を実施する | やや難しい: 制作会社等のパートナーも巻き込んでWebサイトの設計・状態を確認する必要がある。 |

| 独自にICTツールを利用させない | やや難しい: 安全な代替ツールを会社側で用意する必要があり、時間とコストがかかる。 |

| ユーザー認証を強化する | やや難しい: 認証強化のためのサービスやソリューションを契約する必要があり、コストがかかる。 |

| 取引先にも情報を守るための協力を求める | 比較的易しい: どこまでの協力を求めるかにもよるが、 NDAの締結ならコストはかからない。 |

| テレワーク用の端末やネットワークの安全性を保つ | やや難しい: 特にネットワークの安全性を確立するためにコストがかかる。 |

| 定期的に外部組織によるチェックを実施する | やや難しい: 外部の企業/組織へ依頼する必要があり、コストがかかる。 |

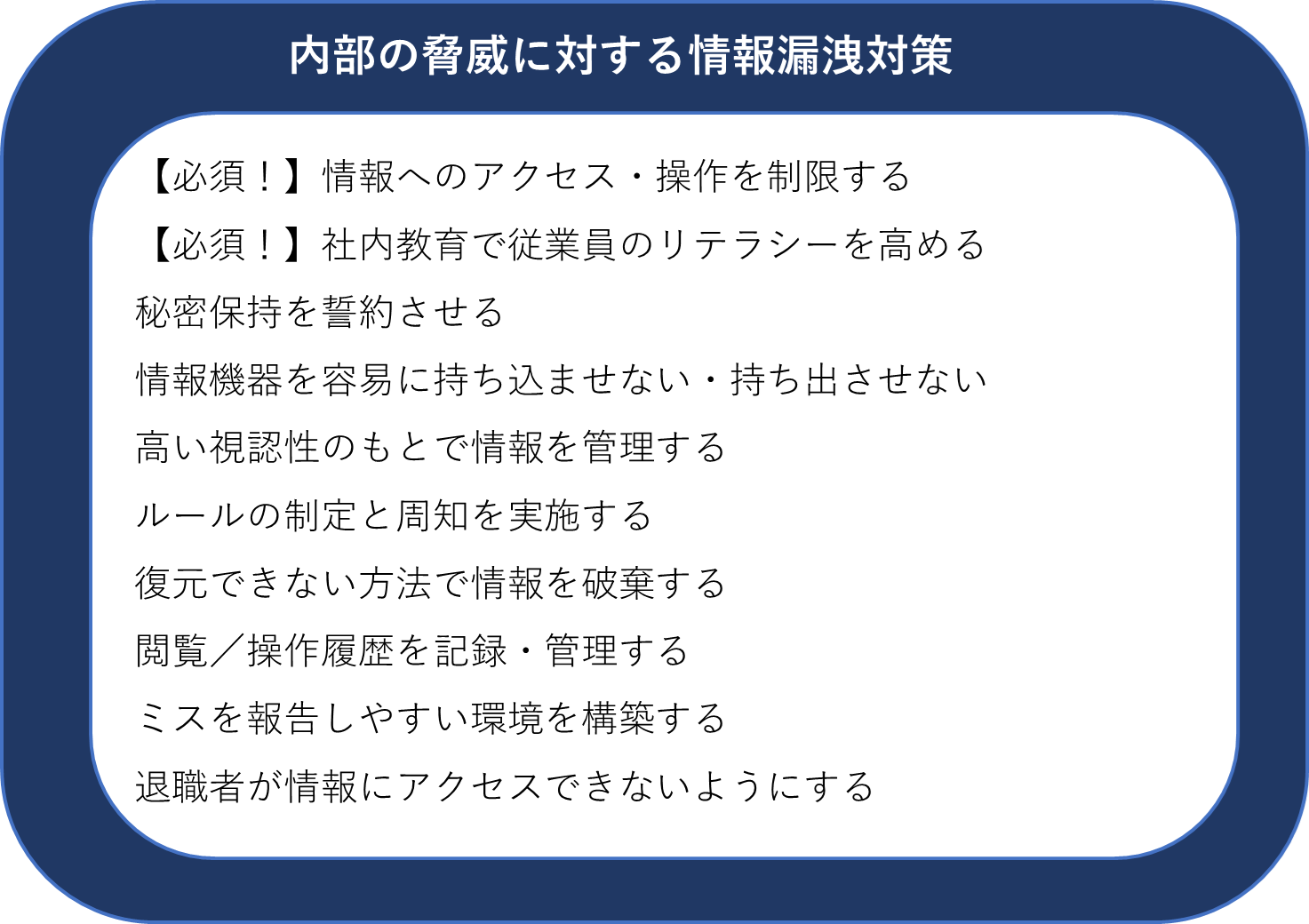

【内部の脅威に対する情報漏洩対策】

| 対策 | 実施ハードル |

|---|---|

| 【必須!】情報へのアクセス・操作を制限する | 比較的易しい: 手間はかかるが、既存ツールの機能を利用してコストをかけずに行える場合もある。 |

| 【必須!】社内教育で従業員のリテラシーを高める | 比較的易しい: 時間はかかるが、コストをかけずに行える。 |

| 秘密保持を誓約させる | 易しい: 今日から取り組める。 |

| 情報機器を安易に持ち込ませない・持ち出させない | 比較的易しい: 徹底させることにハードルがあるものの、 コストをかけずすぐに行える。 |

| 高い視認性のもとで情報を管理する | 比較的易しい: 時間がかかる場合もあるが、今日から取り組める。 |

| ルールの制定と周知を実施する | やや難しい; 規則の制定に手間と時間がかかる。 |

| 復元できない方法で情報を破棄する | やや難しい; 新たにサービスやツールの導入が必要な場合もある。 |

| 閲覧/操作履歴を記録・管理する | やや難しい: ファイルサーバに機能を実装させる工数や、新たなツールを導入するコストが必要となる。 |

| ミスを報告しやすい環境を構築する | やや難しい: 社内の体制だけでなく、従業員の心理面へのアプローチも必要となる。 |

| 退職者が情報にアクセスできないようにする | 易しい: コストをかけずに行える。大きな手間も発生しづらい。 |

これらのうち、まずは必須の対策から優先的に取り組むようにしてください。

また、それ以外の対策についても、重要度や難易度を考慮し、取り組むべき順で表内に記載しています。

取り組み順に迷ったら上から実施していくと良いでしょう。

各対策の詳細は、この後続けて

早速読み進めて、今日から情報漏洩対策に取り組みましょう。

2. 外部の脅威に対する情報漏洩対策9選

ここからは、各対策について、より詳しく解説します。

まずは、外部からの攻撃や不正アクセスに対する情報漏洩対策において、具体的にどういった対応が必要か見ていきましょう。

2-1. 【必須!】OSやソフトウェアは最新の状態を保つ

社内で利用するOSやソフトウェアは、最新の状態を保つようにしてください。

これは、情報漏洩対策として基本的なことですから、今すぐにでも実施するべきです。

具体的には、以下のような対応を徹底し、OS・ソフトウェアを最新の状態で使うようにしましょう。

OS・ソフトウェア等を最新の状態に保つための具体的な対応

- ベンダーから提供されるアップデート(Windows、mac OS、Android、iOS等)を各端末で実施する・させる

- ブラウザをはじめ、各ソフトウェアやアプリケーションも最新版を利用する・させる

- Wi-FiルーターやNAS、ネットワークプリンター等のファームウェアを自動更新に設定する

- サポート期間が終了するソフトウェアを入れ替える

これだけでも、各OS・ソフトごとの防御力が上がり、情報漏洩リスクを確実に低減できるはずです。

というのも、OS・ソフトウェアは、アップデートにより、その機能性やセキュリティを向上させているからです。

攻撃や不正アクセスの手口は日々進化を続けており、OS・ソフトウェアもそれに対抗して日々改善を重ねています。

アップデートとは、この改善を適用させる作業であり、アップデートにきちんと対応して最新の状態を保つだけでも、外部の脅威に対する防御策となるのです。

逆に言えば、バージョンが古いOS・ソフトウェアは、進化を続ける攻撃・不正アクセスに打ち破られる可能性が高くなってしまうでしょう。

2-2. 【必須!】ログイン情報を適切に設定・管理させる

社用パソコンや業務システム等にアクセスするためのログイン情報は、適切に設定・管理させるようにしてください。

具体的には、以下のような対応を各従業員に徹底させる必要があります。

ログイン情報を適切に設定・管理させるための具体的な対応

【推測されにくいパスワード設定】

- できるだけ長いパスワードを設定する(最低でも10文字以上)

- 大文字・小文字・数字・記号を組み合わせてパスワードを設定する

- パスワードに生年月日や電話番号、名前など推測しやすい文字列を使わない

- 同じログイン情報を使い回さない

【他人の目につかない管理】

- ログイン情報が記載された付箋をパソコンやデスクに貼らない

- 生体認証でロックしたスマホのメモアプリ等自分だけがアクセスできるところで管理する

- もしくは自分だけがわかる文字列のパスワードを設定して覚える

※より強固にログイン情報を管理したいとお考えなら、「パスワードマネージャー」「パスワード管理ツール」と呼ばれる有料サービスの利用もおすすめ

簡単なパスワードを設定したり、誰にでも見えるような形でログイン情報を管理していれば、アカウントの不正利用による情報漏洩がいつ起こってもおかしくありません。

そのような危険な状況を作り出さないためには、推測されにくいパスワードを設定し、他人の目につかないように管理することが求められます。

ご紹介したような対応は、決して難しくはないはずですから、あなた自身や所属する部署内だけでも、今日から実践してみてくださいね。

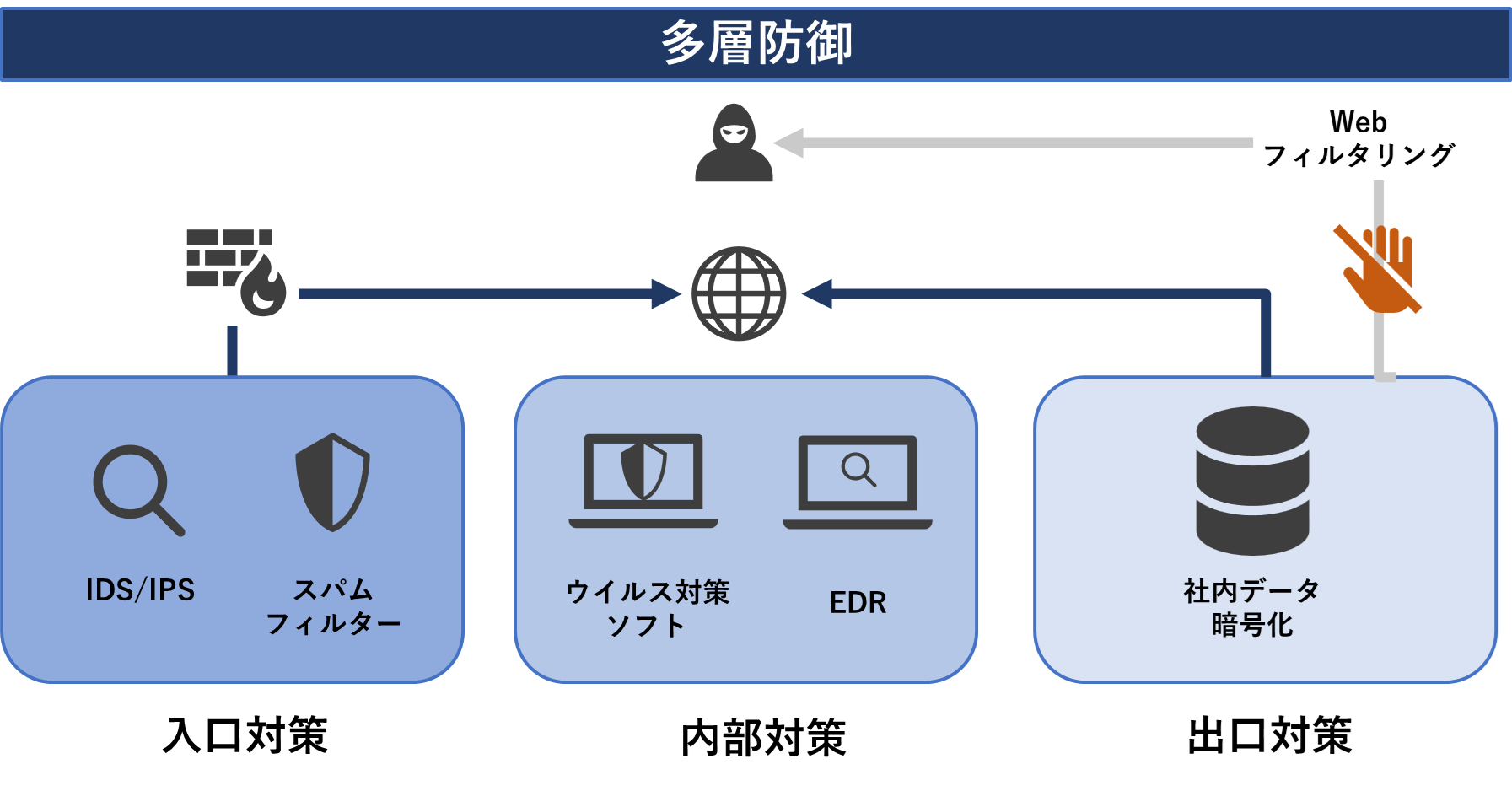

2-3. 【必須!】セキュリティソフト等を用いて多層防御を実施する

ここまでご紹介した対策に比べると、やや難易度は上がりますが、セキュリティソフト等を用いて多層防御を実施することも、情報漏洩対策として必須です。

具体的には、以下のように、不正アクセスやウイルスの通り道となる入口・内部・出口の全てにおいて防御策を講じてください。

【多層防御のための具体的な対策】

| 入口対策 | 【概要】 インターネットなど外部のネットワークと社内LANなど内部のネットワークの境界付近で不正な侵入を防ぐための対策。 |

|---|---|

【用いられるツール・仕組み】

| |

| 内部対策 | 【概要】 入口対策で防ぎきれなかった不正アクセスやウイルスによる被害を最小化させるために、組織内ネットワーク内部において講じる対策。 |

【用いられるツール・仕組み】

| |

| 出口対策 | 【概要】 社内からデータを持ち出されないために通信を監視・制御や、データを暗号化し盗聴を防ぐ対策。 |

【用いられるツール・仕組み】

|

また、こうした対策のためのツールや仕組みを一つ一つ運用・管理するのが難しい場合は、UTM(統合脅威管理)と呼ばれる入口から出口までの対策をまとめて提供してくれるツールを利用するのも有効です。

不正アクセスやウイルスは外部の脅威ですから、入口となるネットワークに防御を施せば良いとお考えかもしれませんが、それだけでは不十分です。

万が一、ネットワークの防御を突破されれば、社内LANを通じてさまざまな端末・システムへの侵入、情報を盗聴することも容易にできてしまうからです。

情報を強力に守るためには、このような一度侵入を許したら情報漏洩を免れないような環境ではなく、侵入された後でも被害を食い止められる環境を構築しなければなりません。

上記の表に示したような多層防御を実現させることで、不正な侵入を防げるだけでなく、例え侵入を許してしまっても情報を持ち出される事態には発展しづらくなります。

専門的な知見を要する上、ツール・サービスを導入するためのコストもかかるため、難易度がやや高い対策ですが、社内のエンジニアやご契約中のネットワーク事業者等と協力し、悪意ある攻撃やアクセスから情報を守りましょう。

2-4. 運営するWebサイトに多層防御を実施する

自社で運営しているWebサイトにも、多層防御が必要です。

そのための具体的な対応・対策は以下の通りです。

Webサイトの多層防御のための具体的な対策

【Webアプリケーションへの対策】

- 公開すべきではないファイルを公開しない

- 不要になったWebサイト/ページを放置しない

- 攻撃を受けやすい/攻撃による影響が大きい脆弱性に対策を実施する

(脆弱性・対策の詳細は 「安全なウェブサイトの作り方(IPA)」をご参考ください。)

「安全なウェブサイトの作り方(IPA)」をご参考ください。) - Webアプリケーション(サイト)を構成しているソフトウェアの脆弱性対策を定期的実施する

(脆弱性・対策の詳細は 「活用ガイド~攻撃状況や組織の環境を踏まえた脆弱性対策について(JVN)」をご参考ください)

「活用ガイド~攻撃状況や組織の環境を踏まえた脆弱性対策について(JVN)」をご参考ください) - エラーメッセージを必要最低限に抑える

- Webアプリケーション(サイト)のログを保管し、定期的に確認する

- 不正ログインへの対策を実施する

【Webサーバへの対策】

- OSやサーバソフトウェア、ミドルウェアを最新の状態に保つ

- 不要なサービス・アプリケーションを削除・停止する

- サーバやサーバを管理する端末上の不要アカウントを削除する

- サーバへのログインに使うパスワードを適切に設定する(長く、推測されにくいもの)

- ファイル、ディレクトリへの適切なアクセス制御を行う

- サーバのログを保管し、定期的に確認する

【ネットワークへの対策】

- ルーターなどを使用してネットワークの境界で不要な通信を遮断する

- ファイアウォールを使用して、適切に通信をフィルタリングする

- IDS/IPSやWAFにより不正な通信を検知または遮断する

- ネットワーク機器のログを保管し、定期的に確認する

【その他:Webサイト運用に利用するクラウドサービスへの対策、定期的な監査】

- レンタルサーバやPaaSなどのサービス利用において、自社の責任範囲を把握し、必要な対策を実施する

- 定期的に外部組織によるセキュリティ診断・監査を受ける

多くの企業において、コーポレートサイトの他、顧客獲得につなげるためのメディアやLPが運営されていますが、こうしたWebサイトは誰でもアクセスできるため、攻撃のターゲットとなりやすいです。

攻撃により、ユーザーを不正サイトに誘導するような改ざんが為されてしまうと、顧客(ユーザー)情報が漏洩してしまう等、被害が社外に及ぶ可能性もあります。

こうした事態を防ぎ、自社や顧客の情報を守るためには、Webサイトを構成する複数の要素に対する多層防御が欠かせません。

まずは、Webサイトの運用・保守を担当するパートナー企業と共に(外部に依頼している場合)これらの対策がしっかり行われているか確認してみてください。

もし実施されていないものがあれば、早急に対応し、Webサイトの安全性をしっかり高めておきましょう。

※ただし、レンタルサーバやPaaS、Webサイト構築サービス等を利用している場合、これらの対策の一部、または全てがサービス提供事業者側で行われます。その場合は、事業者のセキュリティ対策を確認し、不足が無いか確かめましょう。

情報処理推進機構(IPA)では、今回ご紹介した対策のチェックリストが公開されているので、ぜひ以下より利用してみてくださいね。

▼チェックリストをダウンロード Webサイトのセキュリティ対策のチェックポイント20ヶ条 チェックリスト(Excel:14 KB)

Webサイトのセキュリティ対策のチェックポイント20ヶ条 チェックリスト(Excel:14 KB)

2-5. 独自にICTツールを利用させない

従業員が独自にICTツールを利用するのはやめさせるようにしてください。

そのための具体的な対応としては、以下の通り段階を踏んで、最終的には必要性の高いツールを会社として導入することも必要です。

独自にICTツールを利用させないための具体的な対応

-

まずは従業員が独自利用するICTツール(オンラインストレージやファイル転送サービス等)の利用をやめさせる

-

どのようなツールを利用していたか調査し、業務に必要なツールをピックアップする

-

法人向けの安全性の高いツールを会社として契約し、極力業務効率を落とさないようにする

ソフトウェアやクラウドサービスの中には、セキュリティレベルがビジネス利用には不十分なものもあります。

従業員が個人レベルで利用しやすい無料のツールであればなおさらです。

そのようなICTツールは、攻撃や不正アクセスの標的となりやすく、情報漏洩リスクの温床となってしまいますから、早急に利用をやめさせるべきです。

とはいえ、ツール利用を禁止するだけでは、今度は業務効率に悪影響を及ぼしかねません。

このため、独自に利用されていたツールの代替手段を会社側が用意して、従業員が「独自にツールを使わなくて済む」業務環境を整備することも大切なのです。

2-6. ユーザー認証を強化する

業務用の端末やシステム等のログインには、IDとパスワード以外の要素も用いて認証を強化しましょう。

具体的には、以下のような方法があります。

ユーザー認証強化の方法

【多要素認証】

認証にタイプの異なる情報を用いる方式のこと。用いられる情報のタイプには、主に「知識情報」「所持情報」「生体情報」の3種がある。

例えば、ログイン時にID・パスワード(知識情報)に加えて、スマートフォンに通知されるワンタイムパスワード(所持情報)を求めることで、多要素認証が実現する。

【多段階認証】

認証を2回に分けて行う認証方式のこと。認証に用いる情報のタイプが段階ごとに異なっている必要はない。

例えば、ログイン時にID・パスワード(知識情報)+秘密の質問(知識情報)を求めることで、多段階認証が実現する。

ユーザー認証の基本要素はIDとパスワードであり、これらの情報を適正に管理することは、先述の通り情報漏洩対策として必須です。

ただ、どれだけ厳重な管理を従業員に求めても、一人一人の管理方法を会社側で完全にコントロールするのは難しいものです。

不注意で流出させてしまう可能性はゼロにはできません。

そこで、万が一ID・パスワードが流出してしまっても、第三者に社内情報へアクセスさせないために有効なのが、ご紹介したようなユーザー認証の強化です。

認証を強化するためのサービスやソリューションを契約することで、第三者が従業員になりすまして業務端末やシステムにログインすることは非常に困難になります。

ログイン情報の適切な設定・管理が行えるようになったら、次の一手として、こういったソリューションを検討してみてください。

当社、NECソリューションイノベータでも、認証強化ソリューションとして「クラウド対応の多要素認証ソリューション RSA ID Plus」を提供していますので、ぜひお気軽にご相談くださいね。

2-7. 取引先にも情報を守るための協力を求める

自社の重要情報をやり取りする取引先にも、情報を守るための協力を要請しましょう。

具体的には、以下のような対応に協力を求め、自社の情報を安全に取り扱ってもらってください。

取引先に求めるべき協力

- 自社の指定した方法・ツールでのみデータをやり取りする(メール添付や無料ツールを禁止)

- アクセス・操作を制御できるツール上でデータを共有する(アクセス権の設定や印刷・ダウンロード等の禁止が可能なツールを使う)

- 秘密保持契約(NDA)を締結する

このうち秘密保持契約の締結については、すぐに取り組めるものですから、早速ひな形を準備しておきましょう。

※「秘密保持契約書 ひな形」等で検索すると、さまざまなものが見つかります。

自社で情報漏洩対策を講じていても、情報を共有した取引先のセキュリティレベルが低ければ、そこを狙われる可能性があります。

このため、取引先においても可能な限り情報漏洩防止を図ることが重要なのです。

2-8. テレワーク用の端末やネットワークの安全性を保つ

テレワークを導入している場合は、テレワーク用端末やネットワークの安全性を保つようにしましょう。

まず、基本的に端末に関しては、会社から既存のモバイル端末を提供するか、もしくはテレワーク用に新たなモバイル端末を提供することが望ましいです。

これにより、プライベートな端末に自社の情報が残ってしまうことも無くなります。

その上で、端末とネットワークに、以下のような対策を実施することで、テレワーク環境でも一定の安全性を保つことが叶います。

テレワーク用の端末やネットワークの安全性を保つための具体的な対策

- テレワークで利用するパソコン等のOS・ソフトウェアを最新版にする

- テレワークで利用するパソコン等の端末にウイルス対策ソフトを導入し、最新の状態にしておく

- テレワークではVPNを利用する

※VPN…インターネット上で仮想的なプライベートネットワークを構築し、セキュリティ上の安全性を確保して通信を行う技術のこと。自宅等から社内ネットワークに安全にアクセスするために用いられることが多い。

VPNについては、法人向けのVPNサービスを導入する必要がありますが、テレワークの他、出張先や外出先での業務の安全性向上にもつながります。

各社から多様なVPNサービスが提供されているので、テレワークを実施する場合や社外での業務を行う機会が多い場合はぜひ一度導入を検討してみてください。

テレワーク環境では、従業員が安全性の低い端末やネットワークを利用する可能性がゼロではなく、普段社内で利用しているパソコンやネットワークに講じている対策だけでは不十分です。

別途ご紹介したような対策を実施し、テレワーク下でも情報漏洩リスク低減に努めましょう。

2-9. 定期的に外部組織によるチェックを実施する

定期的に外部組織によるセキュリティ診断や監査を受けることも、情報漏洩対策として有効です。

そのようなチェックを実施してもらえるサービスとして、以下のようなものがあります。

自社の情報セキュリティをチェックしてもらえるサービス例

【情報セキュリティ監査サービス】

情報セキュリティの管理体制・対策の状況を、専門的な立場から評価し、問題点や改善策について助言を行うサービス

【脆弱性診断サービス】

システムやソフトウェアに対して、次のような診断を実施し、脆弱性の有無をチェックするサービス

- Webアプリケーション脆弱性診断

- プラットフォーム脆弱性診断

- スマートフォンアプリケーション脆弱性診断

【情報セキュリティコンサルティング】

情報セキュリティ管理の体制や対策を総合的に支援するサービス

こうしたサービスを定期的に利用することで、対策の抜け・漏れを潰せることはもちろん、情報漏洩対策のPDCAを回し、安全性の向上に継続的に取り組めるようになるはずです。

特に社内に情報セキュリティの専門家が在籍していない場合、対策が不完全である可能性も否めません。

外部からの脅威は、そのような隙を突いて、あなたの会社から情報を盗んでいきます。

せっかく実施した情報漏洩対策がムダにならないように、そしてリスクをより低減させるために、客観的・専門的観点から自社のセキュリティをチェックしてもらうことは重要なのです。

当社、NECソリューションイノベータでも、情報セキュリティ監査やコンサルティングを行う「マネジメントサービス」を提供していますので、自社の状況について専門的な見地からの評価・助言をご希望の場合は、お気軽にご相談くださいね。

3. 内部の脅威に対する情報漏洩対策10選

続いて、内部不正やヒューマンエラーといった、組織内部の脅威に対する情報漏洩対策において行うべきことを、具体的に見ていきましょう。

3-1. 【必須!】情報へのアクセス・操作を制限する

情報へのアクセス・操作を必要に応じて制限することは、内部の脅威に対する情報漏洩対策として必須です。

具体的には、以下のような対応が有効です。

情報へのアクセス・操作を制限するための具体的な対応

- クラウドストレージやファイルサーバ、NAS、ネットワーク接続の複合機などの共有範囲を最小限の範囲に留める

- ファイル共有ツール(クラウドストレージ、NAS、文書管理システム等)を用いてデータを管理し、ファイルごと・ユーザーごとなど細やかにアクセス権限・編集権限を設定する

- 従業員の異動や退職時には速やかに設定しているアクセス権を変更(削除)する

- 紙の重要書類は鍵付きのキャビネットに保管し、閲覧や持ち出しを許可制にする

自社で管理する重要情報・機密情報を、社内の誰もが閲覧・操作できるように保管していると、従業員を介して情報漏洩が発生するリスクを高めてしまいます。

そのようなリスクとして、例えば、新入社員がよくわからないまま技術文書を印刷して社外の人間に見せてしまったり、派遣社員が悪意を持って顧客情報を持ち出してしまったり、といったケースが考えられるでしょう。

従業員のミスや不正による情報漏洩を防ぐために、特に重要情報・機密情報に関してはアクセスできる人間を制限し、可能な操作を制限する必要があるのです。

このため、まだ対策を取れていない場合は、早急に取り組むようにしてくださいね。

また、ご紹介したような対応をすでに行っている場合も、日々蓄積される情報の全てを適切に制御できているとは限りませんから、一度アクセス権や共有設定等を見直してみてください。

3-2. 【必須!】社内教育で従業員のリテラシーを高める

社内教育を実施し、従業員の情報セキュリティに関するリテラシーを高めることも、必ず取り組むべき情報漏洩対策です。

具体的には、以下のような内容を教育し、知識レベル・意識の向上と、ルールの周知を徹底することが必要です。

従業員のリテラシーを高めるための教育内容

【知識レベルの向上】

- 情報漏洩の要因となる脅威や攻撃の手口

- 情報管理の大切さや関連する法令

【意識の向上】

- 情報を漏洩させた場合の処分や罰則

- 情報漏洩の事例と損害

【ルールの周知】

- 情報漏洩を防ぐために社内で守るべきルールや禁止事項

- 情報漏洩を防ぐために社外での業務(テレワーク)において守るべきルールや禁止事項

情報セキュリティに関する知識が無ければミスやうっかりで情報を外部に出してしまいやすくなりますし、意識が低ければルールや禁止事項も徹底されづらいです。

また、そもそも情報漏洩防止のためのルールを把握していないと守りようもありません。

このように、従業員のリテラシーが低いことは、内部からの情報漏洩リスクを高めてしまいます。

入社時はもちろん、その後も定期的に研修を行って教育を実施し、従業員のリテラシー向上に継続的に取り組むようにしてくださいね。

3-3. 秘密保持を誓約させる

従業員には秘密保持を誓約させるようにしましょう。

具体的には、「秘密保持誓約書」を作成し、各従業員に内容を説明した上で署名してもらうようにします。

今後入社してくる従業員に対しては、入社時の契約内容に秘密保持の条項を追加するのもおすすめです。

現状、そういった秘密保持誓約書を従業員から取得していな場合は、「 情報漏えい対策一覧」において経済産業省が例示しているような誓約書を早速作成してみてください。

情報漏えい対策一覧」において経済産業省が例示しているような誓約書を早速作成してみてください。

(秘密保持誓約書の例は18ページをご覧ください。)

故意・過失に関わらず、従業員が社外の人間に情報を漏洩させてしまうリスクは常に存在します。

そのようなリスクへの抑止力として、自社の重要情報・機密情報を外部に漏らさないことを誓約させることが有効なのです。

3-4. 情報機器を安易に持ち込ませない・持ち出させない

情報機器を安易に持ち込ませたり、持ち出させたりしないことも、情報漏洩対策として非常に有効です。

具体的な対応としては、以下のようなものが考えられます。

情報機器を安易に持ち込ませない・持ち出させないための具体的な対応

- 記憶媒体やパソコン等の端末は、自社が管理するものだけに制限し、個人所有のものは持ち込ませない

- 事前に申請し、許可を得た場合にしか記憶媒体やパソコンを持ち出させない

- 持ち出し可能な記憶媒体やパソコンには強固なパスワードを設定し、可能であれば多段階認証・多要素認証を用いる

従業員が個人で所有するパソコンやUSBメモリは、必ずしも安全とは限らないため、簡単に持ち込ませてはいけません。

例えばウイルスに感染しているパソコンを持ち込まれ、社内ネットワークに接続されれば、社内でウイルスが拡大し、最終的に情報漏洩に至る可能性があります。

個人で購入したUSBメモリを使って情報を持ち出されてしまうケースも考えられるでしょう。

また、持ち運びが容易なUSBメモリなどの記憶媒体や、ノートパソコン等のモバイルデバイスは、紛失・盗難のリスクを伴うため、無条件で持ち出させないことも重要です。

ご紹介したような対応は、情報機器を介した情報漏洩の発生リスクの低減につながる上、コストも大きな手間もかけずに実践しやすいです。

ぜひ今日からでも取り組んでみてくださいね。

3-5. 高い視認性のもとで情報を管理する

書類やデータを、高い視認性のもとで管理することも情報漏洩対策となります。

具体的には、以下のような対応が有効です。

高い視認性のもとで情報を管理するための具体的な対応

- 不要な書類・ファイル(データ)は廃棄する

- 書棚を整理する

- 資料室・書庫等に防犯カメラを設置する、オフィスのレイアウトを工夫するなどにより、死角を作らない

- ファイルの種別ごとに保管先フォルダを指定する

- フォルダ階層の構成やファイルの命名についてルールを決める

書類・データが、人目につきづらい場所や媒体で管理されていると、情報を不正に持ち出されても気付くことができません。

また、どこにどのような情報があるか分からないような雑多な状態も、情報の紛失・持ち出しを発生させやすくしてしまいます。データに関しては、誤った共有設定にも気付きづらくなります。

このように、視認性が低い状態で情報を管理していると、情報漏洩が発生しやすくなるばかりか、漏洩したことに気付けない可能性すら出てきます。

だからこそ、目につきやすく整理された状態で管理することは重要なのです。

ご紹介した対応のハードルは決して高くなく、特に不要な書類・ファイルの廃棄や、書棚の整理は、すぐにでも実践できるはずです。

早速今日から取り組んで、少しでも情報漏洩リスクを低減させましょう。

3-6. ルールの制定と周知を実施する

ヒューマンエラーによる情報漏洩リスクを低減させるため、ルールの制定と周知を実施しましょう。

そのために、以下のような内容を盛り込んだルールやハンドブックを作成し、社内教育の場で内容を把握させてください。

制定すべきルールの内容(一例)

- パソコンを操作可能な状態で離席しない

- 重要書類をデスクや複合機に放置しない

- 不審なメールの添付ファイルを開かない、記載されたURLにアクセスしない

- フリーWi-Fiに接続しない

- ICTツール(オンラインストレージ、ファイル送信サービス等)を独自で使用しない

etc.

情報漏洩は、「パソコンを開いたままカフェ等で離席した」「重要な書類をデスクに置きっぱなしで外出した」など従業員の無意識な行動が発端となることもあります。

そのような行動を禁止し、情報を守るために必要な行動を促すには、ルールとして明文化し周知させることが重要なのです。

とはいえ、こうしたルールを検討し、明文化するのは容易なことではありませんよね。

そこで、まずは情報処理推進機構(IPA)が提供する「情報セキュリティハンドブック」のひな形を活用し、自社に合わせて編集してみてください。

▼「情報セキュリティハンドブック」のひな形をダウンロード 情報セキュリティハンドブック(ひな形)(442KB)

情報セキュリティハンドブック(ひな形)(442KB)

一からルールを制定し、周知させるよりもスムーズに対策を実施できるはずですよ。

3-7. 復元できない方法で情報を破棄する

情報は、復元できない方法で破棄するようにしましょう。

具体的には、「紙の書類・資料」「データ」ごとに以下のいずれかの対応が必要です。

復元できない方法で情報を破棄するための具体的な対応

【紙の書類・資料】

- シュレッダーを使って細断する

- 溶解処理を業者に依頼し、証明書を取得する

【データ】

- パソコン・記憶媒体(HDD・SDD)などの廃棄前にディスク部分を物理的に破壊する

- パソコン等の廃棄前に消去ソフトを使ってデータを消去する

- パソコン・記憶媒体(HDD・SSD)の廃棄・返還前にデータ消去サービスを依頼し、証明書を取得する(またはリース会社に対応を依頼する)

- 記憶媒体に暗号化したデータを保管していた場合は、回復(復号)キーを抹消して万が一の復元を防ぐ

紙の書類や資料をそのままゴミに出してしまうと、記載された情報が社外の人の目に触れることになります。

また、データ化された情報についても、ファイルを削除しただけでは復元できてしまうことがあります。

このため、廃棄したパソコンや記憶媒体から削除したはずのデータを復元され、情報漏洩に発展する恐れがあるのです。

このように、廃棄・削除したはずの書類やデータから情報漏洩を引き起こさないために、確実な破棄を行い、流出・漏洩をしっかり防ぐようにしてくださいね。

3-8. 閲覧/操作履歴を記録・管理する

情報の閲覧履歴や操作履歴は記録・管理するようにしましょう。

具体的には以下のような対応が必要です。

閲覧/操作履歴を記録・管理するための具体的な対応

- ファイルサーバにログ記録・管理機能を実装させる

- ログ記録・管理機能を持つ複合機やファイル管理用ツールを導入する

- 重要書類の閲覧や持ち出しを許可制にする

こうした対応により、書類やデータを、「いつ・誰が・閲覧/(どのように)操作したか」記録することで、重要情報の記載された書類等が紛失しても、迅速に所在を突き止めることができます。

また、閲覧履歴・操作履歴が管理されていることを従業員が知っていれば、不正な持ち出しを抑止することもできるはずです。

このように、情報の閲覧履歴や操作履歴を記録・管理することは、紛失や不正による情報漏洩リスクを低減させます。

そのため、もし今後、新たにファイル管理用のツールや複合機を導入されるのであれば、閲覧/操作履歴の記録・管理機能を備えているかどうかを選定基準の一つにしてみてください。

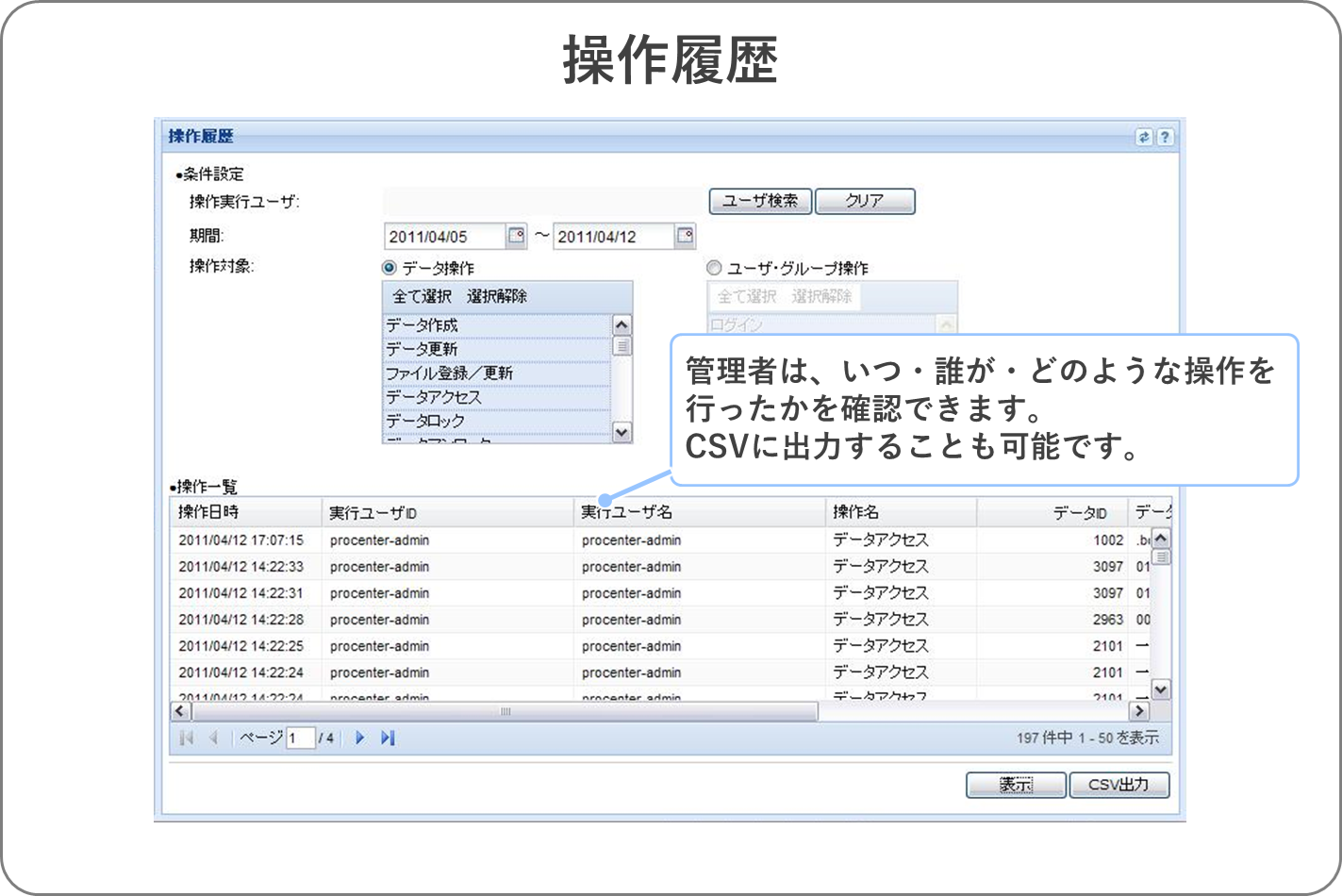

当社の提供する情報共有ツール「PROCENTER/C」にも、ログ管理機能が備わっているため、登録されたファイルについて、誰がいつ何版を見たか、更新したかなどの履歴を把握できます。

ファイル(文書)管理や情報共有のための、セキュアなツールをお探しなら、ぜひお気軽にご相談くださいね。

3-9. ミスを報告しやすい環境を構築する

情報漏洩につながるミスを報告しやすい環境を構築することも、情報漏洩対策として重要です。

具体的には、以下のような対応が必要となります。

ミスを報告しやすい環境構築のための具体的な対応

- 担当窓口(報告窓口)の設置と周知

- 報告基準の明確化と周知

- 従業員の心理的安全性の確保

どんなに注意を払っても、従業員のミスをゼロにするのは非常に難しいことです。

持ち出した書類や記録媒体の紛失・置き忘れ、あるいは誤った共有設定等のミスの発生率は、低減させることはできても、なかなかゼロにはできません。

しかし、万が一そうしたミスがあっても、会社側がその事実をいち早く把握し、対応することで情報漏洩には至らない、損害が抑えられる可能性が高まります。

そのためには、従業員がミスに気付いた時点ですぐに報告できる環境を整備しておく必要があるのです。

ミスを報告するのは、そもそもハードルの高いことですから、こういった環境を整備するにはマネジメント層による従業員の心理面への配慮も必要となり、時間がかかる場合もあるかと思います。

しかしだからこそ、情報漏洩に発展させない、あるいは損害を出させないために、早めに取り組んでいくべきです。

3-10. 退職者が情報にアクセスできないようにする

従業員が退職する際には、自社の情報にアクセスできないようにしてください。

具体的には、以下のような対応が必要です。

退職者が情報にアクセスできないようにするための具体的な対応

- 会社から提供していた端末や記憶媒体を漏れなく返却してもらう

- 退職者が知っていたログイン情報を変える、あるいはアカウント等を削除する

- 退職者が独自にICTツールや記憶媒体を使用していた場合は、その中身をチェックする、あるいは可能であれば削除・廃棄する

- 秘密保持誓約書を取得する(経済産業省「

情報漏えい対策一覧」21ページを参照)

情報漏えい対策一覧」21ページを参照)

従業員は、今は社内の人間であっても、退職後は外部の人間となります。

外部の人間が自社の情報を持っていったり、閲覧できることは、その時点で情報が流出していることになるため、退職後はアクセスできないように対応しなければなりません。

ご紹介したような対応により、従業員の退職時の情報漏洩対策も怠らないようにしましょう。

4. 情報漏洩対策を実施する上で押さえておくべき4つのポイント

情報漏洩対策にどのように取り組むべきか、お分かりいただけたでしょうか。

中にはハードルの高い対策もありますが、情報漏洩によって被る損害は莫大なものとなる恐れもあるため、必須のものだけでなく、全ての対策を実施していくことが望ましいです。

ただ、そのように苦労して対策を講じるからには、効果をより確実なものとしたいですよね。

また、保険として、対策だけで防ぎきれなかったインシデントによる損害を抑えるための対応も把握しておきたいところです。

ここでは、そのために押さえておくべきポイントもご紹介します。

情報漏洩対策を実施する上で押さえておくべきポイント

- 情報漏洩が発生した後のプロセスも整備しておく

- 継続的に取り組む

- 利便性や業務効率とのバランスも考慮する

- ツールやサービスの提供事業者のセキュリティ対策にも注意を払う

一つずつ詳しく見ていきましょう。

4-1. 情報漏洩が発生した後のプロセスも整備しておく

あまり想定したくはありませんが、万が一情報漏洩が発生した場合のプロセスも整備しておきましょう。

情報漏洩対策を実施することで、漏洩のリスクは低減できますが、発生確率をゼロにすることはできません。

そのため、もし情報漏洩が発生してしまっても、自社や顧客の被る損害を最小限に押さえるための対応をあらかじめ策定しておくべきなのです。

細かい対応プロセスは企業によって異なりますが、大まかには以下のような順番で対応することになります。

【情報漏洩発生時の大まかな対応プロセス】

| STEP.1 検知・初動対応 |

情報漏洩の発生を確認した場合、またはその兆候を検知した場合は、情報セキュリティ(管理)責任者を通じて経営者に報告する。 経営者は報告を受けたら速やかに対応体制を立ち上げ、必要に応じてネットワークの遮断・情報や対象機器の隔離・システム/サービスの停止を行う。 |

|---|---|

| STEP.2 報告・公表 |

【第一報】 関係者に状況を報告する。全ての関係者への報告が困難な場合は、Webサイトやメディアを通じて公表する。 顧客や消費者に関係する場合は、問い合わせ窓口も開設する。 【第二報~最終報】 対応状況や再発防止策等を随時報告し、必要に応じて損害の補償を行う。 また、適切な機関への報告も実施する。 例えば…

|

| STEP.3 復旧・再発防止 |

状況・原因の調査や、証拠の保全を行う。 調査結果に応じて、修正プログラムの適用・設定変更・機器の入れ替え・データの復元等、必要な修復を実施する。 修復が完了したら、停止していたシステムやサービスを復旧させる。 また、根本原因を分析し、再発防止策を検討・実施する。 |

出典: IPA「中小企業のためのセキュリティインシデント対応の手引き」

IPA「中小企業のためのセキュリティインシデント対応の手引き」

こうした対応について、責任者や担当者、細かい手順を策定しておき、万が一の事態にも備えましょう。

4-2. 継続的に取り組む

情報漏洩対策には、継続的に取り組むようにしましょう。

サイバー攻撃や不正アクセスの手口は、日々進化し続けていますし、自社の状況にも少なからず変化があるはずです。

継続的な取り組みにより、そのような変化にも対応できる、より強固な情報漏洩対策を実現させることが大切なのです。

そのためには、以下のようなPDCAを回し続けることが効果的です。

情報漏洩対策に継続的に取り組むためのPDCA

Plan:対策の運用担当チームを編成・実施すべき対策やルールの策定

Do:対策の実施・ルールの周知

Check:担当チームによる対策のチェック・外部組織による監査

Action:チェックや監査の結果に基づき改善点を検討

より効果的な対策とするために、しっかりPDCAを回すようにしてくださいね。

4-3. 利便性や業務効率とのバランスも考慮する

情報漏洩対策を検討・実施する際には、利便性や業務効率とのバランスにも考慮しましょう。

というのも、対策を細やかに、厳しく実施すればするほど、利便性や業務効率が低減するケースもあるからです。

例えば、フリーWi-Fiの使用を禁止することは簡単ですが、これにより外出先で業務を進めることが実質不可能となれば、業務効率の低下を招きます。

また、従業員が独自に使用しているファイル送信サービスを禁止してしまうと、ファイルを印刷し客先に持って行く、といった方法での情報共有を強いることにもなりかねません。

そのような不便や効率の悪さは、生産性の悪化を招きかねません。

また、そもそもルールや禁止事項を従業員が無視するケースも出てくるリスクもあるかもしれません。

そういった事態を防ぐためには、

- 対策を実際に運用する前に、従業員の声や業務の実態を把握する

- 安全性と利便性・業務効率を両立できるツールやサービスを導入する

といった対応により、利便性や業務効率を低下させない情報漏洩対策を実現させましょう。

4-4. ツールやサービスの提供事業者のセキュリティ対策にも注意を払う

社内で利用するツールやサービスの、提供事業者のセキュリティ対策にも注意を払うようにしましょう。

外部の企業から提供されるツールやクラウドサービスに関しては、セキュリティ対策の責任範囲が提供事業者側にあるため、あなたの会社が情報漏洩対策を講じることはできません。

もしくは、対策できる範囲が限定されます。

だからといって、対策に無関心では、提供事業者のセキュリティの甘さに気付けず、ツールを介して情報が漏洩しないとも限りません。

そのような事態を回避するため、ツール・サービスの提供事業者のセキュリティ対策やレベルにも注意を払うべきなのです。

具体的には、最低限以下のような点をチェックするようにしましょう。

ツール・サービス提供事業者におけるセキュリティ対策のチェック項目

こうした項目には最低限注意を払い、ツール・サービスを介して情報漏洩が発生することの無いようにしましょう。

当社が提供する情報共有ツール、「PROCENTER/C」は、こうしたチェック項目を全てクリアしたセキュアな文書管理/情報共有のためのツールです。

【多層防御を実現!】

- 1.入口対策

- OSの脆弱性に自動対応

- 外部からの攻撃を検知

- 多要素認証によるログイン

- 2.内部対策

- 稼働状況・イベントログ・サーバ負荷の監視

- 3.出口対策

- サーバ内ファイルの暗号化

- ダウンロードファイルの暗号化

【情報セキュリティ認証を多数取得!】

プライバシーマーク取得

プライバシーマーク取得 ISO27001(情報セキュリティマネジメントシステム国際規格)認証取得

ISO27001(情報セキュリティマネジメントシステム国際規格)認証取得 防衛産業サイバーセキュリティ基準のベースとなっているNIST SP800-171対応(SaaS版)

防衛産業サイバーセキュリティ基準のベースとなっているNIST SP800-171対応(SaaS版) ISO27017(クラウドサービスセキュリティ)認証取得(SaaS版)

ISO27017(クラウドサービスセキュリティ)認証取得(SaaS版)

【行政機関・金融機関での導入実績あり!】

- セキュリティを高めながらも利便性を損なわない公文書管理が実現した事例(行政機関F様)

- リスクを解消し、安全で効率的な公文書管理が実現した事例(行政機関G様)

- 本社-海外拠点間の文書一元管理事例(金融業D社様)

さらに、当社では多様なサイバーセキュリティ製品・ソリューションを提供しており、貴社の情報漏洩対策について併せてご相談いただくことも可能です。

「情報漏洩対策を実施・強化する上で、新たにセキュアなファイル管理/情報共有ツールを導入したい。」

「ツールに関係する部分も、そうでない部分も含め、情報漏洩対策について総合的に相談したい」

という場合は、ぜひお気軽にお問い合わせください。

5. まとめ

企業で行うべき情報漏洩対策がどのようなものか、お分かりいただけたでしょうか。

最後に今回の内容をまとめておきます。

情報漏洩につながる脅威は、組織の内外に存在しているため、情報漏洩対策も以下のように、外部脅威・内部脅威に向けて講じる必要があります。

| 外部の脅威に対する情報漏洩対策 |

|---|

| 【必須!】OSやソフトウェアは最新の状態を保つ |

| 【必須!】ログイン情報を適切に設定・管理させる |

| 【必須!】セキュリティソフト等を用いて多層防御を実施する |

| 運営するWebサイトに多層防御を実施する |

| 独自にICTツールを利用させない |

| ユーザー認証を強化する |

| 取引先にも情報を守るための協力を求める |

| テレワーク用の端末やネットワークの安全性を保つ |

| 定期的に外部組織によるチェックを実施する |

| 内部の脅威に対する情報漏洩対策 |

|---|

| 【必須!】情報へのアクセス・操作を制限する |

| 【必須!】社内教育で従業員のリテラシーを高める |

| 秘密保持を誓約させる |

| 情報機器を安易に持ち込ませない・持ち出させない |

| 高い視認性のもとで情報を管理する |

| ルールの制定と周知を実施する |

| 復元できない方法で情報を破棄する |

| 閲覧/操作履歴を記録・管理する |

| ミスを報告しやすい環境を構築する |

| 退職者が情報にアクセスできないようにする |

それぞれ必須のものから取り組み、その他の対策も上から順番に実施することで、あなたの会社の情報漏洩リスクは徐々に低減するはずです。

早速今日から実践していきましょう。