サイト内の現在位置

企業の命運を握る情報漏洩の脅威とは?リスクを最小限に抑える対策

お役立ちコラム「情報漏洩は心配だけど、よくわからないから対策できない」

「情報漏洩の何がどう問題なのか、そこのところが曖昧」

よく耳にするし、知らないわけではないけれど、実はふんわりとしか理解できていないことに不安を覚えていませんか?

自分とは関わり合いのない遠い世界の話のようにも感じられる情報漏洩は、しかし、どの企業にも起き得る事故であり、しかもその被害は甚大なため、正しい理解のもと適切な対策を講じることが不可欠です。

そして注意を払う必要があるのは、外からの攻撃に備えるだけでなく、実は「組織内部の要因」にも対策することが情報漏洩対策においては意外なほどに重要だという点です。

そこで本記事では、情報漏洩に関する次のようなことについて解説していきます。

この記事を読むとわかること

- 情報漏洩とは何か

- 情報漏洩が起こるとどういった不利益を被るか

- 近年の情報漏洩事故にはどのような傾向があるか

- 情報漏洩の主な原因は何か

- 実際にどういった情報漏洩事故が起きているか

- 情報漏洩が起こらないようにするにはどう対策すればよいか

- 万一情報漏洩が起こった場合のためにどんな備えが必要か

情報漏洩に関する幅広い知識を得られ、理解が深まり、情報漏洩を発生させないための対策まで検討できる内容となっています。

近年の情報漏洩事故の特徴や、実際の事例もご紹介していますので、よりリアルにイメージすることができ、ぼんやりとしていた情報漏洩というものの姿がクリアになるはずです。

お読みいただければ、情報漏洩の実態・実情を把握できるため、より輪郭のはっきりとした危機感を持って情報漏洩リスクに向き合い、具体的な対策を検討することができます。

貴社の情報セキュリティレベル向上に、本記事をぜひお役立てください。

1. 情報漏洩とは

最初に、情報漏洩という言葉について確認しておきましょう。

情報漏洩とは、文字通り「情報が外部に漏れてしまうこと」で、この場合の「情報」とは、たとえば次に挙げるような「関係者以外に知られるべきでない情報」を指します。

- 個人情報(顧客名簿、患者の電子カルテ等)

- 技術情報(自社独自技術に関する研究開発データ、新製品の設計図面等)

- 営業情報(取引台帳、原価表等)

情報漏洩というと個人情報が想起されがちですが、「関係者以外に知られるべきでない情報」は実際には幅広く、上記の通り技術情報や営業情報といった機密情報も含まれます。

漏洩する情報の種類も、漏洩の原因も一様ではない情報漏洩ですが、ありがちなケースとしてはたとえば次のような例が挙げられるでしょう。

- 便利そうなフリーソフトをダウンロードしたことでマルウェア(コンピュータやプログラムに有害な動作を行わせる意図で作成された、悪意あるソフトウェアやコード)に感染し、顧客リストが勝手に転送されて漏洩

- 従業員が退職前に顧客リストを複製し、それを転職先に持っていって漏洩

- メールの宛先を間違えて、添付した新製品発売計画を部外者に送ってしまい漏洩

「フリーソフトをダウンロードして……」「メールの宛先を間違えて……」といったちょっとした判断ミスや操作ミスさえ、大きな情報漏洩事故につながり得るのです。

なお、情報漏洩の各種原因については「4. 情報漏洩の主な原因5つ」で、実際に起きた事例は「5. 【原因別】情報漏洩の事例5つ」で詳説・紹介していますので、そちらもご参照ください。

2. 情報漏洩により被る4つの不利益

前章でお伝えしたように、情報漏洩の原因は時にごく些細なことですが、それによって起こる情報漏洩の影響が軽微かといえば、決してそうではありません。

情報漏洩が起こった場合に企業や個人が被ることになる不利益には、おおまかに言うと下表の4つがあります。

| 不利益の種類 | 具体例 |

|---|---|

| 金銭的な負担 |

|

| 事業の中断・打ち切り |

|

| 刑事罰や損害賠償請求 |

|

| 社会的信用の低下 |

|

情報漏洩によって事業打ち切りに至ること、場合によっては刑事罰が科せられることさえあるのです。

さらに、こうした不利益が重なったり長引いたりすることで、次第に経営状況が悪化し、最終的に廃業に追い込まれるという、企業そのものの存続に関わってくる可能性もあります。

情報漏洩の影響は想像以上に深刻な場合もおおいにあり得るということを心に留めておく必要があります。

3. 【2024年最新】情報漏洩の近年の傾向

著しい不利益をもたらす情報漏洩を防ごうという各社の試みにもかかわらず情報漏洩がなくならない理由の一つは、情報漏洩というものが年々変化しているからです。

そこで本章では、近年の情報漏洩に見られる以下の4つの傾向について解説します。

- 件数・社数ともに右肩上がり

- 外部からの攻撃による被害が増加傾向

- 対象組織は拡大の一途

- 二次被害が拡大中

情報漏洩の「今」を正しく理解し、その脅威をより効果的に排除するのに、以下の解説が役に立つはずです。

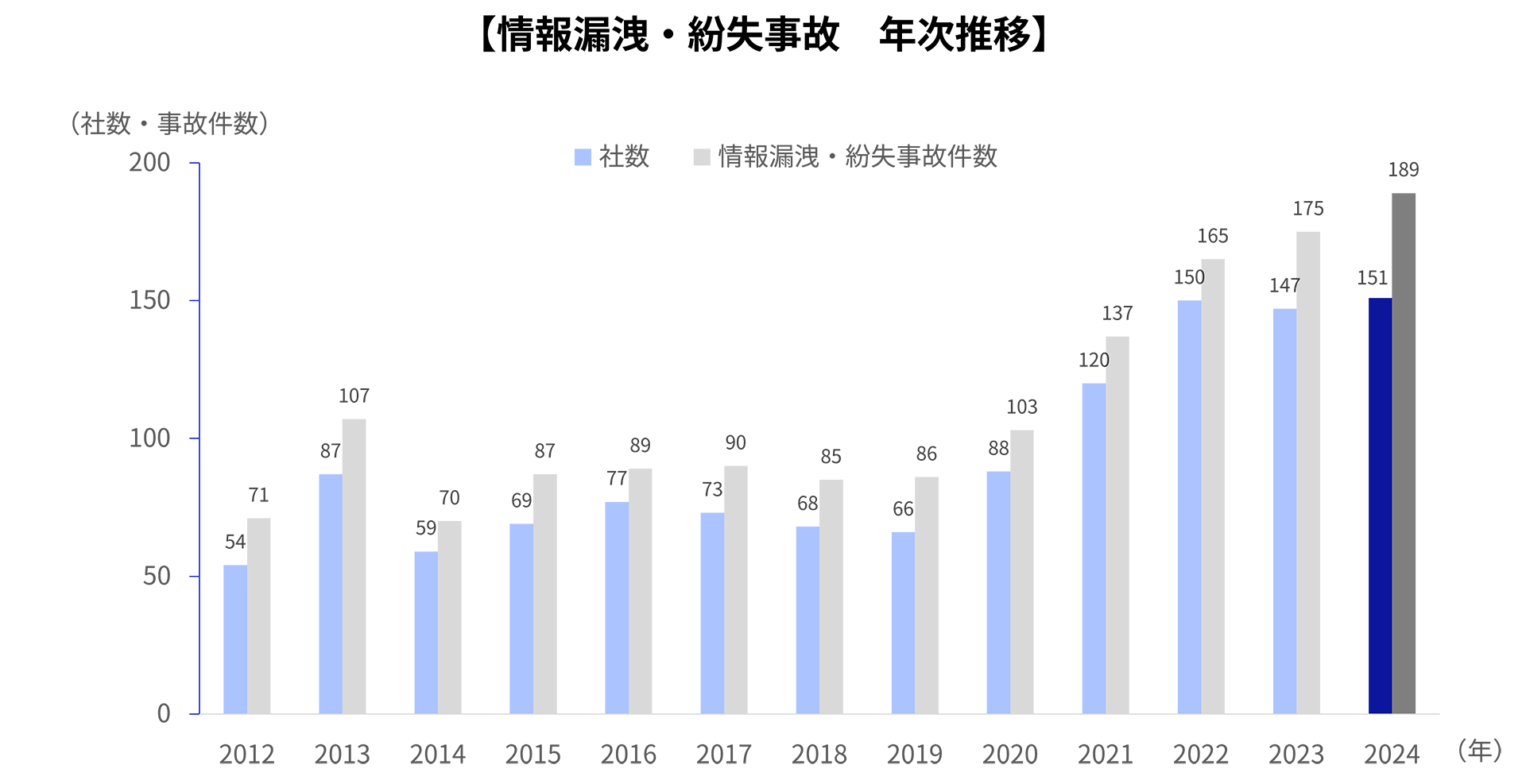

3-1. 事故件数:2024年は最多記録を更新。件数・社数ともに右肩上がり

[参考] 「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

東京商工リサーチによる上場企業の個人情報漏洩・紛失事故の調査によれば、情報漏洩(紛失事故を含む)の件数は増加傾向にあり、ここ4年間は毎年最多記録を更新、2024年には189件となっています。

情報漏洩が起きた企業の数も同じく増加傾向で、上場企業のデータとなりますが、2024年には151社と最多社数を更新しました。

情報漏洩の発生件数自体も、情報漏洩に見舞われる企業の数も、ともに右肩上がりの状況です。

3-2. 被害状況:外部からの攻撃による被害が増加傾向

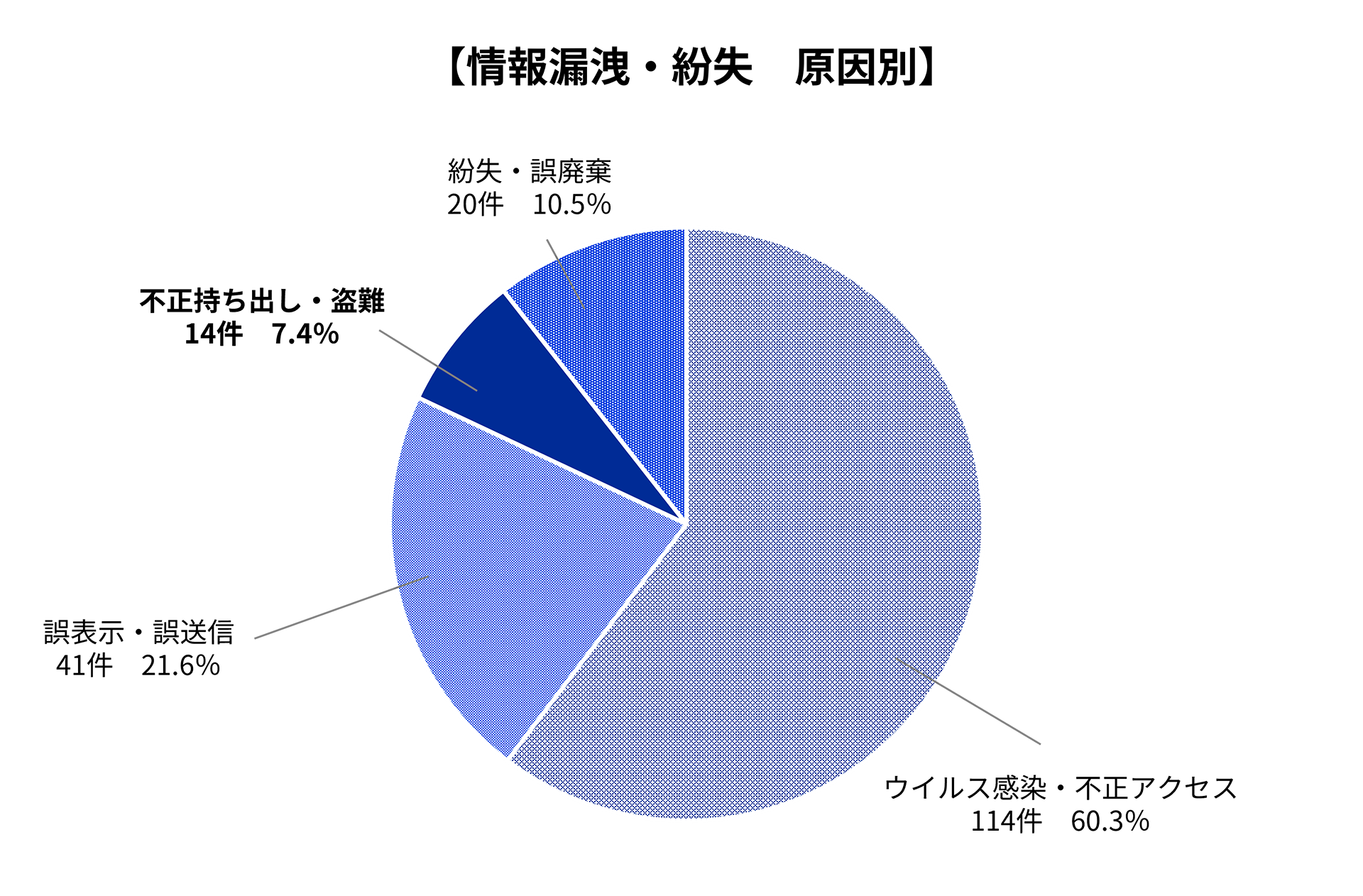

[参考] 「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

前項と同じく東京商工リサーチによる上場企業の個人情報漏洩・紛失事故の調査によれば、外部からの攻撃による情報漏洩が増加傾向です。

上場企業の「ウイルス感染・不正アクセス」による情報漏えい・紛失事故件数は、ここ6年間毎年最多更新しており、2024年は114件とついに100件台を記録しました。

同件数は、2024年に起きた上場企業の情報漏洩事故の原因のおよそ6割を占めていますが、この割合自体も年々高まっている傾向です。

3-3. 被害対象:拡大の一途。大企業も小規模な企業も、政府機関や公共機関も

大企業からごく小規模な企業まで、また民間企業だけでなく空港や病院、政府機関なども被害に遭っており、被害対象は拡大の一途を辿っています。

傾向として、規模が大きい組織、機密度の高い情報を扱う組織ほど厳重に対策を行っていることを踏まえると、「情報セキュリティ対策を行っていない組織が狙われる」わけではないことが明らかです。

情報漏洩のリスクはあらゆる組織に共通であり、「うちは狙われない」「うちは大丈夫」はあり得ないのが現実です。

3-4. その他:二次被害が拡大中

情報漏洩という事故が一度の被害に収まらず、二次被害(漏洩した個人情報が悪用され、さらなる被害につながること)まで発生するケースが増加しています。

たとえば、漏洩したメールアドレス宛に詐欺メールが送られたり、漏洩した電話番号宛に架空料金請求の電話がかけられたりといったものです。

二次被害を防ぐため、被害者(=自身の情報が漏洩した個人や企業)にもパスワード変更などの処置を取ってもらえるよう依頼するなどの対応をできる限り早急に行う必要があります。

4. 情報漏洩の主な原因5つ

情報漏洩を防ぐに当たっては、情報漏洩の「今」を知っておくのと同時に、「なぜ起こるのか」についても知っておく必要もあります。

情報漏洩の原因はさまざまですが、特に懸念される主な原因として下記の5つが挙げられます。

- ランサムウェア

- サプライチェーン攻撃

- ヒューマンエラー

- 内部不正

- ウェブサイト改ざん

的を得た対策を講じるために、本章で原因についての理解を深めましょう。

4-1. ランサムウェア

外部からの不正アクセスは情報漏洩の最多原因ですが、その中でもランサムウェアを用いた不正アクセスは、サイバー犯罪における最大の脅威ともいわれている攻撃方法です。

ランサムウェアとは、感染した端末やサーバー内のデータを暗号化するマルウェア(コンピュータやプログラムに有害な動作を行わせる意図で作成された、悪意あるソフトウェアやコード)です。

ランサム(ransom)とは「身代金」を意味し、「暗号化を解除してデータを復旧してほしければ、身代金を支払え」と脅された企業のおよそ半数が、100万米ドル以上(2025年2月時点でおよそ1億5千万円以上)という巨額の支払いを要求されています。

近年では、不特定多数に攻撃を仕掛けるのではなく、時間をかけて準備をし、特定の組織を狙い撃ちする手法が増加傾向であるため、対策の難易度がより高まっています。

また、身代金を要求するだけでなく、「身代金の支払いに応じなければ暗号化したデータを公開する」と重ねて脅迫する「二重脅迫型ランサムウェア」など、一層悪質になってきています。

4-2. サプライチェーン攻撃

サプライチェーン(製品の原材料調達〜販売の一連の流れ、また、その流れを構成する企業のつながり)を利用して、防御体制が脆弱な企業から侵入し、最終的にターゲット企業を攻撃する手法です。

ターゲット企業の多くがセキュリティレベルの高い大手企業であり、正面からの攻撃は成功させるのが難しいため、セキュリティ対策が不十分で突破しやすい関連企業や委託先企業を踏み台にするのです。

この事実からも、「うちは小規模だから狙われない」という考え方は正しくないことがわかります。

アイランドホッピングツアー(島巡りツアー)のように、サプライチェーン内の各企業を次々と攻撃していく「アイランドホッピング攻撃」も近年増えてきています。

4-3. ヒューマンエラー

「メールを誤送信してしまった」「名簿の入ったカバンを電車内に忘れてきてしまった」といった人為的ミスで情報漏洩が起こることも決して少なくありません。

「ファイルを添付したメールをうっかり別の人に送ってしまった」

「メインの受信者以外のアドレスをBCCで隠して送るつもりだったのに、CCで送信してしまった」

といった経験はありませんか?

どちらもメール送信時のミスが原因で起こる情報漏洩の典型パターンです。

こんな些細なことで……と思うようなことでも、重大な事故につながる可能性があるのです。

4-4. 内部不正

残念なことですが、内部関係者自らが意図的にデータを持ち出す例も跡を絶ちません。

転職前に不正に持ち出したデータを、転職先で利用するというケースも目立ちます。

また、悪用するつもりはなくても、機密情報をプリントアウトしたりUSBメモリにコピーしたりして持ち歩くなどすれば、漏洩リスクを著しく高める行為であり、それだけでも内部不正に当たります。

冷淡なようですが、情報セキュリティの観点からは、従業員や業務委託先、パートナー企業などの関係者全員を「内部不正をするかもしれない人」と捉えることが、結果的には彼らをも守ることになります。

4-5. ウェブサイト改ざん

企業などが運営するウェブサイトやオンラインストアのコンテンツや設定が、悪意ある者により勝手に変更されて、情報漏洩につながるケースもあります。

いわば乗っ取られた形ですが、この乗っ取りにより、無関係の画像が掲載されたり、閲覧者がウイルス感染したりといった被害のほか、サーバーからの機密情報が窃取される例もあるのです。

脆弱性を悪用して改ざんされる場合と、管理者アカウントが乗っ取られて改ざんされる場合があり、特に正規の管理者を装って改ざんされる後者のケースでは、発覚に時間を要することも少なくないでしょう。

全原因に占める割合としては少ないですが、正規のウェブサイトと信じてアクセス・閲覧しているユーザーの心象を著しく悪くするという、他原因にはない類のダメージを受けることになる原因といえます。

5. 【原因別】情報漏洩の事例5つ

情報漏洩事件は多数起きており、枚挙にいとまがありませんが、ここでは原因の異なる下記の5件の事例をご紹介します。

- メール誤送信で個人情報漏洩

- 不正持ち出しで機密情報漏洩

- ランサムウェアで個人情報漏洩

- 情報セキュリティ意識の低さにより個人情報漏洩

- ウェブサイト改ざんにより個人情報漏洩

それぞれについて、以下で解説していきます。

5-1. メール誤送信で個人情報漏洩

商業施設運営会社A社で、メール誤送信を原因とした個人情報漏洩がありました。

A社が業務を委託していたB社の従業員が、作成した資料を電子メールで送信しましたが、オペレーションミスと確認不足により、誤って他社(合計5社・17名)に送信。

同資料に記載されていたA社従業員や元従業員の氏名・従業員番号1,082件が外部に漏洩しました。

5-2. 不正持ち出しで機密情報漏洩

大手総合電機メーカーC社で、不正持ち出しにより研究データが漏洩する事件がありました。

C社の提携会社であるD社の社員が、NAND型フラッシュメモリに関する研究データをUSBメモリにコピーして不正に持ち出し、転職先であった海外半導体メーカーE社で開示。

極めて悪質な営業秘密の開示であるとして、同社員には懲役5年、罰金300万円の判決が下されました。

さらに、C社とD社の両社がE社に対し民事訴訟を提起し、最終的に2億7800万米ドルが和解金としてC社に支払われました。

5-3. ランサムウェアで個人情報漏洩

電機メーカーF社で、ランサムウェア感染による個人情報漏洩がありました。

F社のサーバーが海外からのランサムウェアの攻撃を受け、システムが使用不能となると同時に、下記の情報の漏洩が確認されました。

- F社従業員の氏名・社員番号・メールアドレス、所属、人事情報など

- 国内外グループ会社従業員および元従業員の氏名・メールアドレス、アカウント情報

- 過去にF社の採用面接を受けた人の氏名・メールアドレス、電話番号、住所、経歴情報

- 取引先の窓口担当者または代表者の氏名。メールアドレス、電話番号、所属会社名、会社住所など

- F社製品購入者の氏名、配送先住所、電話番号、購入日、購入商品名など

- 一部取引先との請求書、契約書、売上データ

- 会議資料、内部検討資料、社内システムに関するデータ

漏洩した個人情報は合計8,478名分に及びました。

5-4. 情報セキュリティ意識の低さにより個人情報漏洩

大手損保4社で、情報セキュリティ意識の低さが原因となった個人情報漏洩がありました。

保険加入者の契約内容などの個人情報(契約社名、証券番号、満期日、保険料など)が、各代理店の担当者により競合他社と共有されていました。

また、各代理店に出向していた社員が、出向先で得た競合他社の情報を出向元に漏洩してもいました。

漏洩した個人情報はなんと約250万件。

業界全体を覆っていたセキュリティ意識の低さと、シェア争いの熾烈さとが背景となり発生したこの不祥事に対し、金融庁は2度にわたる報告徴求命令を出しています。

5-5. ウェブサイト改ざんにより個人情報漏洩

大手電子機器メーカーG社で、ウェブサイト改ざんによる個人情報漏洩がありました。

G社の公式オンラインストアサイトで採用しているソフトウェアの脆弱性を悪用され、購入手続きを取ったユーザーの入力内容が窃取されるプログラムが同サイトに埋め込まれていたと判明。

同サイトで購入したユーザー5,836人分の個人情報、そのうち4,257人のユーザについてはクレジットカード情報も含まれていました。

6. 情報漏洩対策は「外部要因+内部要因」の両面から行う

前章でご紹介した事例のような事故は他にも数多く発生しており、いかなる企業も「今はまだそうした目に遭っていないからこの先も遭わない」という保証は全くありません。

情報漏洩のリスクをいかに下げられるかが重要で、そのためにはとにかくできる限りの対策を講じることに尽きますが、ポイントは外部要因と内部要因の双方に対して対策を講じることです。

| 外部要因 |

|

|---|---|

| 内部要因 |

|

どちらか一方だけに対し備えるだけでは、ドアは施錠しても窓は開け放しているようなものだからです。

次章から各種対策を解説していきますが、外部要因に備える対策と内部要因に備える対策とに分けて解説することとし、次章で外部要因に備える対策を、続けて内部要因に備える対策を取り上げます。

| 対外部要因 |

|

|---|---|

| 対内部要因 |

|

代表的かつ比較的容易に実践できる対策を挙げるにとどまっていますので、より詳しくお知りになりたい場合は「情報漏洩 対策」をご参照ください。

7. 【対外部要因】情報漏洩対策の3つの例

まず、外部要因に備える対策ですが、主要なもののうち比較的容易に取り組めるものとしては、次のような対策が挙げられます。

いずれもごく基本的な対策ですが、徹底できていないケースもあるようです。

各対策について、以下で解説していきますので、十分に対応できているかを今一度確認してみてください。

7-1. OSやソフトウェア等を最新の状態に保つ

業務を遂行する環境の安全性を高めるため、コンピュータのOSやソフトウェア、ファームウェア(機器を制御するために組み込まれたソフトウェア)は最新の状態を保つようにします。

最新の脅威に対抗するには、それに対応した最新の防御体制が不可欠だからです。

更新プログラムやパッチは、各端末でインストールする必要がありますので、迅速に対応する必要がある旨をたとえば下記のような方法で従業員に周知しましょう。

- 社内チャットでアナウンス

- チームごとにリーダーが対応状況を管理する

とはいえ、手動での管理には限界があります。

一番手間がかからず確実な方法は、下記の方法による自動化です。

- 更新プログラムは自動更新に設定(WindowsはWindows Updateで、Macはシステム設定で)

- パッチはパッチ管理ツールを利用

各社の事情によりあえて自動更新を設定しない場合などもありますので、情報システム部門に確認が必要ですが、可能であれば自動化しておくのがおすすめです。

7-2. ID・パスワードの管理を徹底する

ID・パスワードの管理を徹底することは情報保護の大前提です。

業務で使用するパソコンやシステム等にアクセスするためのログイン情報を第三者が容易に知ることができるとしたら、個人情報や機密情報を守れるわけもないからです。

とはいえ、同じパスワードを使い回すのは危険だからと、使用するツールやアプリの数だけパスワードを管理するのは簡単ではないでしょう。

おすすめの解決策は、パスワード管理ツールを利用することです。

複雑で強固なパスワードを自動生成でき、しかもそれを記憶しておく必要がありません。

パスワード管理ツールを今すぐ導入するのは難しいとしても、「誰でもわかる場所にID・パスワードを表示しておく」といったような無防備過ぎる状態の従業員がいるなら、今すぐ改めさせる必要があります。

パスワードの定期的な変更は効果ある?

以前はパスワードの定期変更が対策として有効といわれていましたが、 総務省から「定期変更は不要」との見解が既に出ています。

総務省から「定期変更は不要」との見解が既に出ています。

(ただし、実際にパスワードを破られアカウントが乗っ取られる等のサービス側から流出した事実があれば、パスワード変更が必要)

むしろ定期的な変更をすることで、パスワードの作り方がパターン化して簡単なものになったり、使い回しをするようになるリスクがあると考えられるためです。

つまり、はじめから強固なパスワードを設定することが重要ということです。

7-3. 各種ツール導入等による技術的な防御壁でガードする

情報漏洩を防ぐには、以下に挙げるような技術的対策も不可欠です。

システムやネットワークの安全性の確保は、情報の保護に直接的に役立つからです。

- セキュリティ対策ソフト導入

- 不正アクセス検知システム導入

- データ暗号化

- ファイアーウォール設定

- ログ監視ツール導入

- 多要素認証導入

*多要素認証:パスワードや秘密の質問などの「知識情報」、トークンや特定のデバイスなどの「所持情報」、指紋や虹彩などの「生体情報」のうち、2種類以上の情報を組み合わせて行う認証方法のこと

平たく言えば、「泥棒に入られたくなければ戸締りを厳重にする」ということです。

これらの技術的な対策は、講じさえすれば情報漏洩リスクが確実に下がるという点で、効率的な対策といえます。

なお、ログ監視ツール導入による「いつ誰がどのように操作したかの把握」は、情報漏洩防止に直接関係しませんが、履歴が残るということが抑止力となるほか、万一漏洩した場合の解析に大変有効です。

8. 【対内部要因】情報漏洩対策の4つの例

次に内部要因に備える対策ですが、主要なもののうち比較的容易に取り組めるものとしては、次のような対策が挙げられます。

前述したように情報漏洩の最多原因は外部要因である「ウイルス感染・不正アクセス」ですが、実は内部要因に当たる「不正持ち出し・盗難」もそれなりの割合を占めています。

年によって割合は変動しますが、たとえば2023年に上場企業より報告された情報漏洩の13.7%が「不正持ち出し・盗難」によるものでした。

翌2024年は「ウイルス感染・不正アクセス」の比率上昇に伴い下がりましたが、それでも7.4%は「不正持ち出し・盗難」が原因でした。

[参考] 「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

「2024年上場企業の「個人情報漏えい・紛失」事故 過去最多の189件、漏えい情報は1,586万人分」(東京商工リサーチ)のデータを参考に筆者作成

上記の対策はあくまで「比較的容易に取り組めるもの」ですので、以下の解説を参考にして、できる限り全てを講じるようにしましょう。

8-1. セキュリティポリシーの策定

情報セキュリティポリシーは、企業としての情報セキュリティに対する考え方、ルールやその運用方法、判断基準などを明らかにするものであり、全ての対策の土台として必要なものです。

土台となるポリシーがなければ情報セキュリティ対策は場当たり的とならざるを得ず、隙のない情報管理体制を構築できないからです。

策定するだけでなく、策定後に従業員に周知することにより、全社的な情報セキュリティ意識の向上にもつながります。

また、情報漏洩の「防止」とは別の観点とはなりますが、万一漏洩が起きてしまった際には、取るべき対応が明確になっていることで、迅速に対応できるはずです。

策定に当たっては、責任者を明確にした上で、情報セキュリティポリシー委員会を組織するとよいでしょう。( 総務省『国民のためのサイバーセキュリティサイト』の「情報セキュリティポリシーの策定」参照)

総務省『国民のためのサイバーセキュリティサイト』の「情報セキュリティポリシーの策定」参照)

情報漏洩を防げる体制を構築するに当たり、真っ先に必要となるのが情報セキュリティポリシーの策定であるといえます。

8-2. アクセス権限を管理する

業務で使用するネットワークやサーバー、フォルダ等へのアクセス権限の範囲を必要最小限に設定しておくことも、情報漏洩対策として有効に機能します。

業務上の必要性がある人以外も閲覧・操作できる状態になっているのは、無駄なだけでなくリスクであり、そうしたリスクを小さくできるからです。

たとえば、次のような管理方法が考えられます。

- 特定のフォルダ内を管理職しか閲覧できないように設定する

- 担当チームのメンバーだけが特定のファイルを閲覧・編集できるように設定する

- 特定のファイルを特定の部署のメンバーだけが閲覧可能で、編集は同部署のマネージャーだけができるように設定する

「4-4. 内部不正」でも触れましたが、不正にアクセスする人全員が悪意を持ってそうしているとは限りません。

権限を管理することで、悪用するつもりでアクセスしようとする相手を封じるだけでなく、情報セキュリティ意識の低さから何の気なしにデータを複製しようとする関係者に待ったをかける効果もあるのです。

文書管理システムを導入すれば、より高度なアクセス制御が可能に

文書のセキュリティをより強固なものとする方法としておすすめなのが、文書管理システムの導入です。

文書管理に特化したシステムを活用すれば、より詳細なアクセス権制御が可能となり、不正アクセスの防止に役立つからです。

たとえば、防衛産業サイバーセキュリティ基準をも満たす「PROCENTER/C」なら、アクセス権制御以外にも以下に挙げるような各種機能により、コンプライアンスに沿って安全に管理できます。

- IDを持たない多数の相手ともセキュアにファイルを共有

- サーバー上に保管されているファイルを暗号化し、セキュアに文書を保存

- 保管期限を設定し、不要文書を自動削除

- 登録ファイルを自動的にセキュリティ付きPDFに変換

- 操作ログを保管し、改ざんを防ぎ、漏洩時のトレースも可能

- ファイルダウンロード時に暗号化し、ダウンロードした人のみ閲覧可能とし、二次漏洩を防止

情報共有プラットフォームとしての利便性も備えているので、データを効率的に共有でき、業務効率化に貢献します。

扱うデータ量や関係者数の増加により、従来通りの運用に限界を感じ始めている場合は特に、こうした文書管理システムの導入を真剣に検討してみる価値があるといえるでしょう。

上記でご紹介した「PROCENTER/C」に関心を持たれた方は、ぜひお気軽に下記ボタンよりお問い合わせください。

8-3. 情報セキュリティ研修を実施する

従業員に対し、次に挙げるような各種形式での情報セキュリティ研修を実施することも、重要な内部対策の一つです。

- 自社で企画・開催する集合研修

- 講師を招いての集合研修

- 外部の研修プログラムへの参加

- eラーニング 等

研修が必要な理由は、情報漏洩を許さないような情報管理体制を実現するには、組織を構成する一人ひとりの情報リテラシーの向上、全員の理解と協力が欠かせないためです。

たとえば、実務に当たる従業員がマルウェア感染の危険性や感染経路についての知識を持ち合わせていなければ、外部からの攻撃に対しあまりにも無防備となってしまいます。

IPA(独立行政法人情報処理推進機構)が、 情報セキュリティに関する脅威や対策などを学べる各種映像コンテンツを公開していますので、こうしたものを活用してもよいでしょう。

情報セキュリティに関する脅威や対策などを学べる各種映像コンテンツを公開していますので、こうしたものを活用してもよいでしょう。

内部不正防止の観点からは、「社員が機密情報を不正に持ち出そうという気を起こさないようにする」ための方策ということになり、結局のところ本人次第であるため、効果を疑問視する向きもあるでしょう。

しかし、各社員の良識に訴えるという効果もさることながら、情報セキュリティ教育に熱心であること自体が、組織全体としての高い情報セキュリティ意識を示唆して、一定の抑止力となると期待できます。

8-4. 秘密保持誓約書を作成・取得する

業務上知り得た情報を、在職中はもちろん退職後も漏らさない旨の誓約書を従業員から取得しておくことも、有効な対策となります。

作成・取得するに当たってのポイントとしては、次の2点が挙げられます。

- 法的効力が認められる内容・形式で作成する

- 入社時だけでなく、アクセスできる情報の範囲が拡大する昇進時にも作成・取得する

誓約書の効果についても、「約束したところでその約束を守るかどうかは本人次第」というところは確かにありますが、一定の抑止力としては働きますし、万一の場合には裁判を有利に運ぶ材料となります。

従業員を信用していないように感じられて抵抗感を覚えるかもしれませんが、従業員と企業との関係自体が契約で結ばれたものなのですから、秘密保持についても取り交わしておきましょう。

誓約書のフォーマット作成の際は、経済産業省から公表されている「 各種契約書等の参考例」を参考にするとよいでしょう。

各種契約書等の参考例」を参考にするとよいでしょう。

なお、業務委託や業務提携を行う場合には、委託先や提携先とも取り交わしておく必要があります。

9. 情報漏洩が起こった場合に対する備え

ここまで、情報漏洩が起こらないようにするための対策について解説してきましたが、現実問題として、情報漏洩のリスクを下げることはできても、ゼロにすることはできません。

手口は年々高度化し、こういった種類の問題がどれもそうであるように、騙したり盗んだりする側は常に騙されたり盗まれたりする側の一歩先を行っているからです。

そこで本章では、万一情報漏洩が起こった場合を見据え、被害を最小限に抑えるためにはどのような備えをしておけばよいかという「事後の対策」をご紹介します。

情報漏洩が起こってしまった場合に備えて対応しておきたいのは、次の2つです。

- 情報漏洩発生時の方針・手順をあらかじめ決めておく

- バックアップ運用を実施する

それぞれについて、以下で解説していきます。

9-1. 情報漏洩発生時の方針・手順をあらかじめ決めておく

情報漏洩が発生した際に誰がどう動くかといった方針・手順を事前に定めておきます。

ほとんどの場合、時間が経過するほど被害が拡大するため、迅速かつ的確な初動対応ができるよう日頃からシミュレーションしておく必要があるためです。

具体的には、

- 情報漏洩したかも?となったときに誰が責任者となってどのように情報を確認・把握するか

- 情報漏洩が確認できたらどのような応急処置(ネットワーク遮断、サービス停止等)を行うか

- 各方面(拡散防止、法的手続き、マスコミ対応、原因究明等)での判断・対応をどう手分けして行うか

といったことを決めておきます。

情報漏洩も、種類こそ違いますが、「緊急事態」という意味では火事・地震・洪水などと同じで、パニックに陥れば被害を拡大させてしまうことにもなりかねません。

方針・手順を作成しておき、非常事態を想定した体制を整備しましょう。

IPA(独立行政法人情報処理推進機構)発行の『 情報漏えい発生時の対応ポイント集』が参考になります。

情報漏えい発生時の対応ポイント集』が参考になります。

9-2. バックアップ運用を実施する

増加しているランサムウェアによる被害に対する備えとなるのが、データのバックアップを取っておくという運用方法です。

身代金の支払いを拒否してデータを削除されたとしても、バックアップがあればデータ復旧できるからです。

ただし、「4-1. ランサムウェア」で言及したような二重脅迫型ランサムウェアの場合にデータが公開されてしまうことのリスクは回避できません。

また、最近ではバックアップデータも含め暗号化するマルウェアも登場しており、バックアップ運用を行っているからといって安心できるというわけではありません。

しかし、少なくともデータ削除時のダメージを最小化できる対策ではありますので、導入を検討する価値はあります。

個人情報漏洩の場合は報告・通知の義務がある

漏洩した情報が個人情報である場合、技術情報のようなプライバシーには関わらない種類の情報とは異なり、当該個人に迷惑が及びます。

そうした事情を鑑み、個人情報が漏洩した場合には、報告や通知の法的義務が課せられます。

具体的には、「個人の権利利益を害するおそれが大きいものとして個人情報保護委員会規則で定める情報」が漏洩した場合、個人情報保護委員会への報告と本人への通知が法令上で義務付けられています。

[参照] 行政手続における特定の個人を識別するための番号の利用等に関する法律 第29条の4

行政手続における特定の個人を識別するための番号の利用等に関する法律 第29条の4 『漏えい等の対応とお役立ち資料』(個人情報保護委員会)

『漏えい等の対応とお役立ち資料』(個人情報保護委員会)

10. まとめ

▼情報漏洩とは、「関係者以外に知られるべきでない情報」が外部に流出してしまうこと。

▼情報漏洩が起こった場合に企業や個人が被ることになる不利益は、おおまかに次の4つ。

- 金銭的な負担

- 事業の中断・打ち切り

- 刑事罰や損害賠償請求

- 社会的信用の低下

▼近年の情報漏洩に見られる傾向は下記の4つ。

- 件数・社数ともに右肩上がり

- 外部からの攻撃による被害が増加傾向

- 対象組織は拡大の一途

- 二次被害が拡大中

▼情報漏洩の主な原因は下記の5つ。

- ランサムウェア

- サプライチェーン攻撃

- ヒューマンエラー

- 内部不正

- ウェブサイト改ざん

▼情報漏洩対策は、外部要因と内部要因の双方に対して講じる必要がある。

▼外部要因対策の例:

- OSやソフトウェアを最新の状態に保つ

- ID・パスワードの管理を徹底する

- 各種ツール導入等による技術的な防御壁でガードする

▼内部要因対策の例:

- セキュリティポリシーの策定

- アクセス権限を管理する

- 情報セキュリティ研修を実施する

- 秘密保持誓約書を作成・取得する

▼情報漏洩が起こってしまった場合に備えた対応は次の2つ。

- 情報漏洩発生時の方針・手順をあらかじめ決めておく

- バックアップ運用を実施する

本記事が、貴社の情報漏洩対策の見通しを立てる上でお役に立ちますことを願っています。