日本企業狙いのランサムウェア「Oni(鬼)」は長期潜伏後に痕跡消去

大規模なランサムウェア(身代金脅迫マルウェア)攻撃が繰り返し起きています。「WannaCry(ワナクライ)」「NotPetya(ノットペトヤもしくはノットペチャ)」「BadRabbit(バッドラビット)」など、世界を揺るがすランサムウェアの被害が続きました。

日本企業も狙われています。国内法人のアンケート調査によると、7.6%の法人が「ランサムウェアによる暗号化」の被害を受けています※1。約13社に1社は、ランサムウェアの実被害に遭っており、他人事ではありません。

2017年6月と11月には、日本の企業を狙うランサムウェアも発見されています。その名も「Oni(鬼)」と呼ばれるランサムウェアで、日本国内の企業で感染がみつかっています※2。

特徴は、長期間潜伏した後にファイルを一気に暗号化すること。感染ルートは標的型攻撃メールによるものですが、最初の感染から暗号化されるまで少なくとも9ヶ月あったことが確認されています。犯人の目的はわかりませんが、9ヶ月間潜伏していたということは、企業の情報を収集していたと考えられます。

情報を収集した上で、用が済むと暗号化したのかもしれません。調査を行ったサイバーリーズン社によれば「ファイルの暗号化と身代金要求を目的としたものではなく、環境内に侵入した痕跡、目的を隠蔽する手段として、攻撃者がランサムウェアの暗号化機能を使ってデータを『破壊』したのではないかと考えています」とのこと。

暗号化で金銭を脅し取るだけではなく、侵入の痕跡を消すためだけにランサムウェアを使っていた可能性があるというわけです。このように痕跡を消す・データを丸ごと消去することを目的としたマルウェアは「ワイパー(Wiper)」とも呼ばれています。

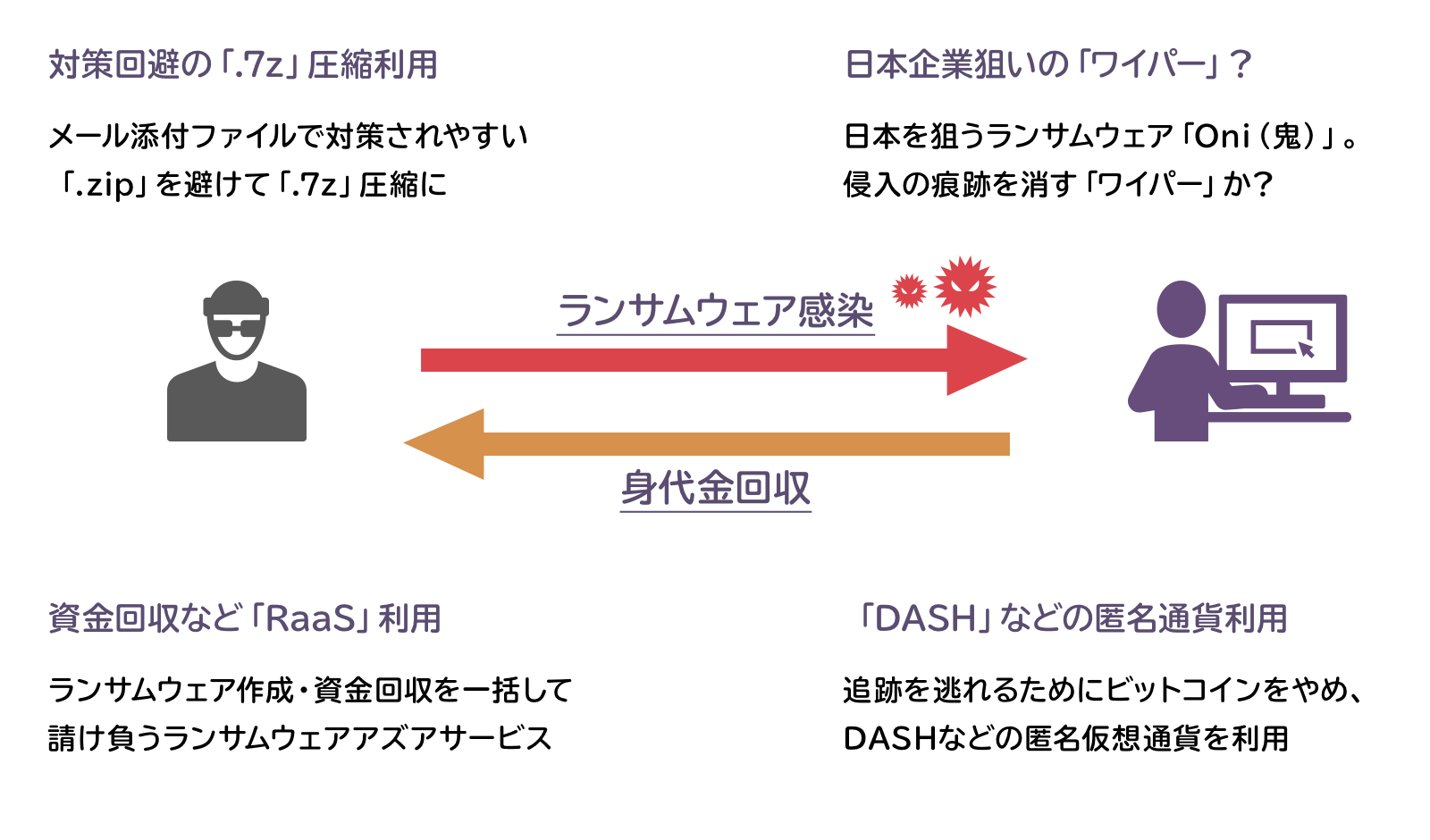

「新圧縮形式」「匿名通貨」ランサムウェアに次々と投入される新しい手法

図1:ランサムウェアの犯人は新しい手口を貪欲に採用

この他にもランサムウェアでは、新しい手法が次々と投入されています。たとえば2017年12月には、「.7z」という圧縮形式のファイルが利用されました※3。

「.7z」は圧縮率が高いことから近年使われるようになった圧縮ファイル形式です。犯人はランサムウェアに感染させるメールに、通常の「.zip」形式ではなく「.7z」を使っていたのです。

理由は企業が導入しているメールスパムフィルター・対策ソリューションの検知を回避するためでしょう。一般的に使われている「.zip」形式での添付ではブロックされる可能性が高いのに対し、マイナーな「.7z」形式ならすり抜けるだろうという目論見です。とても巧妙な手法です。

また資金回収方法も進化しています。たとえば2018年1月に発見された「GandCrab(ガンクラブ)」というランサムウェアでは、支払いに「DASH」という仮想通貨を指定しています※4。

DASHはビットコインのような仮想通貨の1つで、匿名性が高いことが特徴です。ビットコインやNEMなどでは、取引履歴が公開されているために追跡することが可能です(たとえばWannaCryでも犯人の口座にいくら入金されたかは見ることができました)。それに対してDASHは、取引履歴が全体でまとめられており、個別の取引を追跡することができません。

犯人は警察の捜査を逃れるために、DASHを使っていると思われます。追跡できない匿名通貨を利用し始めているのです。DASHで身代金を払わせるランサムウェア「GandCrab」は、日本での感染も確認されているので注意が必要です。

この他にも、ランサムウェアの作成から資金回収までを代行するアンダーグラウンドのサービスが存在しています。このサービスではランサムウェアを販売し、被害者から身代金を回収します。犯人はランサムウェアをカスタマイズしてばら撒くだけで、あとは身代金の一部をもらうというビジネスモデルです。いわばランサムウェアの外部委託であり、「RaaS(ランサムウェア・アズ・ア・サービス)」とも呼ばれています。

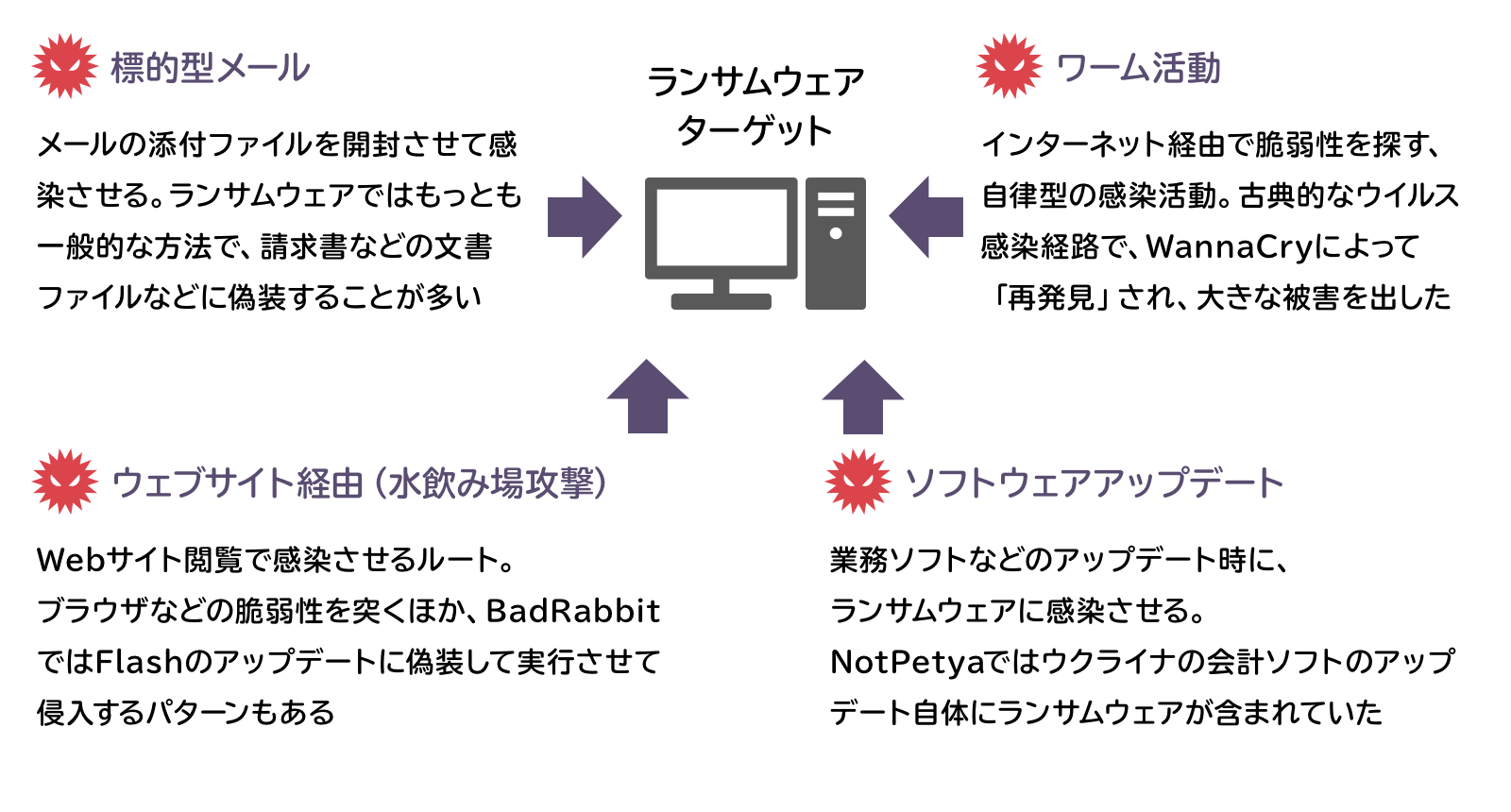

メールから業務ソフト更新ファイルまで。多岐に渡るランサムウェアの感染ルート

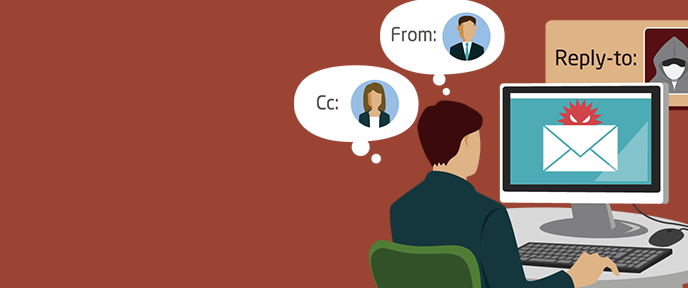

図2:ランサムウェア感染ルート あらゆる手段・最新の方法を使う

ランサムウェアの感染ルートは、様々なパターンがあります。今までのマルウェアが実行してきた感染ルートをほぼ網羅しているような状態です。

もっとも多いのは標的型攻撃メールです。メール添付でランサムウェア、もしくはランサムウェアに感染させるためのダウンローダー(マルウェアの一種)を実行させるものです。企業のメールアドレスに、ランサムウェアに感染させるメールが大量に送りつけられている状態です。

またウェブサイト閲覧での感染もあります。2017年10月にウクライナやロシアで被害を出したランサムウェア「Bad Rabbit(バッドラビット)」では、改ざんされたウェブサイトで感染を広げました。

改ざんされたウェブサイトを開くと、Flashの更新をうながす偽の表示が出ます。信じて更新してしまうと「Bad Rabbit」に感染してしまうのです。日本の建材メーカーのウェブサイトも改ざん被害に遭って、「Bad Rabbit」の踏み台になっていました。

さらに業務ソフトのアップデートが不正に改ざんされていた例もあります。2017年6月に世界中で被害が出たランサムウェア「NotPetya(ノットペトヤもしくはノットペチャ)」では、会計ソフトのアップデートが原因でした。

ウクライナで使われいる会計ソフト(M.E.doc)の更新ファイルが改ざんされ、ランサムウェアの感染源となったのです。業務で使っているソフトウェアの更新ファイルが、マルウェアそのものだったという恐ろしい事態です。

また世界的な被害が出たWannaCry(ワナクライ)では、ワームが使われていました。ワームとはネットワーク経由で自律的に広がるマルウェアで、マルウェア感染ルートとしては古典的なもの。今ではセキュリティ対策が進んでおり、ワーム活動でのマルウェア感染はほとんどないと思われていました。

しかしWannaCryでは、このワーム活動をいわば「再発見」しインターネット経由で感染を広げたのです。ファイル共有の方式であるSMBの脆弱性を突くもので、ポート445が開放されている端末を狙って感染を広げます。

ポート445が開放されている端末は未だに存在しており、2017年12月の調査では日本国内に5万台以上が存在しているとのこと※5。WannaCryの流行から半年以上たっているのに、まだ無防備な端末が残っていることになります。

最新の手口を貪欲に取り入れるランサムウェア

このようにランサムウェアでは、あらゆる感染ルートを試し、資金回収方法・感染手法でも最新の手口を使っています。

ランサムウェアは直接的なお金儲けになるため、犯人は貪欲に新しい手法を試そうとしています。その他のマルウェアに比べてると対応スピードが早いのが特徴です。流出した脆弱性情報をいち早く取り込んだり、仮想通貨への応用も早く、かつ古い手法を再発見することまでしています。金儲けのためには手段を選ばない、と言ってもいいでしょう。

防衛する側の企業としては、新しい手口にも対応できる賢いソリューションが必要です。またバックアップを含む「多層防御」が鍵となります。

ランサムウェアへの対策

ランサムウェアへの対策

- 1:新しい手口にも対応できるウイルス対策ソフトを導入

- ランサムウェアが採用する新しい攻撃手法に対応するため、未知のマルウェアを検知できる対策ソフトが必要。予測防御ができるソリューションを導入したい。

- 2:メール対策をしっかり

- メールの添付ファイル対策をしっかり行うこと。従業員に対してファイル開封に慎重になることを徹底した上で、スパムフィルターなどによるシステムによるチェックも行う。

- 3:OS・ソフトウェアの脆弱性対策

- OSやソフトウェアの脆弱性対策は、全社をあげて取り組むこと。ランサムウェアは最新の脆弱性を利用することが多いので、アップデートをできるだけ早く導入する体制にする。

- 4:バックアップは外付けメディアで

- ランサムウェアに感染した場合の対策として、バックアップは欠かせない。原則はネットワークから分離した外付けメディアに定期的にバックアップすること。クラウドでのバックアップでは、感染後でも復旧できる履歴機能があるサービスが望ましい。

従来のウイルス対策ソフトでは、次々と新種が登場するランサムウェアに対応できない可能性があります。より賢い予測防御ができるウイルス対策ソフトを検討して下さい。

掲載日:2018年8月1日