サイバー情報共有イニシアティブ・J-CSIP報告の標的型攻撃メール最新手口

標的型攻撃メールの目的は、犯人が「ターゲットを騙すこと」。騙すためには新しい手口を次々に使っていく必要があります。過去の手口は注意喚起されるため、少しずつ手口を変えていくのです。これらの新しい手口について「サイバー情報共有イニシアティブ・J-CSIP(ジェイシップ)」が注意喚起を出しています。

サイバー情報共有イニシアティブ・J-CSIP(ジェイシップ)は、IPA・情報処理推進機構と重工・重電・重要インフラなどの業界と連携した組織です。これらの業界は国の重要産業であるため、標的型攻撃メールでもっとも狙われやすいターゲットと言えるでしょう。J-CSIPでは3ヶ月ごとに運用状況レポートを出しています。

サイバー情報共有イニシアティブ(J-CSIP(ジェイシップ))

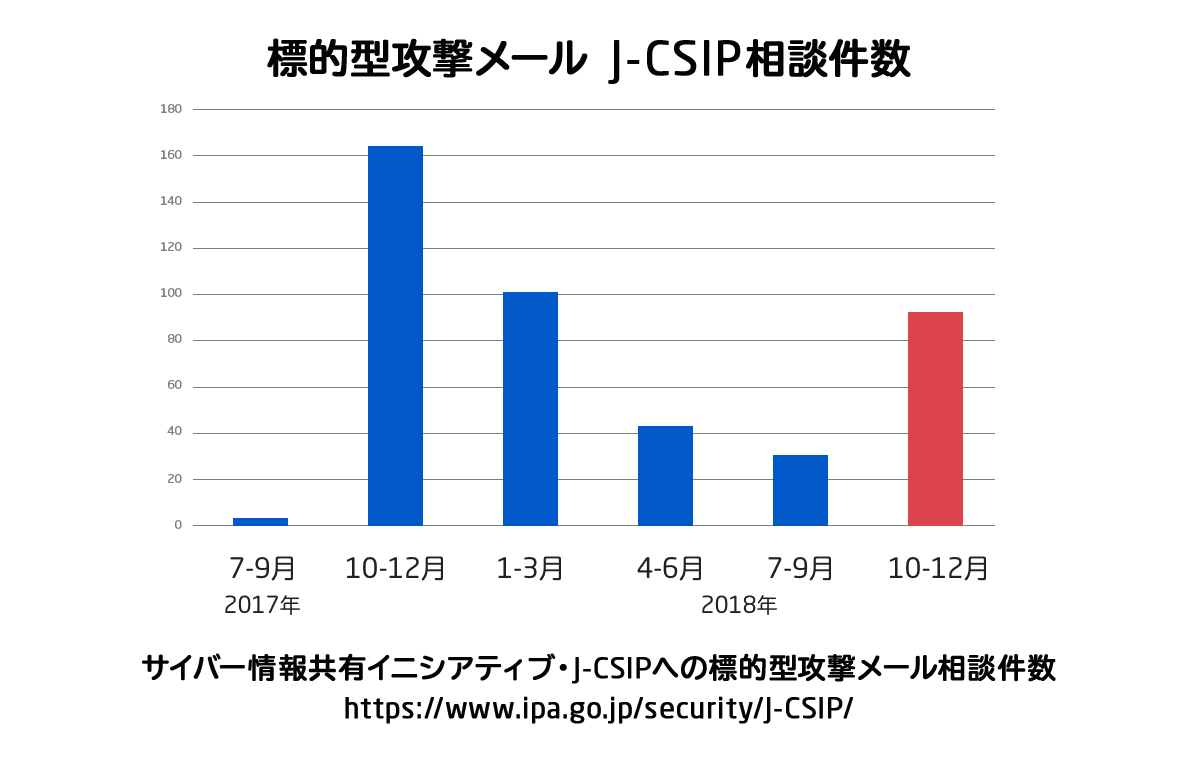

運用状況レポートにある標的型攻撃メールの相談件数をまとめたのが下のグラフです。

図1:標的型攻撃メール J-CSIP相談件数

標的型攻撃メールは2017年後半がピークで、その後2018年は落ち着きました。しかし2018年10月から12月の3ヶ月は、再び増えています。大量メール送信が行われたこともあり、標的型攻撃が増える兆候があります。

J-CSIPが紹介している標的型攻撃メールの最近の特徴を見ていきます。なおこの連載での以前の記事でも標的型攻撃メールの手口を紹介しているので、合わせてご覧ください。

サイバーレスキュー隊・J-CRATによる標的型攻撃の最新手口(本連載記事)

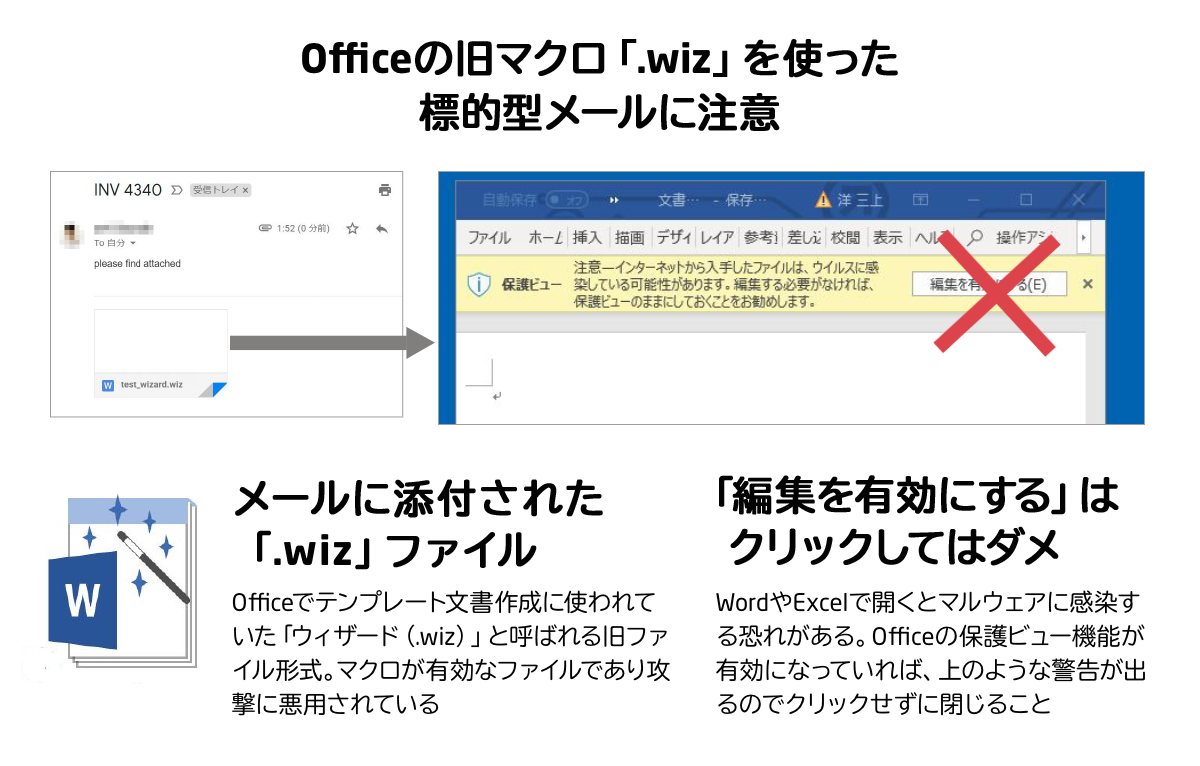

次々と利用されるOfficeの旧ファイル形式。今度は「.wiz」ファイル

標的型攻撃メールのもっとも古典的な手口は、Officeファイルを添付するやり方です。添付されたファイルを開かせ、WordやExcelのマクロを実行させてマルウェアに感染させる手口です。以前はWordそのもののファイル(.doc .xlsなど)が使われていましたが、ここ数年は他のファイル形式も標的型攻撃メールで悪用されています。

たとえばIPAが警告しているのは「.wizファイル」(2018年7月~9月の運用状況)。Wordなどで利用する「ウィザード」と呼ばれるファイルで、マクロの実行が前提になっています。

図2:Officeの旧マクロ「.wiz」を使った標的型メールに注意

Officeの旧マクロ「.wiz」を使った標的型メールに注意(PDFファイル:IPA)

この「.wiz」ファイルは、以前のWordでテンプレートを実行するために使われていました。たとえばWordでオリジナルのカレンダーを作ったり、定型文書を作成するためのファイル形式です。最新のWordでは作成できませんが、以前のバージョンで作られた「.wiz」ファイルは読み込むことができます。

犯人はこの「.wiz」ファイルをメールに添付して、メール受信者に開かせようとします。添付された文書には英語で「このコンテンツを開くには黄色いバーのボタンを押してください」と書いてありました。

「黄色いバーのボタン」とは、Officeが出すコンテンツの有効化(保護ビュー)です。保護ビューはインターネットからダウンロードしたファイルを開く前に出るもので、マクロの実行でマルウェア感染しないために表示されます。犯人はこの保護ビューでの警告を無視させて、マクロ実行からマルウェアに感染させようとしているのです。

IPAは「2018年9月に海外で発見された手口。今後日本語のメールで攻撃が行われる可能性があるので注意してほしい」と呼びかけています。

この他にも「.iqyファイル(エクセルでWebサイトのデータを読み込む)」「.ppsxファイル(パワーポイントのスライドショー実行)」などの添付ファイルによる攻撃も確認されています。いずれもOfficeの保護ビュー機能で回避できますので、「コンテンツの有効化」を押さないように気を付けてください。

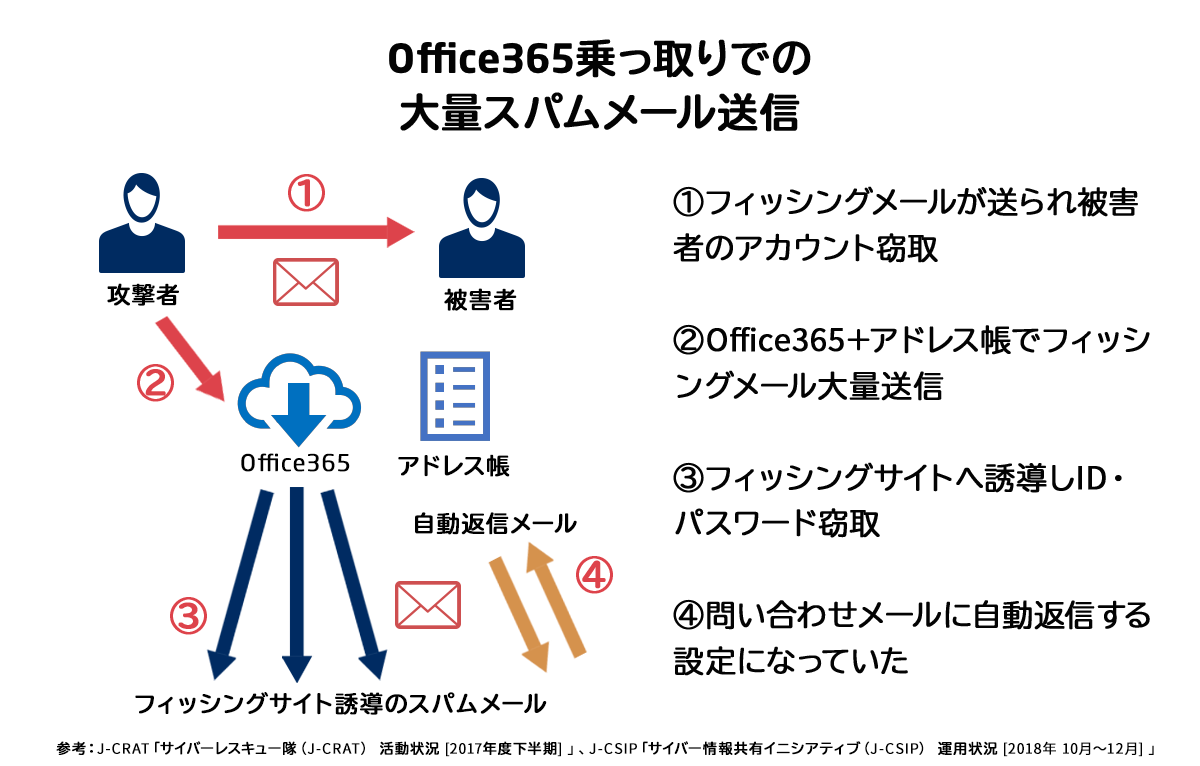

Office365乗っ取りでの大量スパムメール送信

最近増えているのがOffice365などのクラウドサービスを狙った攻撃です。攻撃と言っても手口はシンプルで「IDとパスワードを盗み出す」だけ。フィッシングサイトでIDとパスワードを入力させて窃取し、その後にアカウントを乗っ取って再び標的型攻撃メールを大量送信します。

図3:Office365乗っ取りでの大量スパムメール送信

J-CSIPが報告しているのは国内企業A社の事例で、4つのステップでスパムメールが大量送信されています(J-CSIP運用状況2018年10月~12月による)。

- ①フィッシングメールが送られ被害者のアカウント窃取

- アメリカ企業のメールアドレスからA社の従業員あてにフィッシングメールが届く。グループウェアを悪用してアップロードされたファイルにID・パスワードを入力させるものだった。A社の従業員は騙されてID・パスワードを入力してしまう。

- ②Office365+アドレス帳でフィッシングメール大量送信

- 犯人はA社従業員のOffice365アカウントを乗っ取る。アドレス帳に登録されていた社内・社外のメールアドレスに対して、約1万通のフィッシングメールを7分間のうちに送信。アクセス元はナイジェリアのIPアドレスだった。

- ③フィッシングサイトへ誘導しID・パスワード窃取

- 大量送信されたフィッシングメールにはWordファイルが添付されており、「クラウドサービス上にメッセージがある」という内容でURLリンクが書かれていた。リンクを開くとフィッシングサイトへ誘導され、メールのログインのためにIDとパスワードを入力せよと表示。Office365やAOLのメールアカウントのIDとパスワードを盗み取ろうとする。

- ④問い合わせメールに自動返信する設定になっていた

- 巧妙なことに問い合わせメールに対する自動返信も用意していた。大量送信したフィッシングメールの受信者から返信が来ると、自動的に「確かに送付したものなので、内容を確認してほしい」というメールを送る。Outlookの「仕分けルール」の機能を悪用したものと思われる。

このように犯人は周到な準備をしています。Office365のアカウントを乗っ取ることで、Outlookのアドレス帳データを盗み取る。それを元にフィッシングメールを大量送信し、さらに多くの人のOffice365などのクラウドサービスのID・パスワードを盗む。受信者が不審がって「本物ですか?」などと返信を送った場合でも、自動返信で安心させることまでしています。

Office365のアカウントはとても重要です。メールが乗っ取られるだけでなく、保存されているファイル、アドレス帳なども盗み取られてしまうからです。被害を防ぐには、2段階認証を設定する、Office365のメールフィルタリングサービス(Office 365 Advanced Threat Protection サービス)を利用するかメール対策のソリューションを導入するなどの対策が必要です。

正規メールの返信を装った標的型攻撃メール

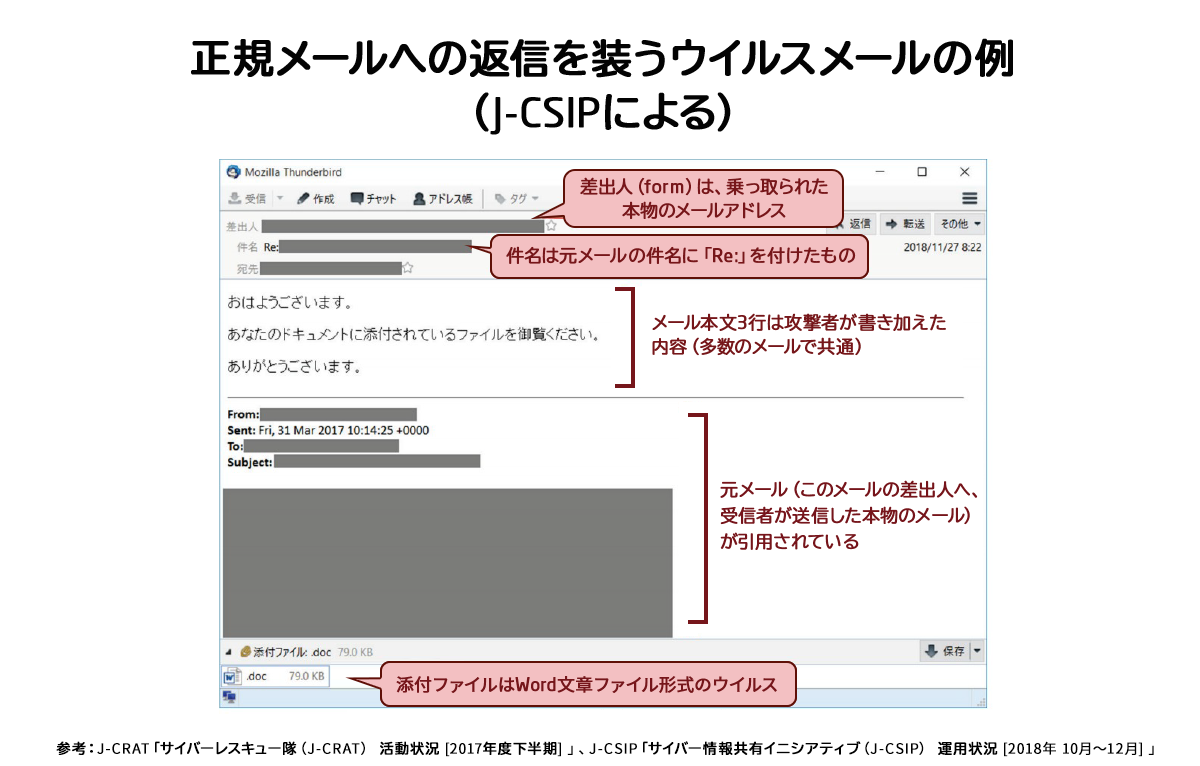

J-CSIPによれば2018年11月に興味深い手口が発見されています。下の画像を見てください。

図4:正規メールへの返信を装うウイルスメールの例(J-CSIPによる)

下側には過去のメールが引用されています。受信者にとっては自分が送った正規のメールであり、相手から返信が来たように見えるのです。しかしこれは攻撃者によるなりすまし(乗っ取り)でした。実際には攻撃者がメールアカウントを乗っ取り、過去のメールに対して返信の形で攻撃メールを送っていたのです。

添付されていたのはWordファイルで、マクロを実行させてマルウェアに感染させるものでした。このWordファイルには日本語で「このドキュメントは以前のバージョンで作成されたWordなのでコンテンツの有効化を押してください」という趣旨の説明が書かれてしました。Officeの保護ビューを解除させ、マクロを有効化する操作をするように誘導する日本語の文章です。これによってマルウェアに感染させようとしています。

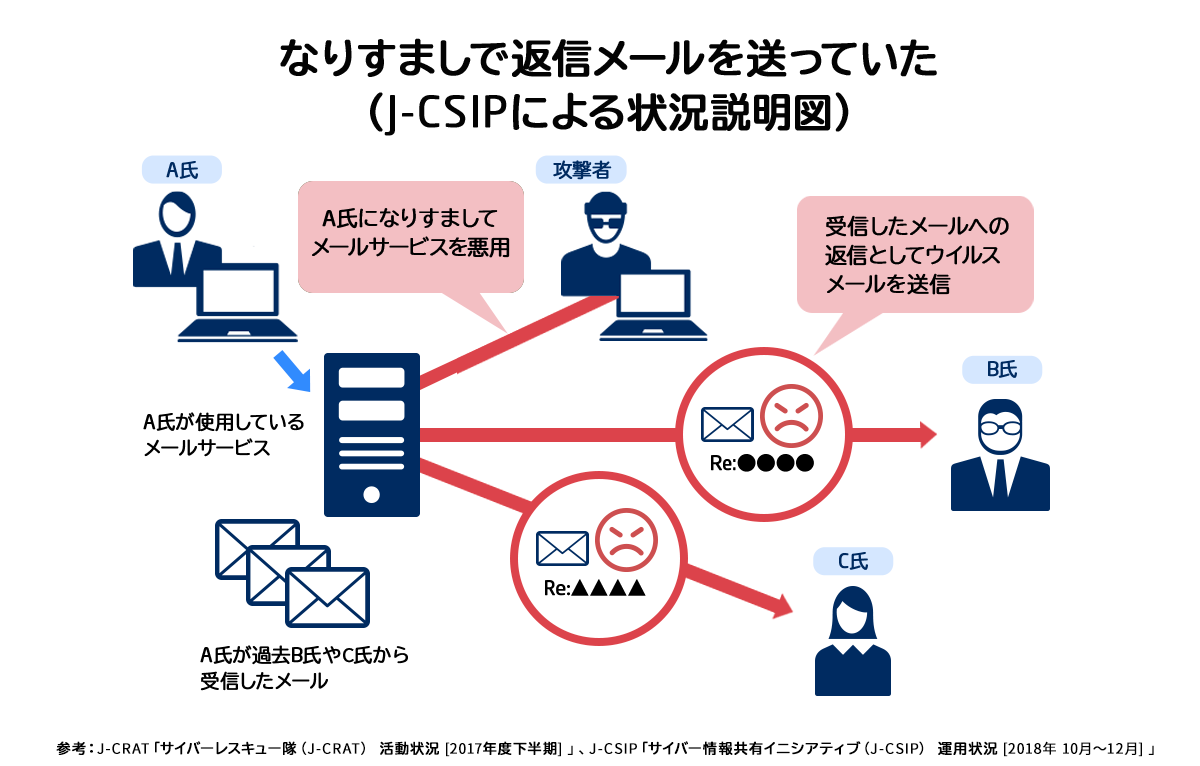

図5:なりすましで返信メールを送っていた(J-CSIPによる状況説明図)

なりすましメールを送った手口は、J-CSIPによれば「正規のメールサーバーから送信されたものもあった」とのこと。メールアカウントが何らかの原因で不正アクセスされ、乗っ取りの形でウイルスメールが送られています(乗っ取り以外の方法も考えられるとのこと)。本物のアドレスから、正規メールの返信が来るのですから信じてしまう人もいそうです。

J-CSIPは「日本語にはまだ不自然な点があるものの、過去の正規メールに対する返信であるために不審なメールだと見破りにくい。注意を要する手口である」と注意を呼びかけています。

あらためて標的型攻撃メールの対策をチェック

あらためて標的型攻撃メールの対策をチェック

このように標的型攻撃メールの手口は少しずつ進化してきています。騙すための心理的仕掛けが巧妙になっていると言っていいでしょう。あらためて対策をまとめておきます。

- 1:Officeの「保護ビュー」を必ず有効に

- マクロを実行させないために必ずOfficeの「保護ビュー」機能を有効にする。その上で従業員に対し、保護ビューでは「コンテンツの有効化」を押さないことを周知する。

- 2:身に覚えのない警告ウィンドウが表示されたら

- メールや文書ファイルの閲覧中、身に覚えのない警告ウィンドウが表示された際、無視して操作を進めるのでなく、警告の意味が分からない場合は操作を中断、システム管理部門などに連絡してもらうことを周知する。

- 3:ID・パスワードの管理を厳重に

- 従業員一人一人に、パスワードの重要性を周知すること。できるだけ長くする、同じパスワードを使いまわさないなどを徹底。社外のIPアドレスからアクセスする場合のために二段階認証や多要素認証を活用することも大切だ。

- 4:入口対策・出口対策・検知を含めた多層防御

- メールフィルター・ウイルス対策ソフトだけでなく、通信検知・イベントログ解析などを含めた多層防御を導入する。

今後もOffice365などのクラウドサービスを狙った攻撃が続くと思われます。従業員に対してはID・パスワードの入力前に「止まって考えて、いつもと同じサイトか確認すること」「フィッシングサイトにID、パスワードを入力してしまった場合の連絡先」を周知することが大切です。

掲載日:2019年5月8日