潜伏する標的型攻撃「J-CRAT」「J-CSIP」の活動レポートを読む

「毎日のように新しいサイバー攻撃のニュースが飛び込んできます。IoT、仮想通貨、ランサムウェアなど目新しいターゲット・手口が報道されており、以前は大きく取り上げられていた「標的型攻撃」はあまり話題にのぼらなくなりました。

しかし標的型攻撃は今も続いており、手口がさらに巧妙化しています。巧妙に潜伏しているからこそ被害発生に気づきにくく事件化しにくい、と言ってもいいでしょう。

「J-CRAT(ジェイクラート・サイバーレスキュー隊)」のレポートを見ると、その実態がよくわかります。J-CRATはIPA・情報処理推進機構が運営している標的型サイバー攻撃の被害の低減、および被害拡大防止を目的とした組織で、半年ごとに活動状況を出しています。

IPA:サイバーレスキュー隊J-CRAT(ジェイ・クラート)活動状況

それによれば2017年の相談件数は減少しているものの、レスキュー支援数、オンサイト支援数は増加しています。具体的には、政治・経済・安全保障・国際関係・科学技術・学術といった幅広い分野にわたり、バックドア設置を狙った攻撃が増えているとのこと。事例をもとにして標的型攻撃の最新の傾向がまとめられています。

さらに詳しい手口は「J-CSIP(ジェイシップ・サイバー情報共有イニシアティブ)」の運用状況でも見ることができます。J-CSIPは重工・重電など重要インフラで利用される機器の製造業者を中心に、サイバー攻撃の情報共有と早期対応の場として運用されています。

IPA:サイバー情報共有イニシアティブ(J-CSIP・ジェイシップ)公開レポート

この運用状況によれば、標的型攻撃メールの情報提供件数は毎年増えています。具体的な手口がまとめられており、企業の担当者は必ず目を通したい資料です。

この2つの最新レポートを元にして、標的型攻撃の最新手口を見ていきましょう。

標的型攻撃メールを開かせる4つの心理的手口

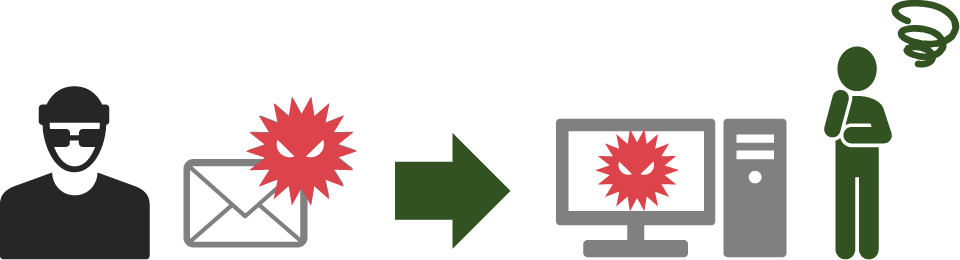

J-CRATの最新レポートによれば「特定の攻撃グループによると思われる標的型メール攻撃が、国際政治・経済・安全保障に関わる組織に対して断続的に見られた」とのこと。具体的な手口として、添付ファイルがターゲットごとにカスタマイズされているとしています。

図1:標的型攻撃メールを開かせる4つの心理的手口

参考:J-CRAT「サイバーレスキュー隊(J-CRAT)活動状況[2017年度下半期]」、

J-CSIP「サイバー情報共有イニシアティブ(J-CSIP)運用状況[2018年4月~6月]」

今までの標的型攻撃メールは「請求書」「東京五輪に向けた安全対策」など、一般的なタイトルが主流でした。しかし最近は、狙われている組織に合わせたタイトルにカスタマイズされているのです。その組織がWebで公表している情報やイベントに合わせています。従業員が思わず開いてしまうようなタイトルを付ける心理的攻撃です。

添付ファイルも巧妙化しています。相変わらず多いのは、WordやExcelなどオフィスファイルのマクロを使うパターンですが、J-CSIPのレポートによれば利用者を騙し、マクロを有効化させる手口も見つかっています。

オフィスではネットから入手したファイルを開く際や、マクロがある際は警告表示が出ます。この警告表示を無視して「コンテンツの有効化」を押させるために、「以前のバージョンのWordで作られています。表示するには『コンテンツの有効化』をクリックして下さい」などと表示します。思わずクリックしてしまいそうな巧妙な騙しの手口です。

さらにオフィスファイルを開かせる新しい攻撃もみつかっています。たとえば細工が施されたCSVファイル(拡張子「.CSV」のファイル)を添付する方法です。CSVファイルがExcelに関連づけられている場合、ダブルクリックするとExcelが起動して警告ウィンドウが表示されます。警告ウィンドウを確認せずに作業を続けると、ファイル内の不正なコードが実行されて、被害に遭ってしまうパターンです(J-CSIPレポートより)。

またPowerPointのスライドショーファイル(.ppsx)を使うパターンも発見されています。通常のPowerPointファイルではスライド編集画面が開きます。しかしスライドショーファイルでは直接スライドが表示されるため、本来表示される警告画面を回避できてしまう場合があります(オフィスの「保護ビュー機能」が有効なら回避できるが無効になっている人もいる)。

侵入後は「ファイルレス攻撃」「正規サービス利用」で潜伏する

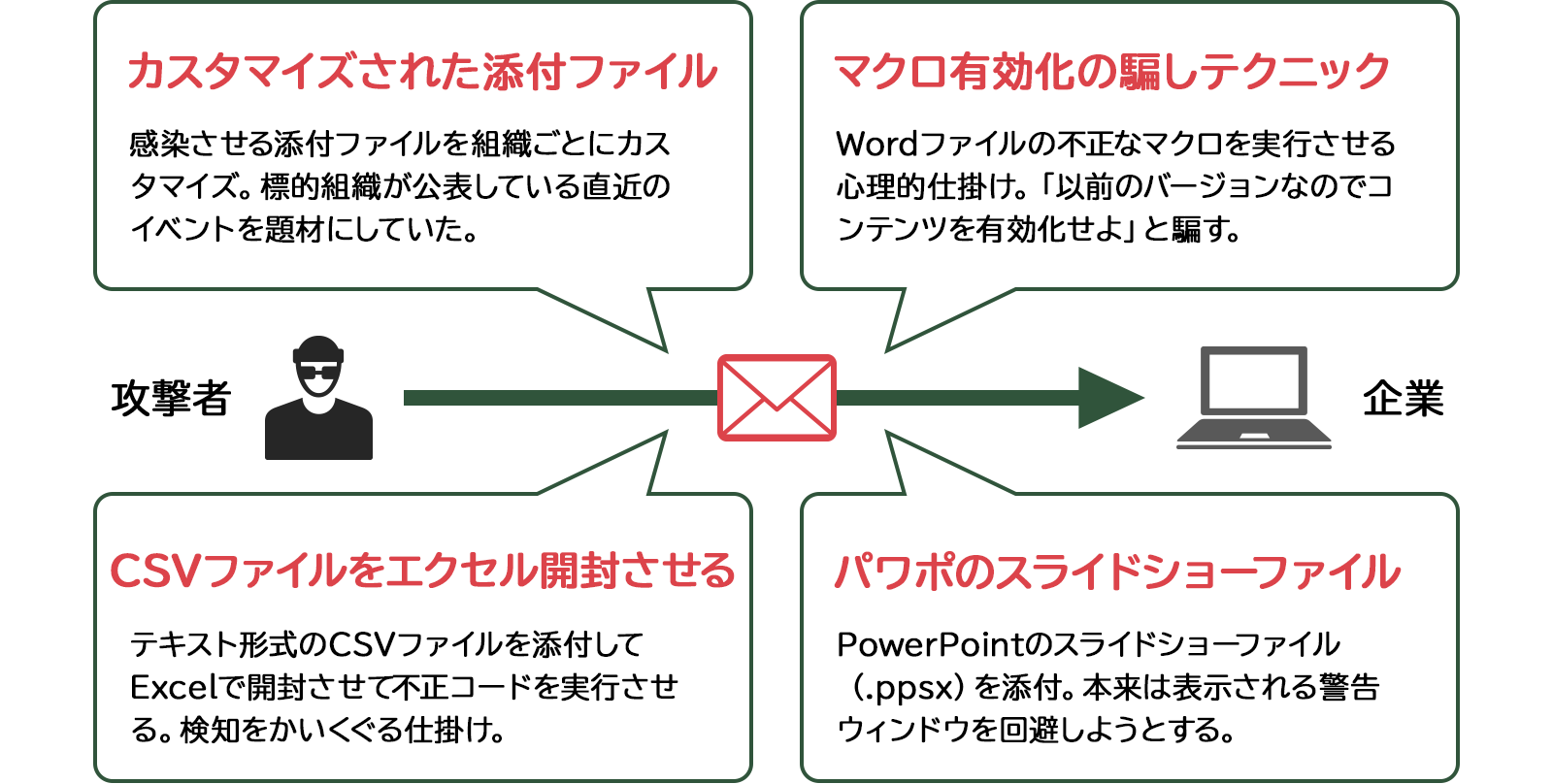

標的に侵入した後は、検知を防ぐ手口を使ってきます。

最近多いのが「ファイルレス攻撃」です。マルウェアそのものを感染PCに置くのではなく、不正なコードを正規のプログラムに読み込ませるなどの方法を取る攻撃です。

図2:感染後に検知されない巧妙な仕掛け

参考:J-CRAT「サイバーレスキュー隊(J-CRAT)活動状況[2017年度下半期]」、

J-CSIP「サイバー情報共有イニシアティブ(J-CSIP)運用状況[2018年4月~6月]」

具体的には攻撃コードをWindowsのレジストリ(設定ファイル)に入れて実行させたり、攻撃スクリプトをリモートで実行させたりします。特に目立って増えているのはWindowsの標準スクリプト言語PowerShellを使ったもので、PowerShellベースのRAT(遠隔操作ツール)が出回っています。

またPowerShellだけでなく、侵入後のPCの情報を取るために「Koadic(コアディック)」というツールが使われていたとのこと(J-CRATのレポートによる)。Koadicとはペネトレーションテストツール(侵入調査ツール)であり、GitHubに公開されているものです。侵入したPCの各種情報を吸い上げることができますが、PC上にファイルを残さずリモートで実行することが可能です。

このようにファイルレス攻撃ではPC上に痕跡が残りにくいため、検知が難しくなります。またWindows標準のツールを使う場合が多いため、ふるまい検知でも発見されにくい傾向があります。攻撃者にとっていいことづくめのため、今後もファイルレス攻撃は増えそうです。

侵入後のもう一つの手口は「正規サービスの利用」です。J-CRATのレポートによれば、2017年末に「Taidoor(タイドアー)」というウイルスが国内の企業で発見されています。Taidoorの特徴は、正規サービスを介してやり取りをすることにあります。

たとえば不正プログラムのダウンロード元と、窃取した情報のアップロード先として「GitHub」を利用していました(トレンドマイクロセキュリティブログによる)。GitHubはソフトウェアの開発プラットフォームであり、社内から通信があっても怪しまれることはありません。

さらにこのTaidoorでは、C&Cサーバー(命令の送受信サーバー)に「Dropbox」を使うものも発見されています。オンラインストレージとして企業でも使われているDropboxであれば、セキュリティ製品の通信検知除外リストに含まれていることが多いでしょう。いずれも通信の検知から逃れるための方策です。

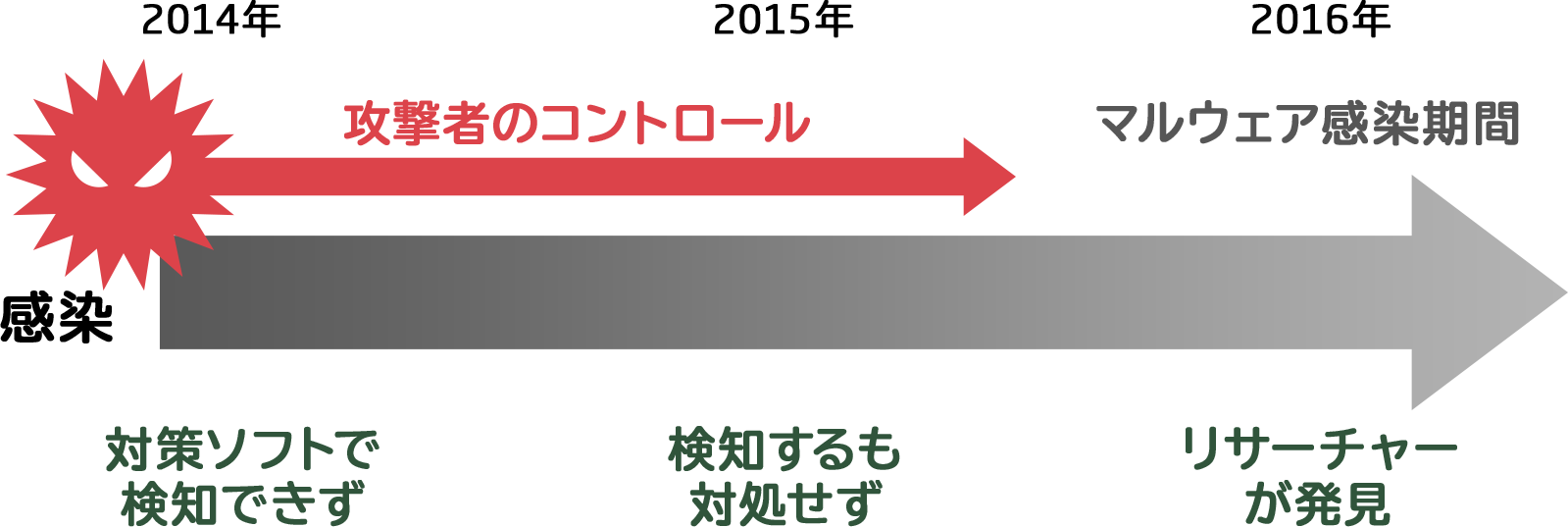

標的型攻撃メールでの感染から2年も潜伏した実例

標的型攻撃メールの最大の目的は「情報の窃取」ですから、攻撃者にとっては気づかれずに潜伏することが重要です。J-CRATが長期潜伏の実例を詳しく調べたレポートを出しています。

IPA:サイバーレスキュー隊(J-CRAT)分析レポート2016 ~長期感染の実態 一台の感染PCに残された攻撃痕跡の分析~

図3:2年に渡って長期潜伏していた例

参考:IPA「サイバーレスキュー隊(J-CRAT)分析レポート2016 ~長期感染の実態 一台の感染PCに残された攻撃痕跡の分析~」

このレポートによると最初に感染したのは2014年5月のこと。標的型攻撃の定番とも言える遠隔操作マルウェア・PlugX(プラグエックス)によるものでした。その後リサーチャーが発見する2016年まで、約2年間も潜伏して活動していたのです。

この事例ではウイルス対策ソフトが遠隔操作ツールを検知できなかったため、長期間の潜伏が続きました。しかし後の調査によれば、ウイルス対策ソフトである「Windows Defender」が不正なツールを検知したログが残っていました。またその他にもレジストリの更新などの記録が残っており、痕跡は残っていたのです。

なぜウイルス対策ソフトの検知に対応しなかったのでしょうか。それについてJ-CRATのレポートは「利用者が通知に気づかなかった」か「検知された表示がサイバー攻撃とは思わなかった」のどちらかではないかと推測しています。通知内容や検知した際に表示される内容について従業員にしっかり情報提供や教育を行うこと、また不明な点は管理者へ気軽に相談できるようにしておくことが大切です。

またイベントログの分析も課題だとしています。OSやファイアウォールが生成するイベントログを分析するのは困難であるため、ログの取扱要件を定めて社内・委託先に周知すべきとまとめています(51ページ)。

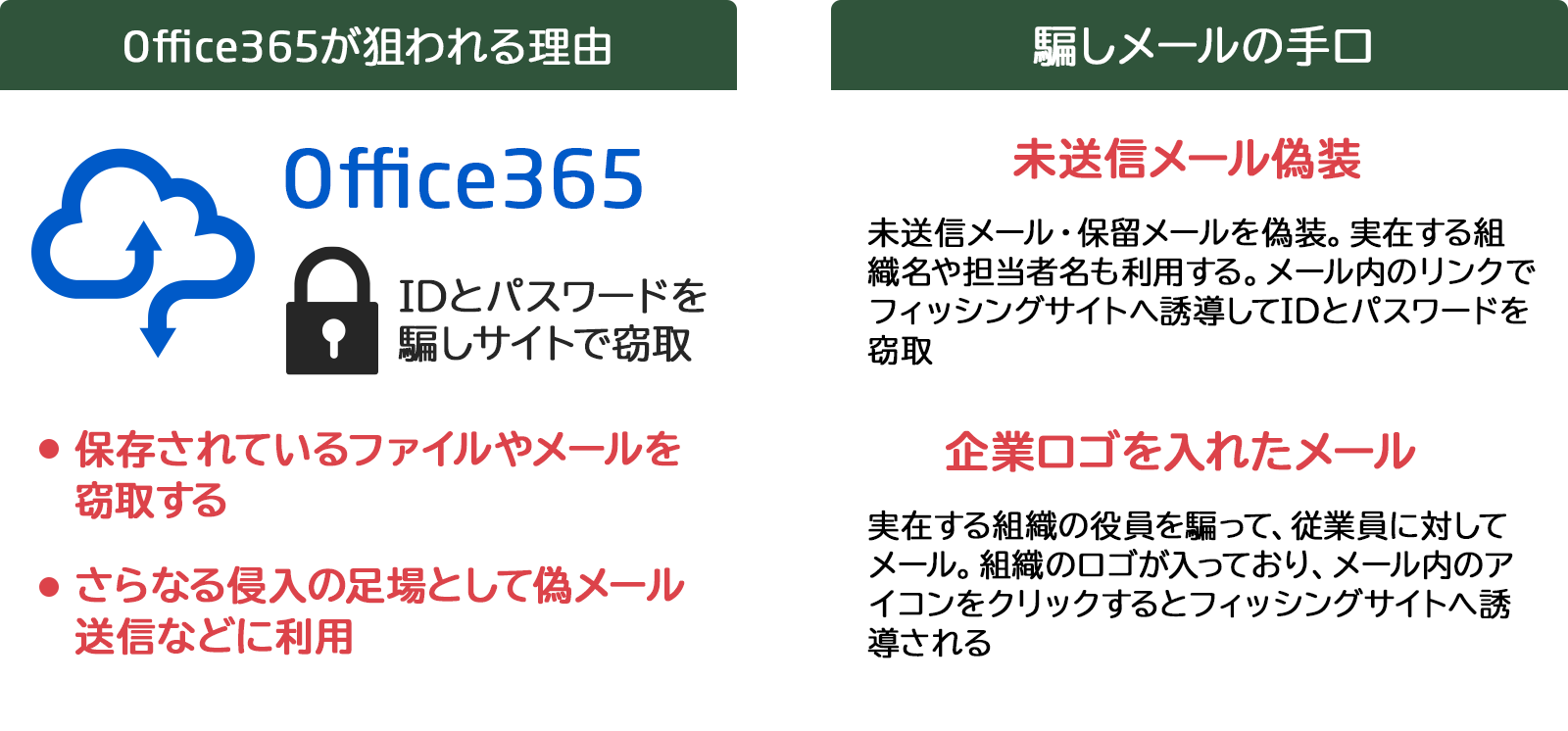

クラウドサービスのID・パスワードが狙われている

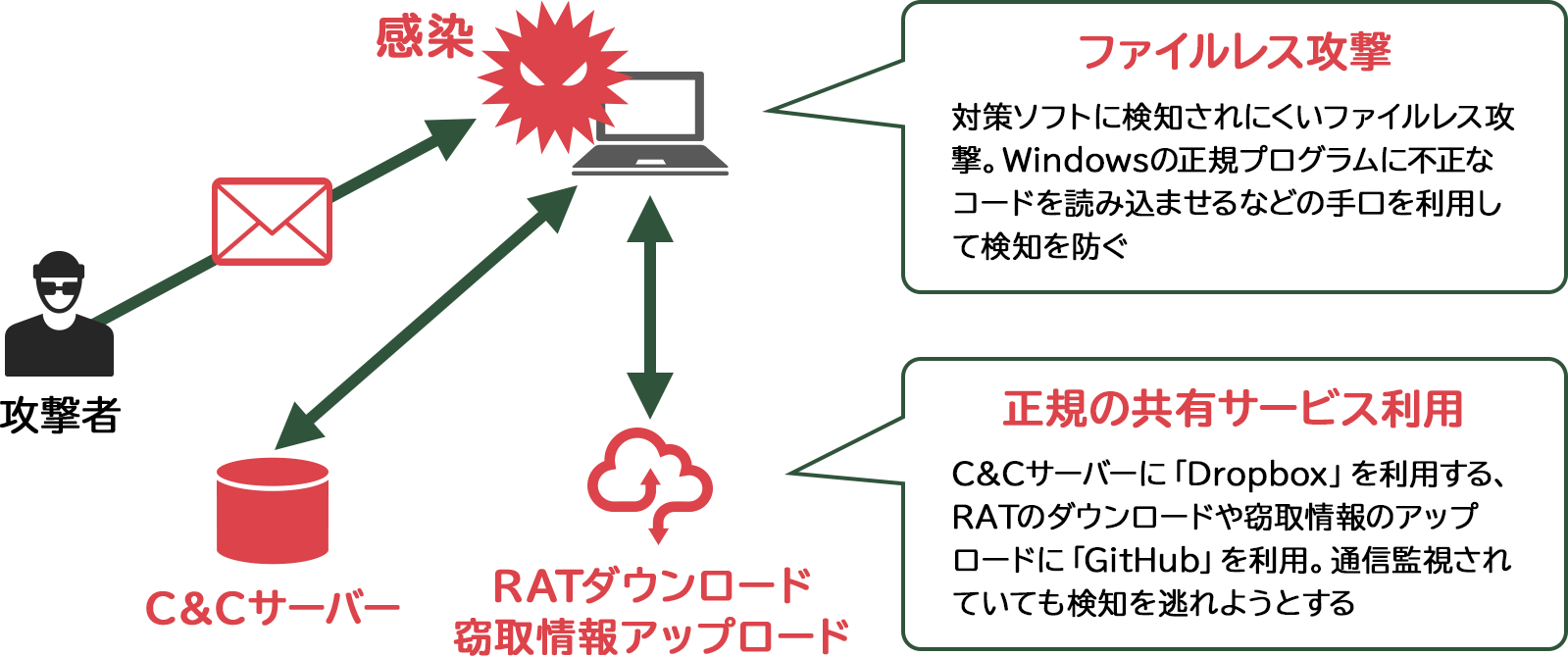

J-CSIPでは直近の問題として、Office365のID・パスワードを狙うフィッシングメールが出回っていることを取り上げています。J-CSIPによれば「攻撃者にとってクラウドサービスのアカウントは魅力的」だとしています。

図4:Office365のアカウント情報が狙われている

参考:J-CSIP「サイバー情報共有イニシアティブ(J-CSIP)運用状況[2018年4月~6月]」

攻撃者に魅力的に映る理由は2つあります。

1つは保存されている情報とファイル。メールをすべて読めるため、内容・部署名・氏名・添付ファイルまですべて見えてしまいます。そしてストレージとして利用していれば、業務のファイルが見放題になってしまうのです。社内は厳重なセキュリティがあっても、クラウドのID・パスワードを取られてしまっては万事休すと言えるでしょう。

もう1つはさらなる侵入の足場にされること。保存されているファイルの内容は、社内の他の部署へ侵入の手がかりになります。またなりすましメールを送られたり、フィッシングメール送信の足場になる可能性もあります。

攻撃者はOffice365などのクラウドサービスのアカウント情報を盗み取るために、巧妙なフィッシングメールを作っています。

たとえば未送信・保留メールの通知リンクからフィッシングサイトへ誘導。さらに上司の名前を騙って、組織のロゴ入りの文書を作って騙すパターンも発見されています。以前の記事「BEC=ビジネスメール詐欺は『メール監視』から始まっている」でも取り上げたように、フィッシングサイトでID・パスワードを盗み取ることでビジネスメール詐欺に悪用されることも考えられます。

BEC=ビジネスメール詐欺は『メール監視』から始まっている

対策は「ログ監視・検知」「多重防御」「社員教育」

対策は「ログ監視・検知」「多重防御」「社員教育」

このような標的型攻撃の巧妙化に対し、J-CRATでは「攻撃被害の記録と発見を前提とした対策の必要性」を提言しています。

人間の心理を突く攻撃が増えている現状では、メールフィルタやウイルス対策ソフトなどの入口対策だけで完璧に防ぐことはできません。そこでウイルス感染があるという前提で、ファイアウォールやプロキシサーバーのログ管理・検知、インシデント発生時の対応手順を決めることが重要だとJ-CRATはまとめています。

あらためて標的型攻撃対策をまとめておきましょう。

- 1:入口対策・出口対策・検知を含めた多層防御

- メールフィルター・ウイルス対策ソフトだけでなく、通信検知・イベントログ解析などを含めた多層防御が必要です。未知のマルウェアやファイルレス攻撃にも対応できる統合的なソリューションの導入を検討しましょう。

- 2:従業員教育

- Word・Excel・PowerPointの警告表示が出てもOKを押さない、「保護ビュー機能」を有効にするといった基本を徹底しましょう。その上で標的型攻撃メールのサンプルを見せるなどのレクチャーも必要です。

- 3:ID・パスワードの管理を厳重に

- 従業員一人一人に、パスワードの重要性を周知すること。できるだけ長くする、すべて別のパスワードにするなどを徹底しましょう。以前の記事「企業でのパスワード管理:社員頼りのアナログ管理はやめよう」も参考にして下さい。

企業でのパスワード管理:社員頼りのアナログ管理はやめよう

掲載日:2019年3月29日